1988年趨勢科技成立之初,當年出現的病毒,是靠磁碟片傳播的嗎?

今年(2018年)趨勢科技成立滿 30 年,我們一同回顧 30年電腦病毒與資安威脅演變史。

本篇談 APT 針對性目標攻擊…

APT 針對性目標攻擊或稱為進階持續性滲透攻擊(Advanced Persistent Threat) 跟一般不限定目標地亂槍打鳥的惡意程式攻擊不一樣的是, APT 攻擊會花費較長的時間規劃、執行:偵查、蒐集資料;發掘目標的安全漏洞或弱點。從蒐集各種情報開始,可能持續幾天,幾週,幾個月,甚至更長的時間。這項攻擊 2010年開始成為企業所面臨的最大威脅之一。高知名度的攻擊事件,像是零售商 Target 和百貨公司 Neiman Marcus 的大量資料外洩. 還有主要攻擊目標為發電廠或煉油廠等等的自動化生產與控制系統( SCADA )的 Stuxnet 蠕蟲病毒。

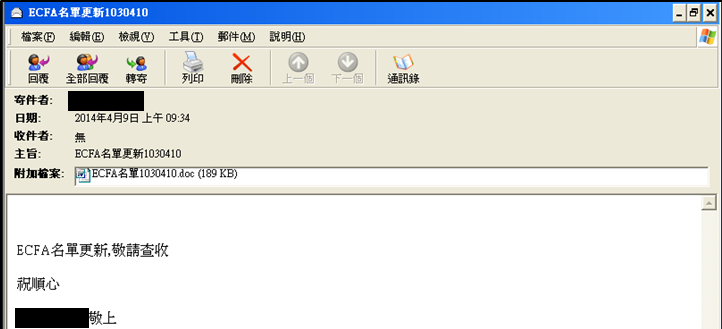

APT目標攻擊通常會先充分研究過並以相關的電子郵件形式出現,比如2014年服貿議題成社交工程信件誘餌!!台灣爆發大規模 APT 威脅! 近20家經濟相關機構成目標(請參考:服貿議題成社交工程信件誘餌!! 及針對台灣政府單位的 RTLO技術目標攻擊),其中包含惡意電子郵件附加檔案或網址來合成引誘收件者打開的內容。他們會被誤導去相信電子郵件的來源和內容真實無誤,進而受騙和在無意中將進階惡意軟體安裝到他們的電腦上,從而成為攻擊者在網路內的灘頭堡。從這一刻開始,攻擊者可能會取得敏感的客戶資料、商業秘密或無價的知識產權。

攻擊者:電子郵件是阻力最小的攻擊路徑

根據趨勢科技TrendLabs的研究,有91%的 APT攻擊利用電子郵件作為開始的進入點。此外,Ponemon的研究表示有78%的針對性電子郵件攻擊利用嵌入在附件的惡意軟體。根據這幾點,攻擊者顯然認為電子郵件是阻力最小的攻擊路徑,可以用來避開現有的安全防禦,進而從你的網路外洩資料。

【延伸閱讀】69%的人每週都碰到網路釣魚,25% 高階員工被釣得逞

一封假冒銀行交易的信件,導致南韓爆發史上最大駭客攻擊,根據趨勢科技統計,一般員工平均每個工作日會收到100封電子郵件,等於我們每天有100次掉進駭客陷阱的風險。

先做個測試,以下這些信件主旨,有幾個你會不疑有他的打開?

駭客跟你一起關心熱門新聞?!熱門新聞被駭主旨一覽:

駭客比你同事還了解你?!鎖定個人被駭主旨一覽:

- 更改銀行收款帳戶(寄件人:廠商)

- 員工滿意度調查(寄件人:高階主管)

- ○○會議名單更新(寄件人:政府部會)

- 我的履歷表(收件者:人事部門經理)

- 關於104年中央政府總預算 (寄件者:業務相關部會)

- 實驗室電話表(寄件者:業務相關部會)

- 陳情書(寄件者:業務相關部會)

- 你的帳號將被暫停(寄件人:email系統管理員)

- 請儘速到我辦公室(寄件人:老闆)

- 電信帳單(寄件人:知名電信公司)

- 銀行交易明細(寄件人:某銀行)

*以上寄件人皆為假冒身分

91%的 APT目標攻擊利用電子郵件作為開始的進入點APT攻擊鎖定目標對象會被誤導去相信電子郵件的來源和內容真實無誤,進而受騙和在無意中將客製化的惡意軟體安裝到他們的電腦上,從而成為攻擊者在網路內的灘頭堡。從這一刻開始,攻擊者可能會取得敏感的客戶資料、商業秘密或無價的知識產權。

遭受 APT 攻擊的著名案例:

· 2010 年 1 月 — Google:

在一起名為「極光行動」的事件中, Google 遭受 APT 攻擊。

當時一位 Google 員工點了即時通訊訊息中的一個連結,接著就連上了一個惡意網站,

不知不覺下載了惡意程式,開啟了接下來的一連串 APT 事件。

在此事件中,攻擊者成功滲透 Google 伺服器,竊取部分智慧財產以及重要人士帳戶資料。

· 2010 年 7 月 — 西門子:

Stuxnet 是世界上第一隻攻擊西門子 SIMATIC WinCC 與 PCS 7 系統的蠕蟲病毒,

主要攻擊目標為發電廠或煉油廠等等的自動化生產與控制系統( SCADA )。

Stuxnet 藉由微軟 MS10-046 Windows 系統漏洞散佈,

其目的在於取得 WinCC SQL Server 登入 SQL 資料庫的權限。

· 2011 年 3 月 — Comodo:

數位簽章遭竊,憑證遭到破解,使得許多使用者及網站暴露於危險之中。

· 2011 年 3 月 – RSA:

歹徒寄了兩封標題為「 2011 Recruitment Plan 」( 2011 年度徵才計畫)的信件給員工。

這兩封信件實為網路釣魚郵件( Phishing ),引發了後續的資料外洩事件。

· 2011 年 4 月 — 洛克希德馬丁:

在 RSA 遭到攻擊後隔月,駭客以從 RSA 竊得的 SecureID 通過身分認證,侵入武器製造商洛克希德馬丁。

· 2011 年 4 月 – Sony:

Sony PSN 資料庫遭侵入,部分用戶資料未經加密遭竊,

另有信用卡資料、購買歷程明細、帳單地址等等。

官方說法為商未修補的已知系統漏洞遭攻擊。

到了 10 月又遭攻擊者冒名登入,並取得 9 萬多筆用戶資料。

遭竊的信用卡資料在地下網站上拍賣。

-2013 年 12 月 – Target

美國知名零售商 Target 因合作廠商遭惡意郵件侵入,支付系統遭駭,導致4000萬筆信用卡、簽帳卡資料外洩,2015年報導指出和解金高達臺幣12.8億元,累計損失超過95億臺幣

–2014 年 1 月-Neiman Marcus

美國精品百貨業者 Neiman Marcus客戶信用卡遭盜刷

– 2014年 4 月台灣經濟相關機構

台灣服貿議題成社交工程信件誘餌!!台灣爆發大規模APT威脅! 近20家經濟相關機構成目標

APT 攻擊社交工程信件,國外案例:

· 西藏獨立運動事件:

常見的引誘主題即是使用重大的國際新聞或是流行新聞。

例如以下信件是一封難辨真偽的邀請函。

使用者只要點按郵件中的連結後就會被導到一個網站,

此網站透過程式碼來判斷訪客是使用 Windows 或是 Mac 作業系統。

然後會載入一個 JAVA 程式攻擊漏洞 CVE-2011-3544 ,

成功後即會安裝後門程式 OSX_OLYX.EVL 。

· 員工滿意度調查 PDF:

另外一種常見的例子是幾可亂真的公司內部信件,例如下面這一封員工滿意度調查信件。

通常信件內會夾帶一個惡意檔案,此惡意檔案有可能是 Office 檔案、 PDF 甚至 JPG 圖檔。 在此案例中,使用者點開夾帶的惡意 PDF 檔案後,即會攻擊 Adobe Reader 的零時差漏洞,

進而安裝惡意程式 BKDR_SYKIPOT.B 。

APT 攻擊層出不窮,我們當前所面臨的問題為:

· 對於 APT 的攻擊不易察覺:

–多數人不清楚 APT 的攻擊手法;

–不易分辨與其他傳統攻擊的不同;

–一般的傳統攻擊大多是正面突破後植入後門程式,再設法對內連結進行下一步攻擊;

而 APT 攻擊是逆向連結,惡意程式會自動進行回報,進行所謂防火牆後的攻擊;

–利用針對傳統攻擊的防禦方式無法有效發現攻擊,更遑論能有效解決問題。

對此, Gartner 在「減少先進持續性威脅的最佳實務原則」也指出 :

「 許多安全人員… 不認為有所謂的進階持續性滲透攻擊能躲過他們的傳統安全防護機制,並且潛伏在他們的系統內部。 」

· 低估 APT 攻擊帶來的傷害:

–此種攻擊在表面上不會有明顯且立即的損害,比起病毒感染或網頁置換來說,幾乎是無感;

–攻擊的目的是竊取機密資料,所造成的結果往往很難與 APT 攻擊連結,常誤認為內賊洩漏或在外部遺失。

Gartner 也在「對付進階持續性滲透攻擊的策略」 提到

「 鎖定目標攻擊正不斷滲透標準的安全控管,

讓安全控管一成不變的企業蒙受巨大的商業損失… 」

進階持續性滲透攻擊正越過傳統的安全防護,並且持續潛伏在企業內部。

由於這些攻擊隱密與持續的特性使然,您很可能已經遭到入侵,只是還不知道而已。

有鑑於並非所有威脅都有辦法預防,資安分析師已開始要求客戶假設滲透無可避免,

因此應該將目標轉移至改善偵測、預防及事件應變能力。

• 「 光是多加幾道防護不盡然能夠提升對抗進階持續性滲透攻擊的能力,安

全防護必須演進才行。」– Gartner , John Pescatore , 2011

• 「 過去採用的一些最佳應用實務,今日依然有其必要,但是…我們必須在

反制措施當中增加一些即時監控與管制技術。」 – Realtime Publisher

• 「 事件應變能力必須提升,納入企業內部或第三方機構的鑑識與惡意程式

分析能力。」– Gartner ,「對付進階持續性滲透攻擊的策略」

以下這部影片為APT 攻擊(Advanced Persistent Threats) 真實案例改編,為了全方面了解目標攻擊對象,駭客鎖定目標攻擊者的財務狀況、 社交活動等細節,還要列出所有部們和員工名單,甚至要知道員工會不會在網路上討論老闆。當然網路的邊界防禦措施和對外的網路連線系統,是必要的調查條件….

APT攻擊是今日企業所面臨的最大威脅之一。進階的攻擊工具包、基礎設施以及隨時在線上待命的專業能力;加上傳統的安全防禦並無法偵測未曾見過的威脅,都將攻擊的風險推到前所未有的高度。高知名度的攻擊事件,像是零售商Target量資料和百貨公司Neiman Marcus的大量資料外洩事件都提醒了IT和業務主管相關危險

趨勢科技打造Deep Discovery平台,整合閘道、網路、電子郵件、端點裝置等多元防護,能即時偵測、辨識不易發現的威脅,並提出解決方案因應,榮獲 NSS Labs整體入侵偵測率第一,有效對抗先進 APT鎖定目標式攻擊。

《延伸閱讀》

91%的 APT目標攻擊利用電子郵件作為開始的進入點 駭客比你同事還了解你?!社交工程信件主旨總整理

APT 攻擊常用的三種電子郵件掩護潛入技巧(含多則中英文信件樣本)

神不知鬼不覺的APT攻擊 — 多則APT 真實案件分享(含網路釣魚信件樣本)

員工信箱是 APT 目標攻擊最佳掩護攻擊的進入點

<企業資安> 放長線釣大魚,鎖定目標攻擊六階段

針對性攻擊/鎖定目標攻擊:偽裝來自高階主管的詐騙信件

< CTO 觀點 > 針對性目標攻擊:不是所有的攻擊都需要很複雜

針對性目標攻擊:Shadow Force 挾持 DLL 程式庫攻擊南韓媒體

APT 目標攻擊:不要再以為只有大咖會被攻擊

影響全球銀行的 CARBANAKAPT 目標攻擊

2014 Sandworm 鎖定使用SCADA 企業,展開目標攻擊|

2014索尼影視(Sony Pictures)企業網路遭受重大攻擊:為何你需要領先APT 目標攻擊一步?