” 駭客入侵筆電 遙控偷拍辣妹洗澡“,過去我們看到這樣的新聞感覺隱私被侵犯,但現在有更多類似的新聞:駭客直播小女孩的日常生活! 或 監視攝影機暗藏惡意程式還有 網路監視器遭駭 女餵奶被看光光!!

你購買冰箱,電視…等智慧型家電時,會考慮價錢、外型和功能,但會將連網設備的安全列入採買要素嗎?但你知道:家用智慧型產品 毛孩子都能侵入嗎?

物聯網( IoT )跟你的日常生活有何關係?

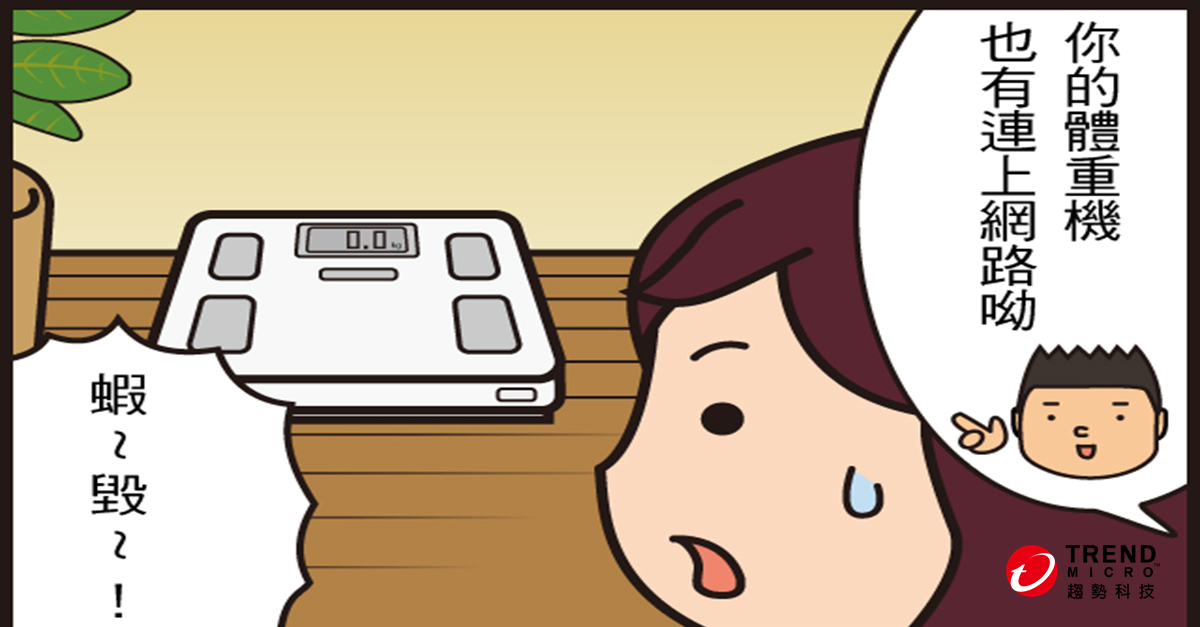

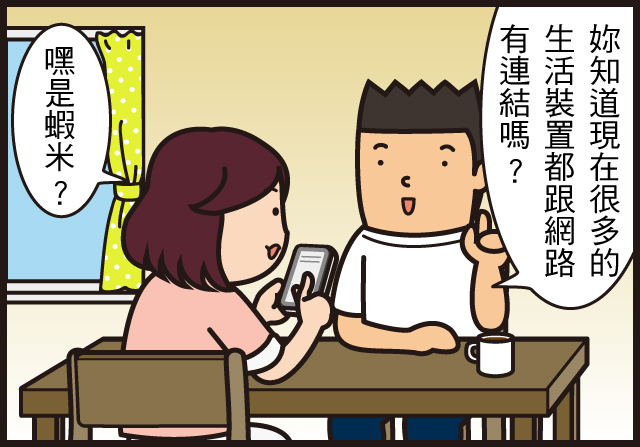

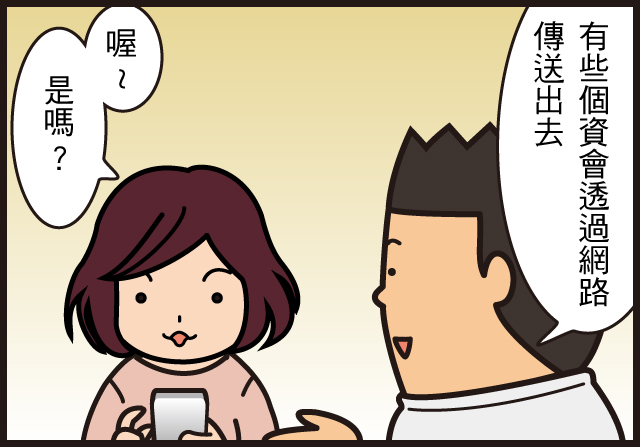

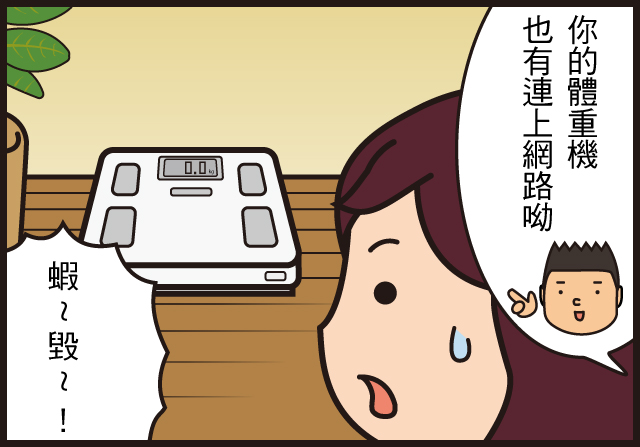

現在不僅僅是電腦及智慧型手機備有通信裝置,甚至連家中的電視、空調,運動器材及無線體重器、轎車等都備有通信功能。即使不在現場亦能得知智慧型裝置的現狀,且還能進行遠端操控。這些行為被稱作物聯網(IoT ,Internet of Thing),指的就是在我們周遭將我們團團包圍的裝置利用網路連結的狀態。

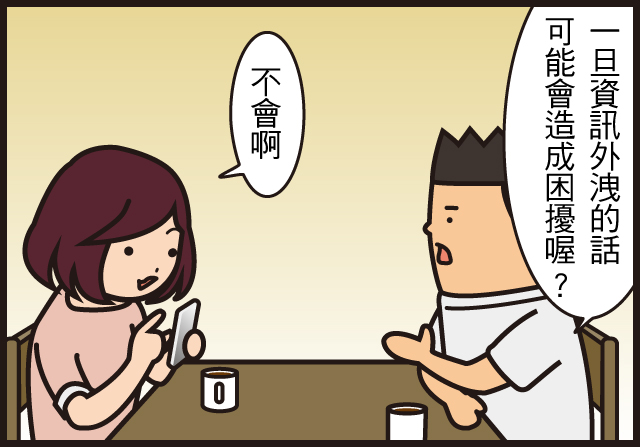

你購買冰箱,電視…等智慧型家電時,會考慮價錢、外型和功能,但會將連網設備的安全列入採買要素嗎?根據趨勢科技美洲地區公共建設之網路安全報告。分析連網裝置受到攻擊的方式,約有七成曾受過釣魚式攻擊、五成受過漏洞攻擊、四成則受過分散式阻斷服務攻擊(DDoS)。另外,勒索病毒 攻擊也是一新犯罪趨勢。但你知道:家用智慧型產品 毛孩子都能侵入嗎?

很顯然地,必須做些什麼來保護物聯網(IoT ,Internet of Thing)。不幸的是,我們不能期望使用者突然成為專家來保護自己的設備,因為使用者不會關心他們家的網路攝影機,或是智慧型電視機等聯網裝置,正對別人發動分散式阻斷服務攻擊 (DDoS),除非突然電視掛掉不能看了,因為人們通常只關心類似這樣的問題:我要看電視時要隨時可以看。

10月底 DNS服務商Dyn所遭遇的大規模分散式阻斷服務攻擊 (DDoS)攻擊敲響了一記警鐘:物聯網生態鏈已經徹底、完全地被破壞。缺乏支援和不安全的設備造成網際網路基礎設施一個重要的部分斷線,影響了許多知名網站

10月底 DNS服務商Dyn所遭遇的大規模分散式阻斷服務攻擊 (DDoS)攻擊敲響了一記警鐘:物聯網生態鏈已經徹底、完全地被破壞。缺乏支援和不安全的設備造成網際網路基礎設施一個重要的部分斷線,影響了許多知名網站