趨勢科技披露了 Earth Berberoka 在各平台上用來攻擊線上博弈網站的工具和技巧。

Earth Berberoka 攻擊行動解密

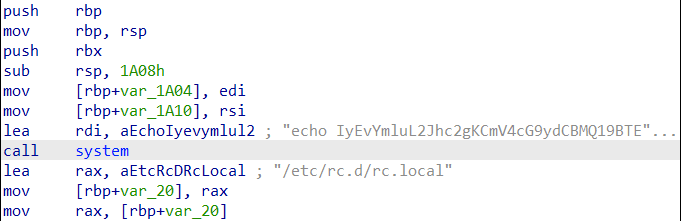

趨勢科技發現了一個專門瞄準線上博弈網站的「進階持續性滲透攻擊」(APT 攻擊) 集團,我們將這個集團命名為 Earth Berberoka (亦稱 GamblingPuppet),他們使用中國駭客的升級版舊式惡意程式家族,如 PlugX 與 Gh0st RAT,此外也用到一個全新的多重階段惡意程式家族 (我們命名為「PuppetLoader」)。Earth Berberoka 使用了多種平台的惡意程式家族來攻擊 Windows、 Linux 和 macOS 作業系統。

攻擊目標

根據趨勢科技的分析, Earth Berberoka 的主要攻擊目標是中國境內的線上博弈網站。但也有證據指出他們曾經攻擊非博弈網站,包括某個教育相關的政府機關、兩家 IT 服務公司,以及一家電子製造商。

從 2020 年 12 月 12 日至 2022 年 4 月 29 日,趨勢科技總共在中國境內記錄到 15 次冒牌 Adobe Flash Player 安裝程式下載,其中有 8 次是從某個網站重導到惡意的 Adobe Flash Player 網站 (5 次從美國的合法新聞網站,3 次從某個不明網站,其中 2 次來自香港,1 次來自馬來西亞),並且在台灣境內偵測到 1 次 PlugX DLL 下載。

繼續閱讀