請閱讀今年的 MITRE Engenuity ATT&CK Evaluations 報告,該測試模擬當今兩大駭客集團 Carbanak 和 FIN7 的攻擊技巧來測試資安解決方案偵測及攔截進階持續性滲透攻擊 (APT) 與目標式攻擊的能力。

MITRE ATT&CK® 知識庫是一項極端珍貴的資源,可促進網路資安產業的整體進步與標準化。它為駭客攻擊方法提供了一種標準化的分析框架以及一套描述駭客攻擊行為的共通語言。

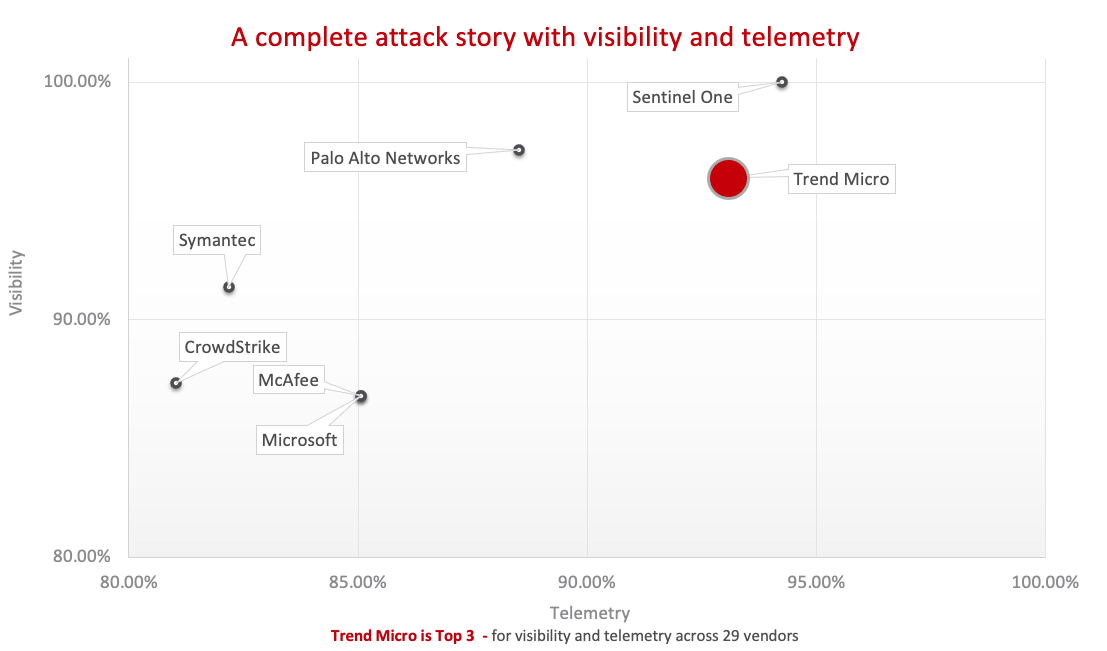

雖然 MITRE Engenuity 的測試結果並不提供任何分數、排名或評等,卻能讓企業清楚看見廠商如何協助客戶偵測駭客的攻擊,若再對照 ATT&CK 框架就能了解攻擊的完整過程。

資安團隊可利用 MITRE ATT&CK 框架來描述事件,有助於跨部會溝通資安問題。此外,MITRE ATT&CK 框架還可讓資安團隊更清楚掌握資安可視性,檢查企業的資安是否存在漏洞,了解自己有哪些地方可能遭到攻擊。然後再看各家廠商的測試結果,找出最能解決這些漏洞的產品。可視性的提升也能讓企業查看自己的防護是否有重疊的地方,進而做出適當調整讓成本最佳化。

儘管 MITRE ATT&CK 有這麼多好處,但它提供的是相當濃縮的資訊,而且不易理解和閱讀,所以我們才想要逐一拆解一下這份報告給大家看。

在我們深入討論每一階段的分析和重點之前,讀者首先需要了解今年模擬的攻擊情境。MITRE Engenuity ATT&CK Evaluations 測試基本上是模擬特定駭客團體的真實進階持續性滲透攻擊 (APT) 技巧與流程。今年的測試特別仿照當今擁有類似手法的兩大駭客集團:Carbanak (第一天) 和 FIN7 (第二天),全程共包含 174 項攻擊步驟。

MITRE Engenuity ATT&CK Evaluations 測試的是資安解決方案能否偵測到進行中的目標式攻擊。換句話說,有別於傳統測試,MITRE Engenuity 的重點在於資安產品能否偵測到駭客已經進到企業裡面。不過今年又多了一項選擇性測試,是針對產品能否攔截/防止攻擊,藉此驗證產品在偵測持續性威脅並從中攔截以防止損害進一步擴大的能力。

突破防線:誘騙目標上當

繼續閱讀