今日爆出一款名為「WannaCry/Wcry(想哭)」的勒索病毒正在肆虐全球,包括美國《CNN》和英國《鏡報》報導皆報導了該則消息。根據趨勢科技Smart Protection Suites 的反饋資料顯示,台灣也受到此威脅嚴重影響,英國,智利,日本印度和美國也都傳出災情。

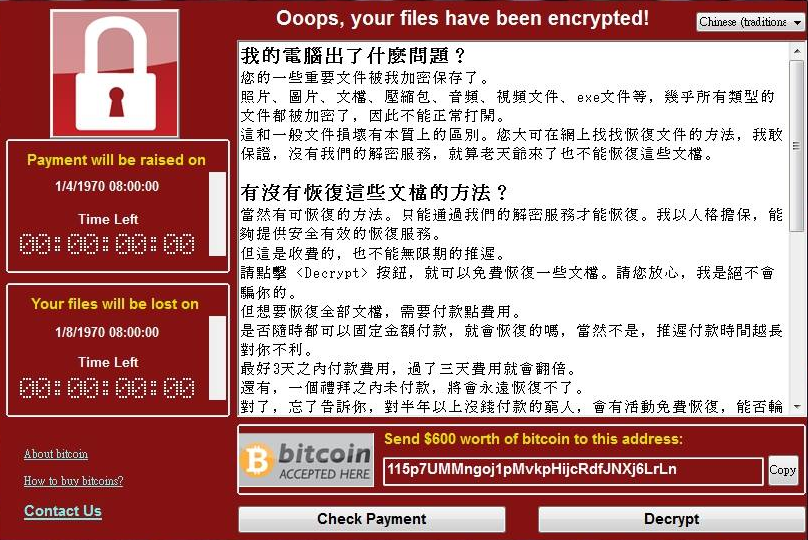

報導指出英國的國家醫療保健服務(NHS)遭到攻擊,許多醫院手術被迫取消,西班牙的電信公司、電力公司及公用事業的天然氣公司,都受到影響。葡萄牙的電信公司、聯邦快遞(FedEx)等也都受WannaCry/Wcry 勒索病毒影響。台灣今天也傳出桃園一名高中生遭「WannaCry」勒索病毒軟體攻擊,該病毒顯示支援28種語言,該男點選中文後,畫面隨即出現勒索訊息。

在今年初出現了兩個獨立的資安風險:CVE-2017-0144是一個可以造成遠端程式碼執行的 SMB伺服器漏洞,已經在三月份修復,還有會透過Dropbox網址散播的新勒索病毒 Ransomware (勒索軟體/綁架病毒)家族 WannaCry/Wcry在四月下旬出現。這兩種威脅現在結合在一起,造成對全球使用者最嚴重的勒索病毒攻擊。

勒贖通知要求用比特幣支付300美元;此金額要求已經低於早期的攻擊。除了一開始出現在英國的攻擊外,其他國家也遭受到嚴重的影響。

趨勢科技將這波攻擊所用的病毒變種偵測為RANSOM_WANA.A和RANSOM_WCRY.I。趨勢科技XGen安全防護所提供的預測機器學習技術和其他相關勒索病毒防護功能已經能夠主動保護客戶免於此攻擊的威脅。

[相關閱讀:使用免費的趨勢科技機器學習評估工具來評估現有端點防護軟體的安全間隙。]

近來勒索病毒驚傳變種,透過更多新型手法勒索您的檔案並要求支付高額贖金換取解密金鑰!

PC-cillin 2017勒索剋星可防範 WannaCry/Wcry勒索病毒,保護珍貴檔案,防止電腦被綁架,快為您的電腦做好防護!

-

防範勒索病毒 WannaCry/Wcry,PC-cillin 用戶請免費升級至 PC-cillin 2017:

-

防範勒索病毒 WannaCry/Wcry,非PC-cillin 用戶即刻免費下載

感染途徑

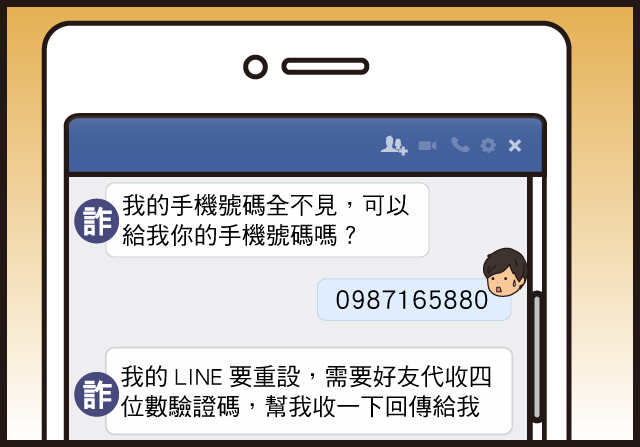

這波攻擊所用的漏洞(代號EternalBlue)是Shadow Brokers駭客集團據稱從美國國家安全局(NSA)外洩的漏洞之一。攻擊該漏洞之後可以將檔案送入受害系統,再將此檔案作為服務執行。接著再將真正的勒索病毒檔案送入受害系統,它會用.WNCRY副檔名來對檔案進行加密(也會送入另一個用來顯示勒贖通知的檔案)。被針對的副檔名共有166種,包括Microsoft Office、資料庫、壓縮檔、多媒體檔案和各種程式語言常用的副檔名。

繼續閱讀