網際網路的出現,徹底改變了人們的生活,讓我們的生活變得無比便利,資訊的取得更無遠弗屆,不必出門就能搞定生活大小事:舉凡查找資料、收發信件、買賣東西、銀行轉帳或是最基本的社交和溝通…等,不過在這些便利性的背後,相對的也為我們帶來更多煩惱,甚至得面臨潛在的威脅!沒錯!就是網路上無所不在的病毒、木馬與駭客入侵的問題!

▲蝦毀?電腦又中毒了?這樣的狀況你肯定有遇過!

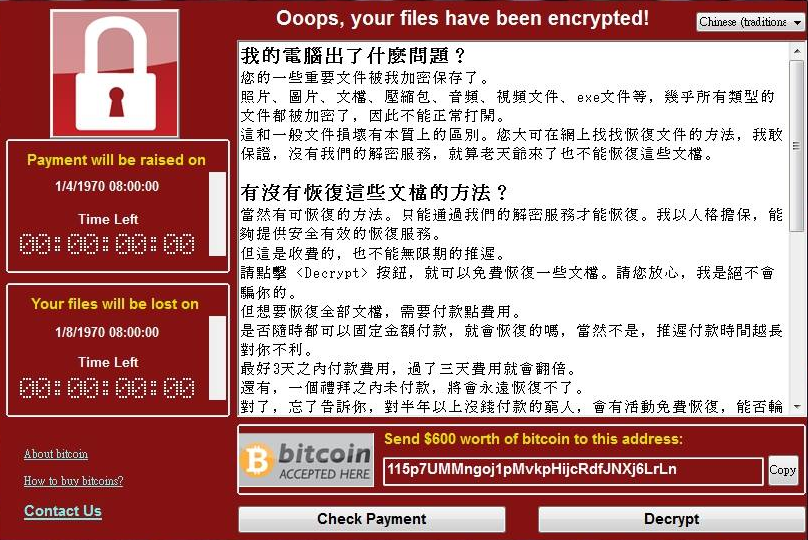

雖說「病毒」這個玩意兒在還沒有網際網路時,就早已經出現在電腦上頭了,但過去沒有網路作為傳遞媒介,只有在電腦接觸磁碟片(現在的小朋友應該已經沒有看過這個東西了吧?)或隨身碟時才有機會「中標」,但現在只要是電腦連到網路,一個不小心咱們就有可能成為病毒、木馬或是駭客後門程式的犧牲品,而且自己可能渾然不覺呢!另外最近一兩年在網路上也吹起一波「勒索病毒」的風潮,時不時就聽說有誰的電腦中招了,所有資料全部被鎖住,不付個幾萬塊給駭客,檔案就拿不回來的可怕狀況,真的會讓人覺得不寒而慄啊!

▲現代人上網不只用電腦,手機與平板或許使用的時間更長,不過大家是否也有重視你的行動裝置的安全防護呢?

當然,大家都知道有電腦病毒的威脅,因此在自己的電腦上,總是會安裝防毒程式來以防萬一,但對於「防毒防駭」這件事,你真的有全盤了解了嗎?你所安裝的防毒程式,真的能有效守護你的電腦安全嗎?

對於防毒防駭,你有哪些錯誤觀念?

▲防毒防駭很重要,但你真的做好準備了嗎?最近一兩年「勒索病毒」災情嚴重,一旦中招,重要的檔案可能完全救不回來!

對於電腦使用者來說,防毒防駭可以說是最基本的概念,打從我們開始學電腦開始,就被老師或是前輩們告誡電腦上的病毒、木馬、後門程式有多可怕,相信大家也都不敢不在自己的電腦上安裝好防毒程式吧?不過,只要裝了防毒程式,電腦就百毒不侵了嗎?或是只要上網習慣不要太差,不亂下載東西或是亂上奇怪的網站,就不會有中毒的危機嗎?

下面小編整理了五個防毒防駭常見的五個問題,也可以讓大家自我檢查一下,自己的相關概念是否正確喲! 繼續閱讀