本周資安新聞週報重點摘要,本文分享上週資安新聞及事件。你將會看到新聞的簡短摘要及原文連結來閱讀更詳細的見解。

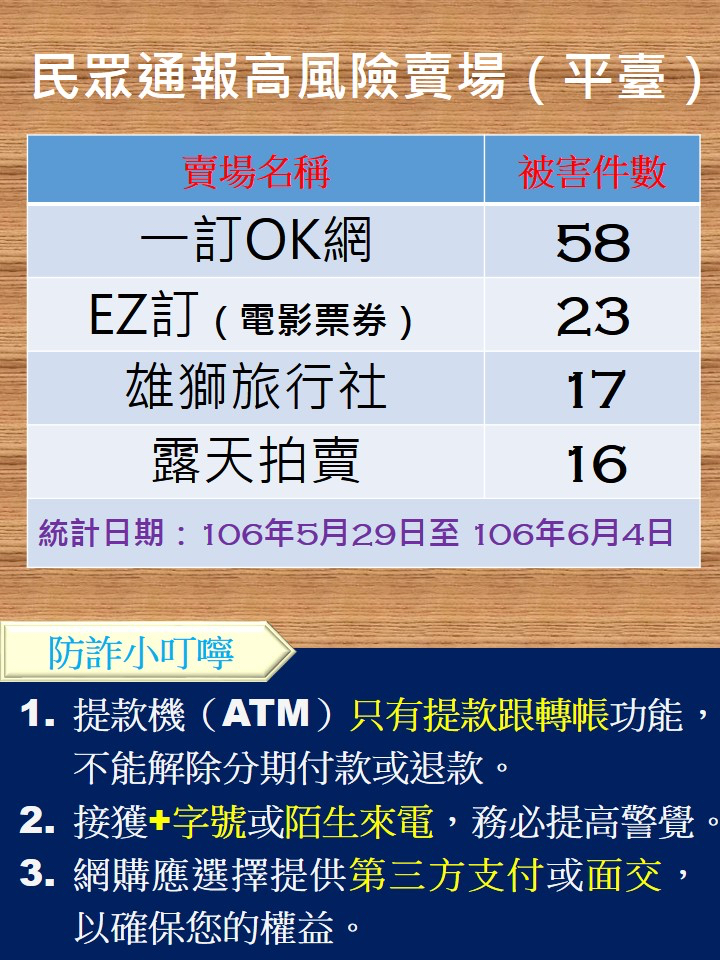

刑事局公布高風險網站上榜的有? 資安趨勢部落格

國3男學生自製勒索病毒遭逮捕 供稱:自學方法3天完成 朝日新聞中文網

七成手機用戶 個資曾經遭竊 經濟日報(臺灣)

駭客手法多變 公共充電孔也中毒 今日新聞網

中間人如何影響公共 WiFi 安全?實測!揭公共 WiFi 的危機 HKITBLOG

《資安漫畫》One click詐騙: 好奇點了成人網站,當心「播放」鍵,不是播放影片時,而是執行惡意案 資安趨勢部落格

勒索病毒不斷變種升級,珍貴檔案暴露風險中該如何自保? 科技新報網

勒索病毒散佈全球 台灣災情列前三 PeoPo公民新聞網

< 5月勒索病毒風暴 > 剖析三隻利用企業在修補程式管理和系統升級難題的勒索病毒:WannaCry、UIWIX、EternalRocks 資安趨勢

勒索軟體大舉入侵,不要用IE最好?微軟表示:勒索軟體無解藥,做好保護比較好 T客邦

網路黑灰產業充斥 陸年損4千億 勒索病毒橫掃全球 個資外洩、詐騙訊息瀰漫 旺報

比特幣勒索攻擊技術演進與趨勢威脅分析報告 每日頭條

將近 60% 的美國小型企業在經歷了駭客攻擊事件之後六個月內倒閉 資安趨勢部落格