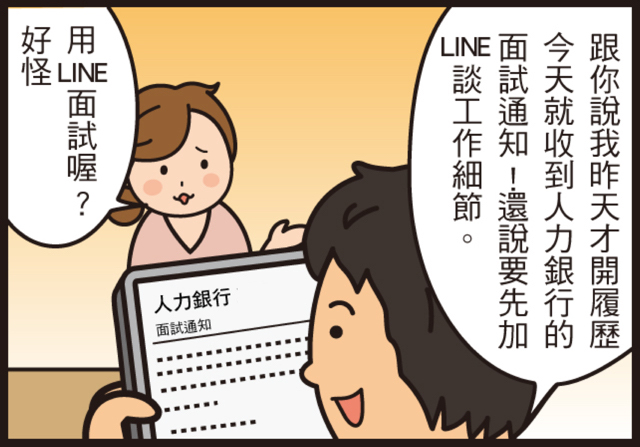

“想看完整影片?請升級會員 “ 但有些影片,就算升到最高等級,付錢後,還是看不到影片….這是近日一批色情應用程式的技倆 !

激情快播 (SexQvodPlay),AV大片 (AVPlayer),优优快播 (UUQvodPlay),3D快播 (3DQvodPlay),春爱影院 (SexMovie),幻想影院 (DreamMovie),绝密影院 (BannedMovie),AV快播 (AVQvodPlay),成人影院 (AdultMovie)…..這些不肖色情應用程式在亞洲蔓延,這批色情應用程式會產生一大堆廣告,甚至引來更多色情應用程式。某些還會偷偷蒐集使用者不會想透露的敏感資訊,甚至還會存取使用者的私人簡訊、地理位置、聯絡資訊、裝置識別碼,以及裝置的 SIM 卡序號。

若使用者離線,或者應用程式在審查嚴格的地區執行時,應用程式就會假裝成一般正常程式。比如提供「名言佳句」的應用程式。但是,一旦離開”警戒區”,這些應用程式就會露出真面目….

網路上最熱門的賺錢管道之就是色情,不論是合法的色情內容,或是利用色情為餌的各種網路詐騙。去年,趨勢科技發現了一個專門透過色情網站散布的新木馬程式變種:Marcher。前年,歹徒利用熱門色情應用程式為誘餌,入侵了南韓數百萬民眾的手機。

色情應用程式在 iOS 和 Android 平台上散布,某些甚至滲透到 Apple 的 App Store 官方應用程式商店

最近又出現了一波利用這類誘餌的詐騙。我們發現,有大量中文介面的色情應用程式在 iOS 和 Android 平台上散布,某些甚至滲透到 Apple 的 App Store 官方應用程式商店。目前有數十萬個這種 非必要程式 ( Potentially unwanted application 簡稱 PUA) 正透過色情網站、熱門討論區以及其他應用程式內的廣告來散布。這些程式並無特別的惡意行為,不過會蒐集使用者的敏感資訊,如果在 Android 裝置上,還可攔截使用者的私人簡訊。

趨勢科技發現這類色情應用程式正如火如荼地四處散播,而且如果使用者不在特定地區,它們還會偽裝成正常程式。其背後的散播者 (目前我們在這數十萬個程式背後找出了兩名散播者) 還會假冒知名企業來取得這些不肖程式所需的企業憑證。這些色情應用程式甚至根本無法看到其宣稱的內容,歹徒只是誘騙使用者下載更多應用程式來讓他們賺錢,或者引誘使用者購買 VIP 會員之後就沒有下文。

惡意連結,通常放在色情網站或廣告上

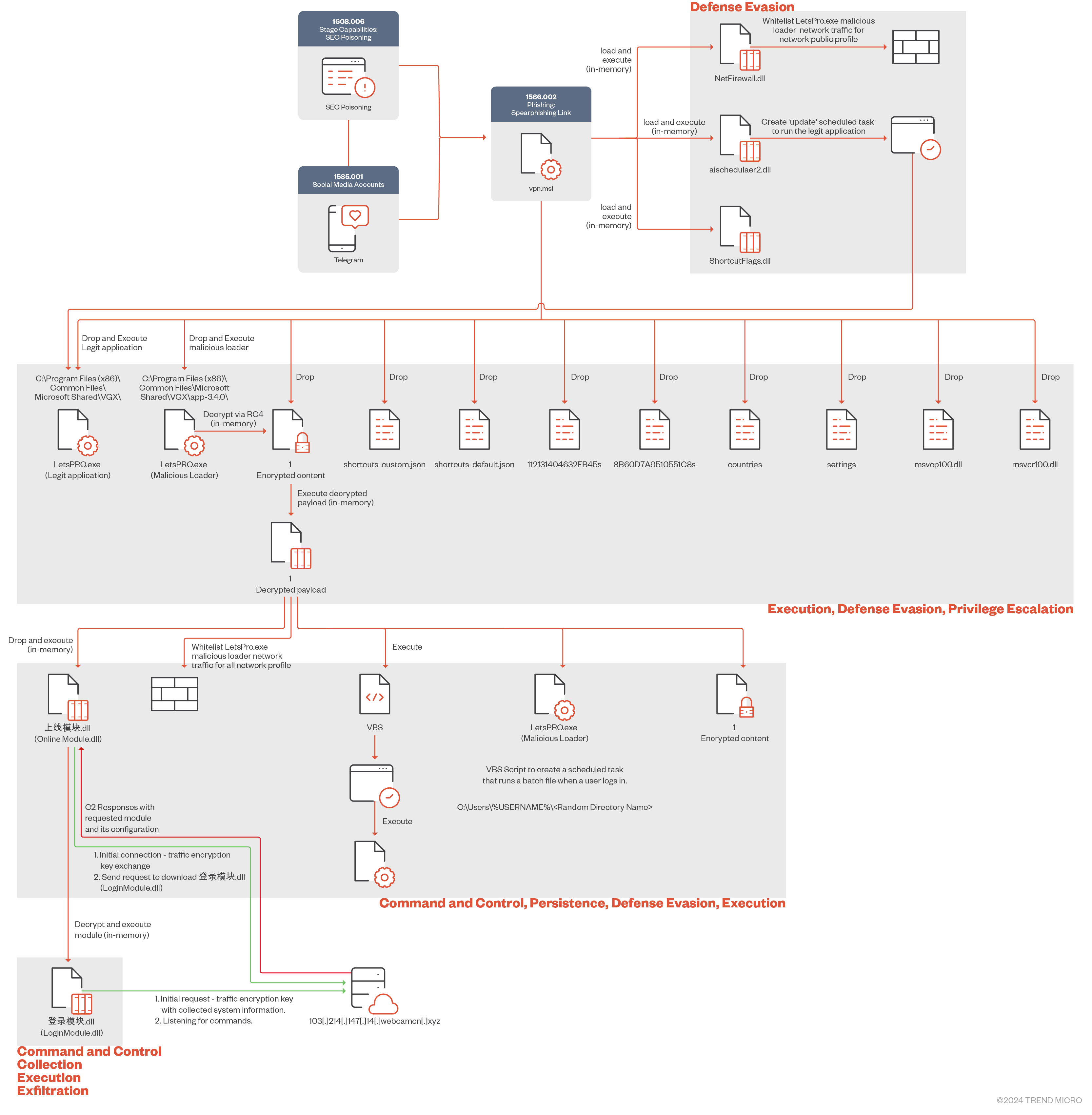

為了散布這些應用程式,歹徒使用了三層式派送架構:惡意連結 (通常放在色情網站或廣告上)、安裝機制 (通常偽裝成正常的應用程式安裝網站)、後台伺服器 (用來製作與存放 PUA)。當使用者點選惡意連結,就會被導向惡意程式安裝機制,接著會出現畫面請使用者下載後台伺服器上的某個應用程式。

圖 1:三層式派送架構:惡意連結–>安裝機制–>後台伺服器。

經由這樣的架構,歹徒很容易將這類程式 散布到各種作業系統。不過,這個機制要能運作,歹徒必須蒐集使用者系統的相關資訊。一旦確定使用者所使用的作業系統之後,就會將使用者導向不同的網址來下載對應的應用程式。

圖 2:歹徒的程式碼會根據不同瀏覽器版本來安裝不同應用程式。

主要分佈在中國大陸,其次為日本和台灣

趨勢科技已發現多個色情網站就是利用 HTTP 重導的方式來散布不同的應用程式。由於此方法成效良好,因此這些不肖應用程式已經蔓延至許多亞洲國家,大多數都是華人地區,原因應該是這些程式都是中文介面:

圖 3:Android 不肖色情應用程式蔓延至許多亞洲國家,台灣排行第三

含有不肖色情應用程式連結的色情網站 繼續閱讀