「恭喜獲得全聯禮券」「恭喜!!!你是今天的幸運用戶,能獲得一台蘋果iPhone…」手機跳出這些訊息,您都怎麼處理?

智慧城市各領域的資安考量

智慧科技有優點也有缺點,對於希望透過智慧科技來提升市民服務的都市來說,其實效益相當令人期待。

2015 年,美國紐約市爆發致命的退伍軍人病 (Legionnaires),奪走了數十條性命。此病是吸入含有其細菌的空氣所引起。然而,不到一個月的時間疫情就完全消失。該市衛生局人員追查到了細菌的源頭:一個遭到汙染的冷卻塔。他們利用個名叫 SaTScan 的免費軟體來幫他們監控疫情擴散情況,使得疫情獲得控制。

智慧城市有如一把雙面刃,好處中夾帶著風險。2017 年 4 月初,一名駭客 觸發了一連串的警報,震驚了德州達拉斯 (Dallas) 居民。這套原本為了災難預警而設計的緊急應變系統,反而引起了不必要的恐慌。

本文將逐一檢視當今智慧城市所用到的一些解決方案,並探討智慧科技各應用領域可能會遭遇到的攻擊,讓市府單位有所防備。

能源

談到都市電力管理,或許大家第一個聯想到的就是智慧電網。所謂的智慧電網包含了眾多環節,但最基本的是智慧電表,這是一種用來記載用電量並將資料自動傳回電力公司的新式裝置。

全球許多智慧城市,尤其在日本,都建置了所謂的能源管理系統 (EMS) 來提升能源效率並降低碳排放。在每個家庭,則建置了家庭能源管理系統 (HEMS) 來監控電力消耗,並從遠端遙控連網家電。HEMS 和其他相關的能源管理系統,如: 大樓能源管理系統 (BEMS) 和太陽能 (PV) 系統,都能透過所謂的社區能源管理系統 (CEMS) 來統一集中控管,實現能源最佳化與節能的目標。

這其中的每一套系統若無適當的安全措施保護,很可能會遭到駭客的各種入侵。以智慧電表為例,駭客可能竊取其中的資料來掌握某個家庭的用電狀況。此外, HEMS 若無適當的防護,也可能遭歹徒暴力破解,連帶著駭入用戶家中其他連網裝置。

此外,駭客也可干擾智慧電表的傳輸訊號來造成家用電表通訊延遲。如果駭客掌握了這些能源系統彼此之間的通訊方式,甚至可以對市內一些較大的系統發動分散式阻斷服務攻擊 (DDoS),癱瘓重要的市政服務。

交通運輸系統

為了解決日常交通問題,例如:塞車和公共運輸利用率不足,智慧城市通常會建置所謂的智慧運輸系統 (ITS)。一般來說,交通流量都是由一套整合所有交通號誌與感應器的中央監控系統來控管。此系統會自動評估何時該改變交通號誌的時相來縮短交叉路口的號誌延遲與行人等待時間。 繼續閱讀

真假大對決:網路釣客針對LinkedIn、 PayPal 、Apple、LINE的網路釣魚技倆

儘管網路釣魚是最古老的網路詐騙手法之一,但至今仍是企業和個人頭痛的問題。事實上,其數量似乎仍在不斷成長。根據網路釣魚防治工作小組 (Anti-Phishing Working Group) 的報告,2016 年估計高達 1 億以上的用戶,因為網路釣魚信件而被導向一個散布 Locky勒索病毒 的網站。網路犯罪集團不斷假冒各種知名服務,例如 Netflix 影音網站的用戶即曾經成為 網路釣魚攻擊的目標,許多人都被騙走了帳號和密碼。

⊙延伸閱讀:勒索病毒再度盯上追劇族,利用Netflix 帳號產生器當誘餌

有鑑於網路釣魚如此盛行,使用者務必學會如何分辨網路釣魚郵件。儘管犯罪集團會盡可能讓網路釣魚郵件看起來像真的一樣,但使用者仍有一些蛛絲馬跡可循。以下提供幾個假冒全球知名網站的網路釣魚郵件真實案例來說明使用者該注意哪些地方:

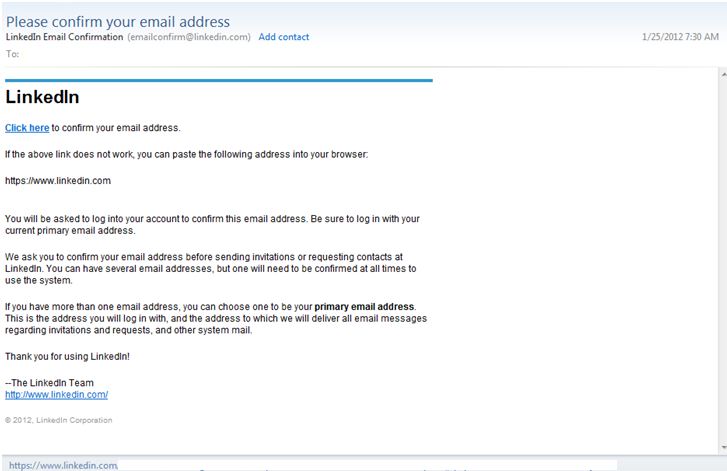

案例 1:LinkedIn -歹徒覬覦該社群網站的企業員工個人資訊

LinkedIn是一個專業人士聚集和建立人脈的社群網站,也因此成了網路犯罪集團覬覦的重要目標,歹徒覬覦它擁有上億用戶的企業員工的個人資訊。

預防下一波勒索病毒攻擊, 3 步驟即刻啟動 PC-cillin 2017 「勒索剋星 」給檔案最嚴密防護!

在趨勢科技舉辦的票選爸爸最需要的防毒軟體功能投票結果中,網友最推薦 PC-cillin2017的【勒索剋星】,因為它能保護指定資料夾內的檔案不受勒索病毒的攻擊,這樣爸爸就不怕珍貴的照片被綁架了 !

▲就算上網再小心,不亂下載不明檔案…病毒和駭客還是會自動找上門來啊!

最近一兩年讓大家聞之色變的「數位威脅」莫過於「勒索病毒」了吧?一但中招,電腦中的重要資料就會被駭客加密而無法還原,只能選擇交付贖金來解鎖檔案,或是淚眼看著珍貴的回憶、重要的文件付之一炬…不過現在你可以選擇透過 PC-cillin 2017 雲端版的「勒索病毒 3+1 多重防護」為你主動偵測並封鎖勒索病毒來源的網頁、電郵或社群網站上分享的網址,並即時偵測勒索病毒的加密行為,甚至還能預先設置好重要資料保護的資料夾,完全封鎖勒索病毒的惡質行為哦!

勒索剋星保護您的珍貴檔案

勒索病毒 Ransomware (勒索軟體/綁架病毒)不斷變種!擔心工作檔案、珍貴照片再也喚不回?PC-cillin 2017創新勒索剋星,給您重要檔案最嚴密防護!只要選取要保護的資料夾,「勒索剋星」便會保護資料夾內的檔案不受到勒索病毒的攻擊。一旦有可疑程式企圖加密受到保護的檔案時,「勒索剋星」會立即警告您,保護您最珍貴的檔案!

如何啟動勒索剋星?

小建議:

- 可將「受保護資料夾」設定為常用資料夾,如我的文件或C槽

- 完成設定後,勒索剋星就能保護此資料夾及子資料夾內所有檔案

- 勒索剋星只能選定一個資料夾進行保護,方便用戶統一管理

完成設定!勒索病毒通通Out!

一套抵三套!不只守護你的電腦,連手機平板也滴水不漏!

▲PC-cillin 2017 雲端版除了支援四大平台,還讓你可以一套同時安裝在三個裝置上哦!

《 想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚 》

《提醒》將滑鼠游標移動到粉絲頁右上方的「已說讚」欄位,勾選「搶先看」選項,最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。

*手機版直接前往專頁首頁,下拉追蹤中,就能將粉絲專頁設定搶先看。