在趨勢科技研究人員的協助下,國際刑警組織 (INTERPOL) 和奈及利亞經濟與金融犯罪委員會 (Economic and Financial Crime Commission,簡稱 EFCC) 最近破獲了一個變臉詐騙集團 (又稱為商務電子郵件入侵Business Email Compromise, BEC) ,並且逮捕了 40 歲的奈及利亞籍犯罪首腦「Mike」,該集團涉及了多起 BEC 詐騙、419 詐騙以及愛情詐騙等等。

Mike 旗下的犯罪集團成員遍布奈及利亞、馬來西亞與南非等國,警方相信其不法獲利超過 6,000 萬美元以上,受害者分布廣泛,其中單一受害者甚至損失 1,500 萬美元以上。

趨勢科技對於 BEC 詐騙集團的調查

我們是在 2014 下半年調查 Predator Pain 和 Limitless 兩個 BEC 詐騙惡意程式時開始注意到 Mike (他曾經化名為「Chinaka Onyeali」和「Beasley Martyn」)。我們在分析前述惡意程式幕後操縱 (C&C) 基礎架構的過程中追查到 Mike。隨後在 2014 年末,我們將所有關於 Mike 的資料轉交給國際刑警組織。國際刑警組織正是透過這份資料,再加上其他研究人員提供的資訊,循線追查到 Mike 並於 2016 年 6 月將他逮捕到案。

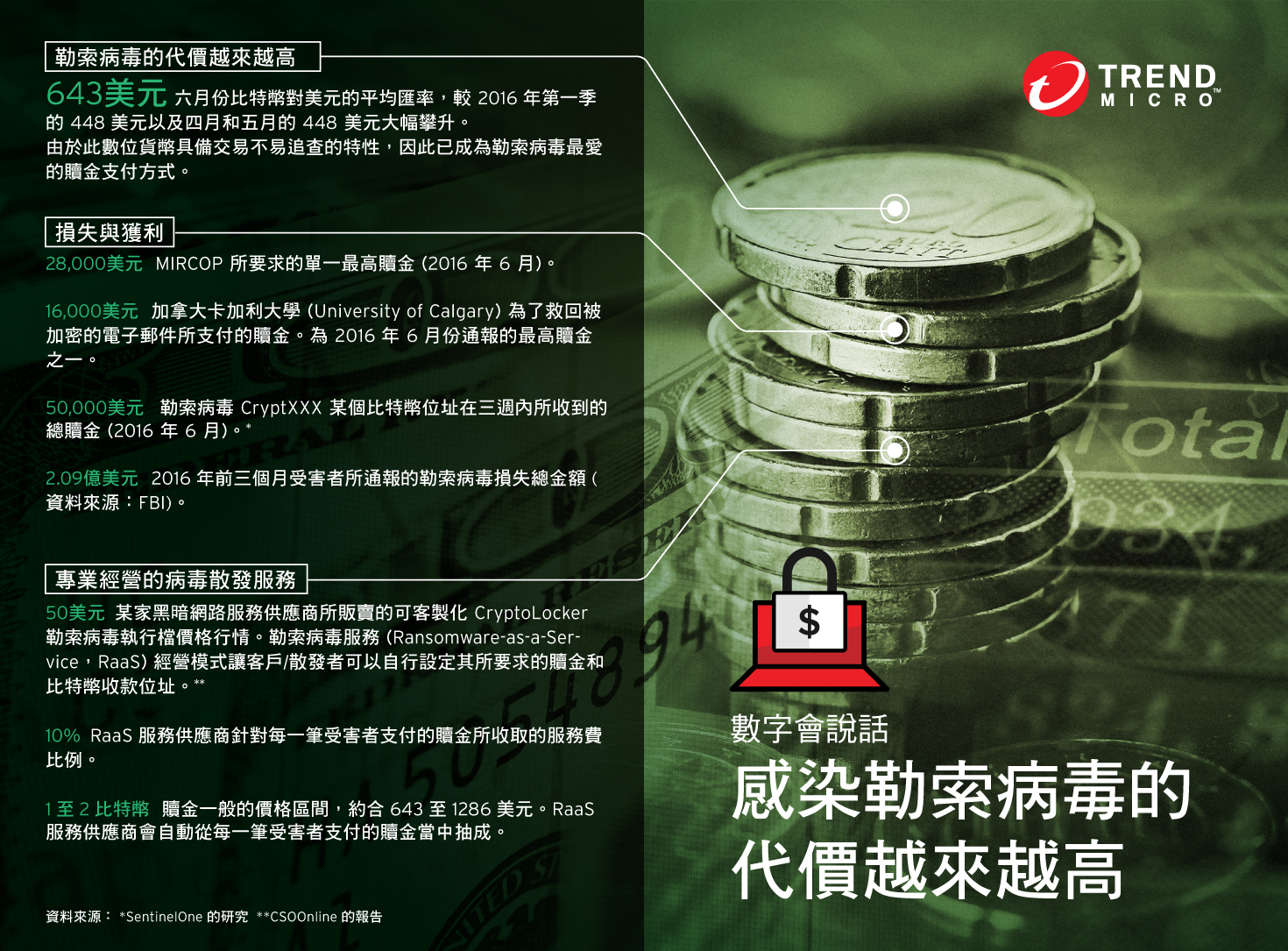

BEC 可說是一種非常有效的詐騙手法,歹徒已經從各式各樣的企業手中騙到相當龐大的金額。根據估計,從 2013 年至 2015 年,BEC 已累積造成 23 億美元的損失,到了 2016 年甚至攀升至 30 億美元。這類詐騙專門鎖定企業內部掌管公司帳目的員工 (會計、行政及財務),且專門假冒成公司高層主管 ( CXX之類的)。這種詐騙手法可說是屢試不爽,許多企業都曾遭其毒手。我們先前就曾在「數十億美元的詐騙:商務電子郵件入侵 (BEC) 背後的數字」一文當中探討過這類手法。

趨勢科技從 2014 年起便 經由國際刑警組織在新加坡的全球創新總部 ( Global Complex for Innovation,簡稱 IGCI) 與國際刑警組織展開密切合作 。這項合作案已促成多個網路犯罪集團的破獲及逮捕行動,其中甚至包括一些自以為躲在法律鞭長莫及之處的歹徒。未來,我們將繼續與國際刑警組織密切合作,協助他們將更多網路犯罪集團繩之以法。

趨勢科技技術長 Raimund Genes 表示:「趨勢科技一向致力推動公私部門合作共同打擊網路犯罪。這群專門利用科技來犯罪的分子是我們的共同敵人,因此趨勢科技將盡力協助執法機關逮捕並起訴這些網路歹徒。這一次的成功經驗,象徵著網路資安社群合作又再度邁向另一個里程碑。」

這位奈及利亞籍嫌犯據稱是某個 40 人犯罪集團的首腦,其成員遍布奈及利亞、馬來西亞與南非,他負責提供惡意程式並執行網路攻擊。同時,警方懷疑他利用中國、歐洲與美國洗錢集團提供的人頭帳戶來存放贓款。

國際刑警組織全球創新總部 (INTERPOL Global Complex for Innovation) 執行董事 Noboru Nakatani 表示:「這次的逮捕行動全靠資安社群成員們的群策群力才能順利達成。因為,創造一個更安全的網際網路世界,是大家共同努力的目標。由於複雜性使然,變臉詐騙非常難以追查,因此公私部門合作變得非常重要。」

趨勢科技身為國際刑警組織的策略合作夥伴,經常透過該組織位於新加坡的國際刑警組織全球創新總部為該組織及其會員國提供必要的知識、資源及策略來打擊全球網路犯罪。