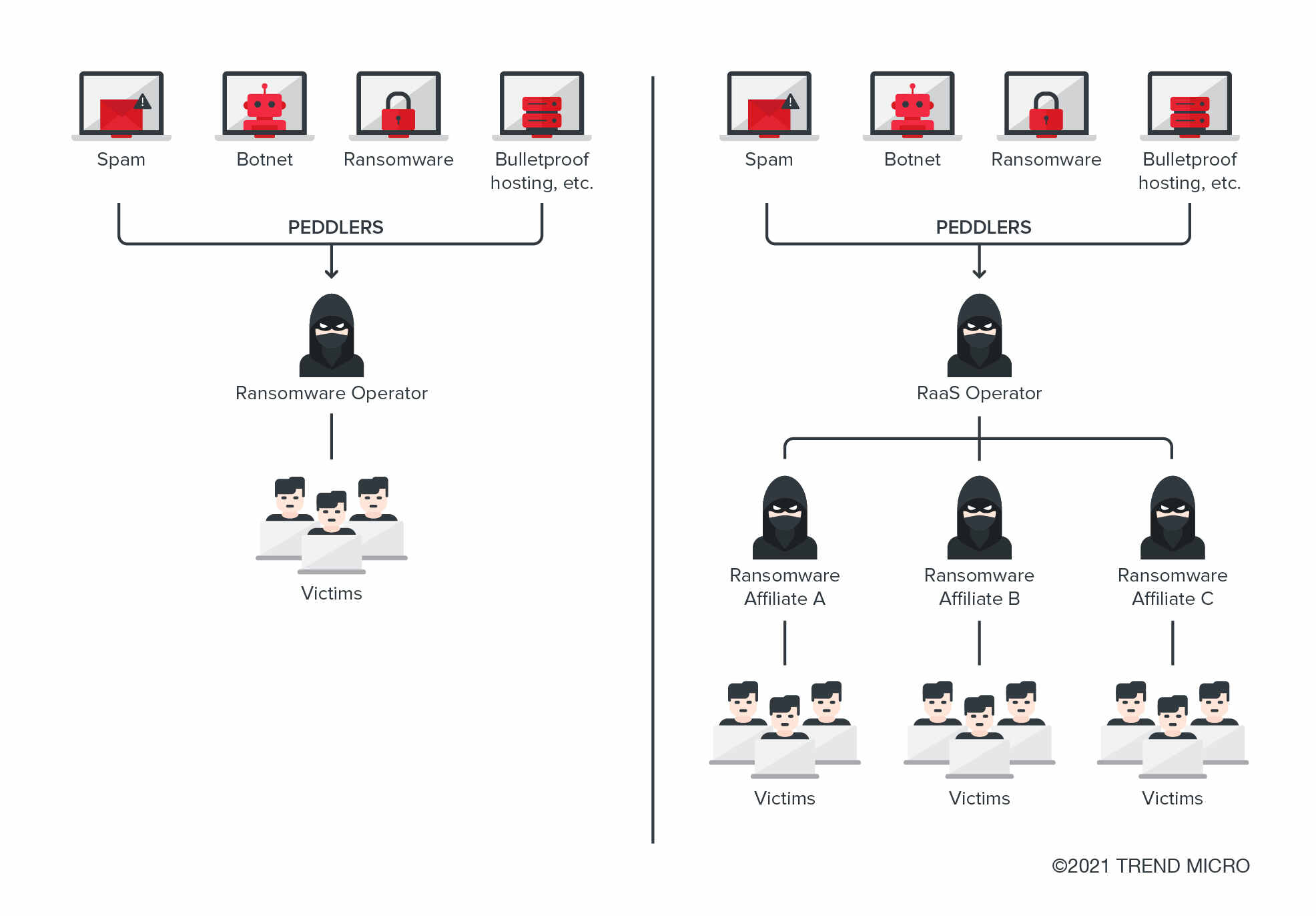

勒索病毒即服務(RaaS)為那些原本受限於技術能力與專業知識的攻擊者提供了發動攻擊所需的彈藥。所造成的結果就是讓勒索病毒快速地散播到更多目標。RaaS到底是什麼,有哪些勒索病毒家族和技術和它有關?

勒索病毒 Ransomware (勒索軟體/綁架病毒)即服務(RaaS)可以被認為是勒索病毒攻擊迅速擴散的主因之一。簡單地說,RaaS會向買家出售或出租勒索病毒。

在過去,勒索病毒攻擊主要是由勒索病毒組織發起。不過當RaaS出現後,它讓即使是沒有什麼技術專業的人也更加容易對目標發動勒索病毒攻擊。

從本質上,我們可以觀察到使用RaaS的團體進行組織化的分工。因為此一發展,網路犯罪生態系對各類任務有了更高的熟練度和專業化,有些人專注於滲透網路,而有些則專注於運作勒索病毒或與受害者進行贖金的談判。

這樣的專業化,再加上精煉的勒索技巧和技術策略,讓現代勒索病毒成為惡名昭彰的威脅。隨著威脅範圍不斷的擴大,預計勒索病毒攻擊在未來十年內可能造成數十億美元的損失。

RaaS如何運作:在地下孕育

雖然RaaS是基於軟體即服務(SaaS)模型(軟體可以透過訂閱使用),但它也以自己的方式在發展,這個功能齊全、獨立的生態系與參與者們一起在地下成長茁壯。

主要參與者包括了運作、開發和兜售勒索病毒的人。他們通常會組織成一個團體,並有特定的角色,如領導者、開發者以及基礎設施和系統管理員。更進階的團隊可能還有其他角色,如招聘人員、滲透測試人員、受害者分析師和談判人員。

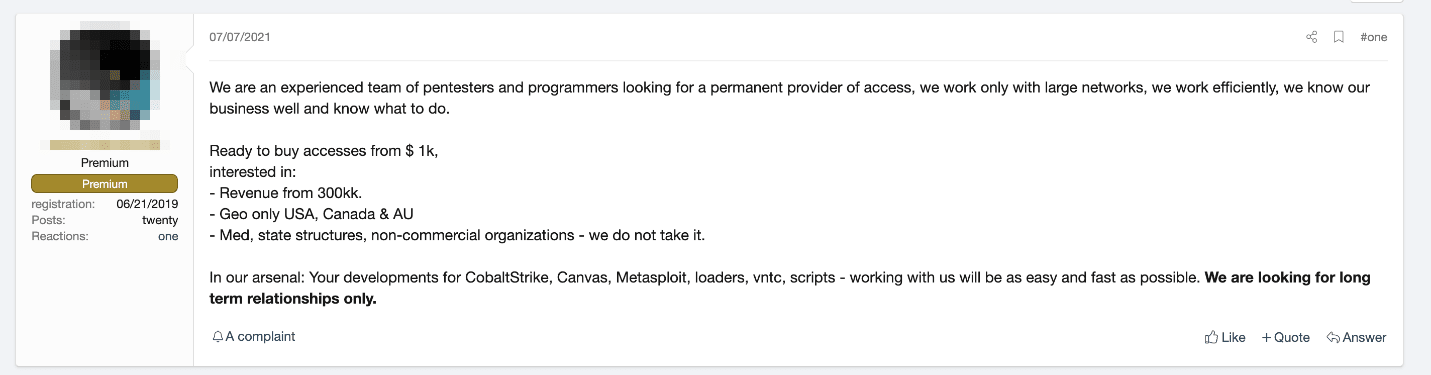

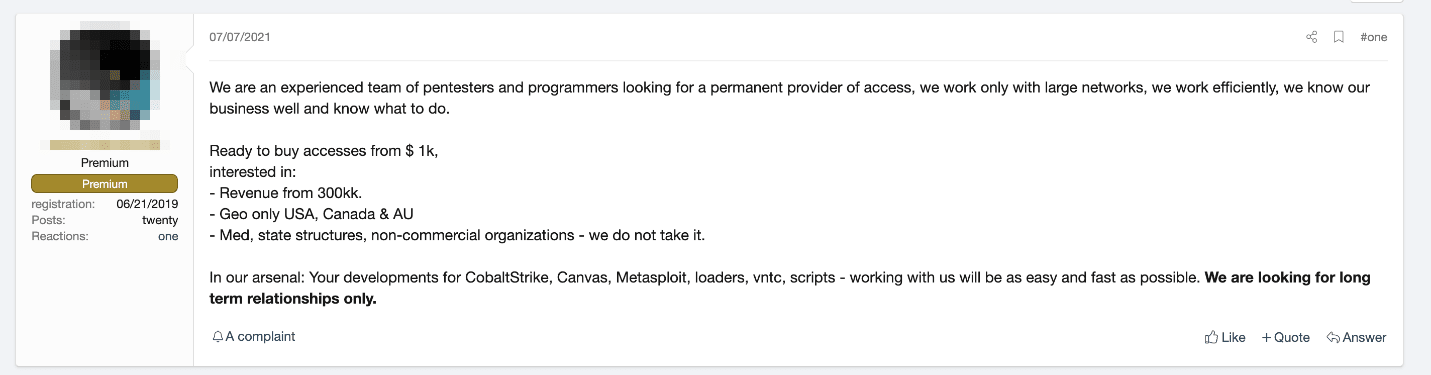

有些角色和工具也可能透過夥伴計劃來外包或收購。例如有些勒索病毒組織會使用提供各種進入目標組織方式的存取即服務(AaaS)。而有些團體可能擁有強大的滲透測試團隊,但缺乏必要的勒索病毒。這類滲透測試團隊通常會加入RaaS的夥伴計畫,並在入侵目標後使用夥伴計畫的勒索病毒工具和基礎設施。聯盟的夥伴可能是有組織的團隊,也可能獨立運作。

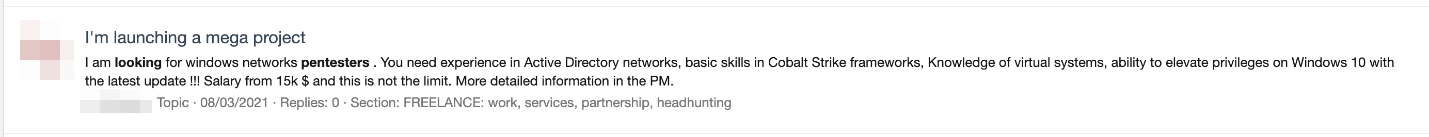

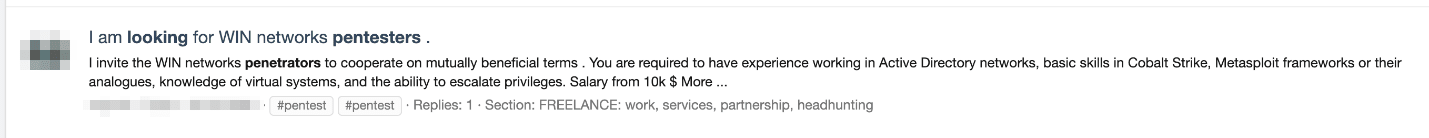

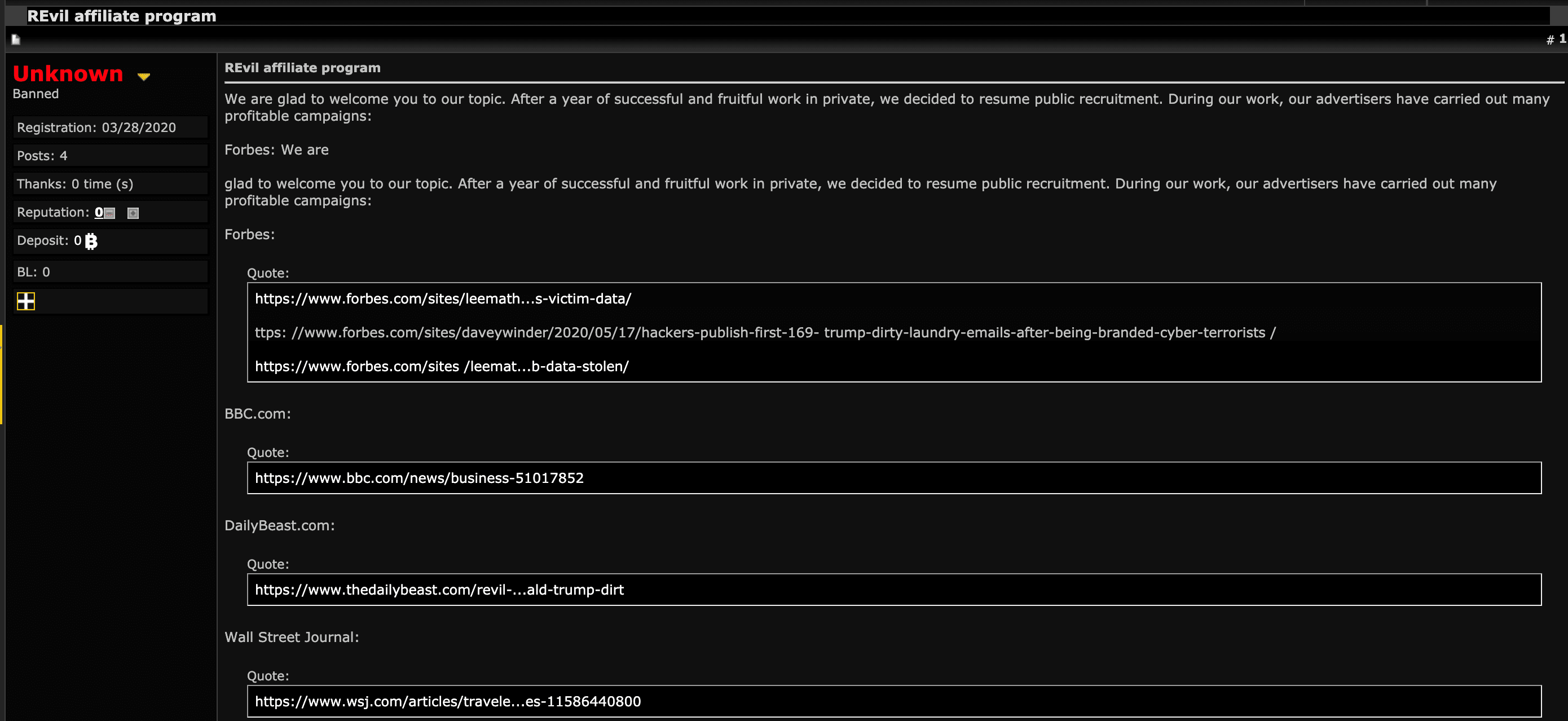

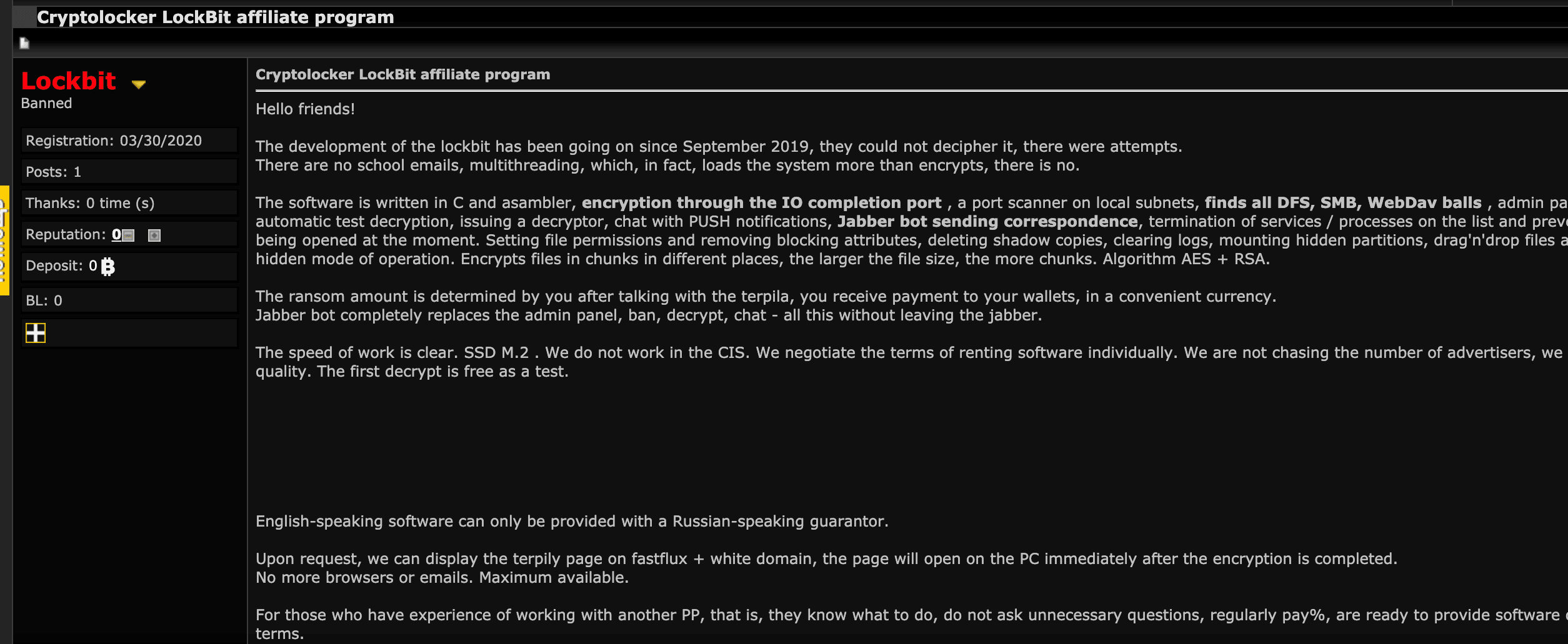

提到RaaS運作模式,RaaS運作集團首先需要開發或取得勒索病毒和基礎設施。然後,他們會透過線上論壇、Telegram頻道或個人關係招募夥伴,有些勒索病毒組織為招募工作投入了高達10億美元。一旦加入,聯盟夥伴就可以發動自己的攻擊。

RaaS為勒索集團組織和加盟夥伴提供雙贏局面和高回報,同時也讓特定工作有著更高的專業度。加盟夥伴無需自己開發勒索病毒即可賺取報酬,而勒索病毒組織可以從聯盟夥伴獲取利潤。分成方式通常是透過RaaS訂閱模型。可能的收入模式除了訂閱之外,還有一次性付款、利潤分享和聯盟夥伴行銷。有了這些商業模式,勒索病毒組織可以專注在開發和改進勒索病毒及運作,而不用將資源花費在其他如入侵目標或散播勒索病毒等工作上。這些工作可以委派給RaaS聯盟夥伴。

運作成本及其對贖金要求的影響

毋庸置疑,任何勒索病毒組織都會有運作成本。由於勒索病毒組織需要花錢在工具、技術人員和每月運作成本上,所以勒索病毒攻擊可能相當昂貴。因此,組織主腦需要弄清楚如何支付經常性運作成本。不管受害者有沒有付錢,每月也必須花錢租用網路基礎設施以及付工資給許多組織成員。所以必須從攻擊中成功地拿到錢,來支付維持勒索病毒組織運作的經常性開銷。

一次性購買工具當然也有它的價碼。勒索病毒組織和網路滲透團隊通常不會自己開發漏洞攻擊工具,如果是想要進入目標,通常更願意從第三方和地下市場軟體商那裡購買工具,他們提供不同價格的現成或客製化工具。

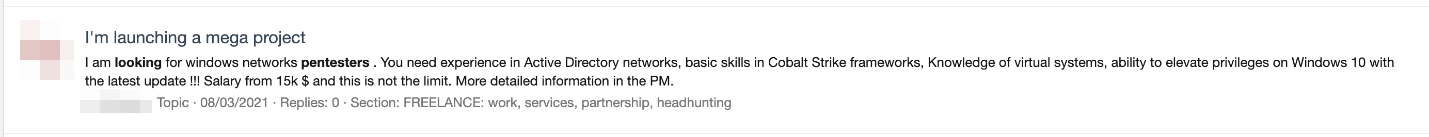

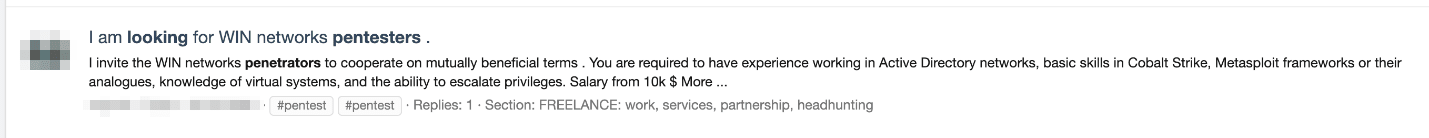

對使用RaaS模型並採用雙重勒索技術的團體來說,工具賣家和RaaS夥伴計劃的報酬比例已經上升,需要分配給全套的運作人員(如滲透測試人員、受害者分析師和談判人員),正如地下論壇廣告裡所宣傳的那樣。

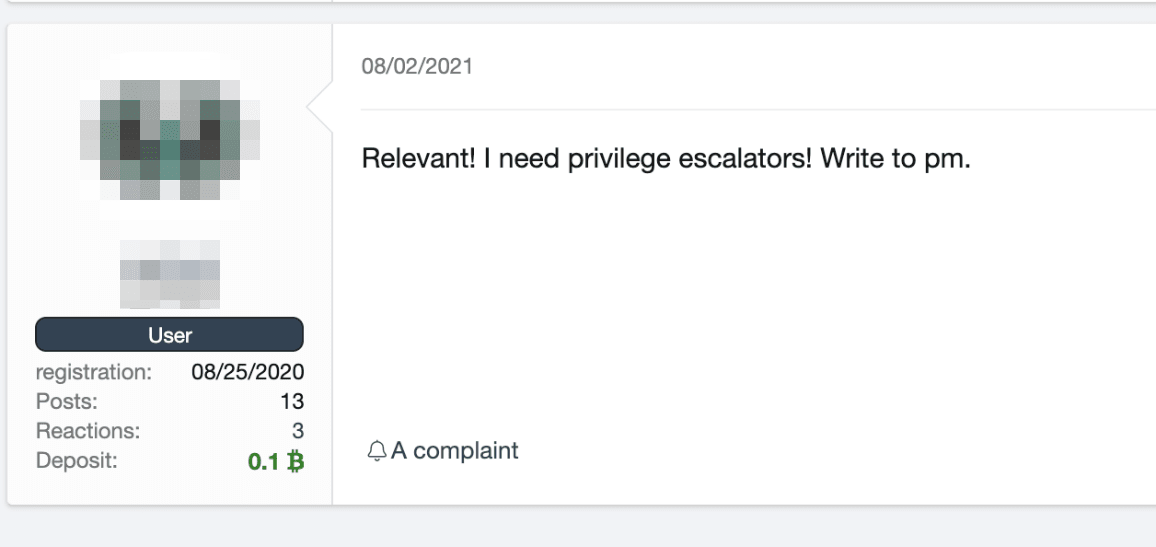

圖2. 地下論壇裡關於招聘能夠進入企業網路並提升權限的滲透測試人員或程式員的貼文

無論是否能夠讓受害者付錢,這些人員所提供的服務大多都還是要付錢(月薪或是按件計酬)。估計這些組織要維持運作,每月平均至少要花費10萬美元以上在工資、伺服器、虛擬專用伺服器租金、網路商、工具、初始進入和基礎設施等開銷上面。如果勒索病毒組織一次攻擊了10家公司,但只有一個受害者付錢,那麼這唯一的受害者就得承擔組織所想獲取的利潤加上全部的運作費用。

不過仍有許多企業會拒絕支付贖金要求,這可能是因為他們的內部政策、政府規定或是有當局的協助。勒索病毒組織對拒絕付款的公司並不會手軟,會想方設法地進行報復。像是Mespinoza勒索病毒組織會威脅拒絕付款的公司,不但會公開敏感資料,還威脅要舉報受害者的非法活動(如稅務詐欺或逃稅)。

避開某些目標

在地下世界裡,勒索病毒組織也逐漸形成要避開哪些目標的策略。例如,雖然美國仍是各種惡意活動的首要目標,但有些勒索病毒組織正在討論要避開該國。幾次備受矚目的勒索病毒攻擊之後,美國當局一直在高度關注此一威脅。不付錢政策、政府對受害者贖金談判的協助以及收回已付贖金的技術可能會導致勒索病毒組織更難獲取報酬。

雖然有些組織已經將注意力轉向亞洲,不過勒索病毒團體通常會避免像台灣公司這樣的目標,因為嚴格的反洗錢政策讓目標難以合法購買虛擬貨幣而無法支付所要求的贖金。

其他不去攻擊特定地區的因素還有勒索病毒組織的愛國主義、國家貧困程度或目標所在的地緣政治局勢。對於這種在經濟和政治上有困難的地方,或是讓勒索病毒組織有忠誠感的國家,網路犯罪集團會選擇其他的貨幣化活動,如出售或出租入侵資產或使用鍵盤側錄器來獲取各類帳密,這些帳密之後可以單獨或透過「紀錄雲」販賣。

RaaS運作的最新情況

地下世界在今年也發生了快速但顯著的變化。在DarkSide攻擊Colonial Pipeline後,許多地下論壇禁止了勒索病毒相關的話題。勒索病毒組織轉而在地下論壇謹慎地招募系統管理員、滲透測試人員或其他看似合法的工作,而沒有透露背後的目的。當發現這些貼文實際上是為了運作勒索病毒而招聘時,貼文帳號將被停權。

勒索病毒組織也更加小心地挑選目標。我們在公開和私人群組裡觀察到更加謹慎的討論選擇目標,特別是避免將政治和關鍵基礎設施或醫療單位作為目標。

利潤分配也發生了變化。在過去,當贖金要求在五到六位數之間時,利潤通常是七三分,有利於聯盟夥伴。而現在當贖金高達七位數時,組織會分配20%的「發現者費用」給初始進入,而橫向移動和滲透測試則是透過受薪人員完成。這是在Nefilim這些組織所觀察到的行為。根據論壇裡越來越熱烈的討論,僱用更多滲透測試人員成為受薪人員加上AaaS的持續專業化,可能會將更多的利潤完整保存在主要成員內。

最新的攻擊也可以看出勒索病毒的發展方向。根據REvil(又名Sodinokibi)和DarkSide之前對基於Linux的VMware ESXi伺服器和NAS的攻擊,其他RaaS組織有可能將目標和攻擊擴展到非Windows伺服器上,針對其他如Linux CentOS、Linux RedHat或其他UNIX分支作業系統上,這些都是POSIX(可移植作業系統介面)相容系統。

RaaS組織和聯盟夥伴使用的勒索病毒家族

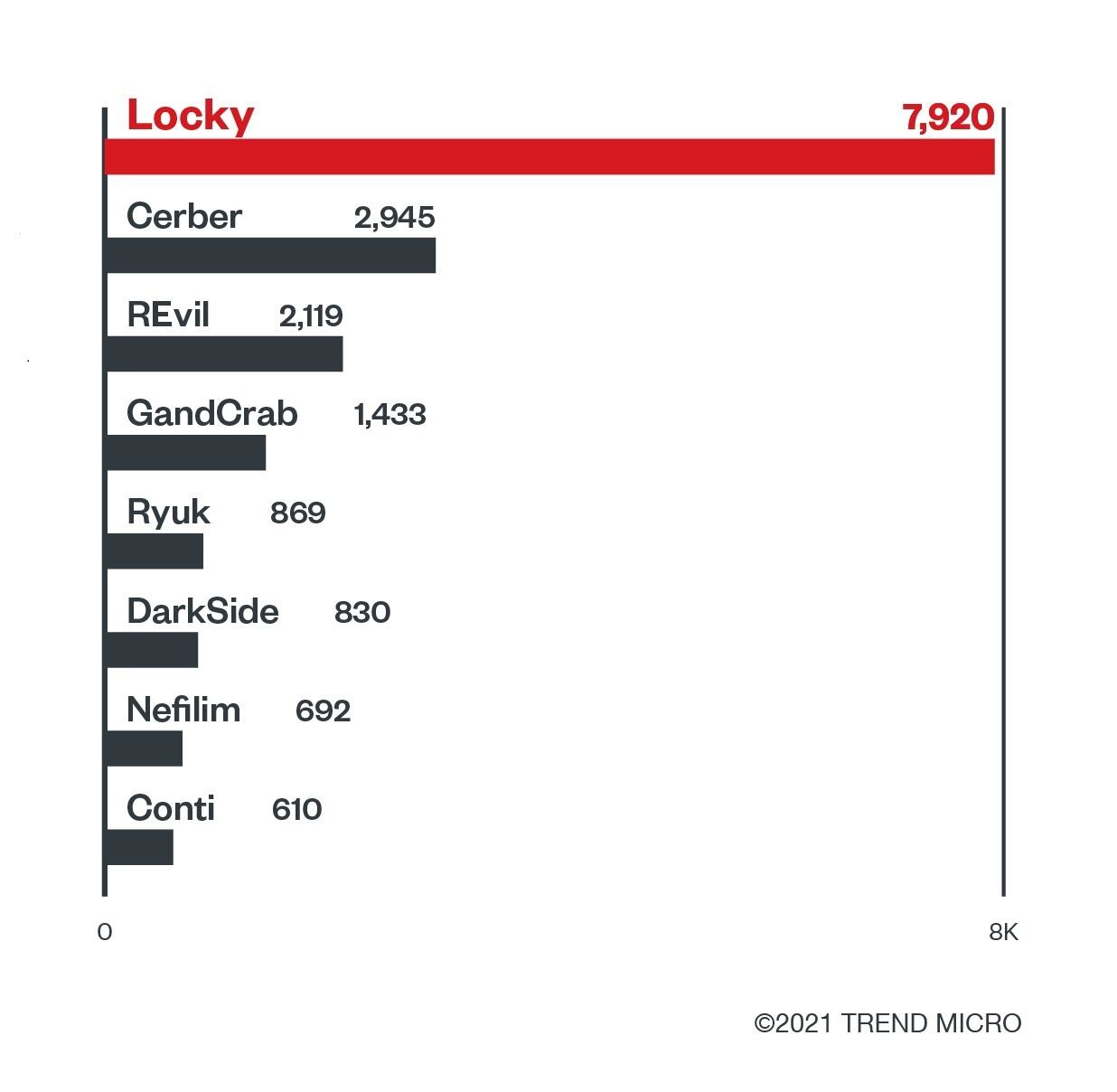

大多數現代勒索病毒家族都採用了RaaS模式。我們的年中網路安全報告裡提高了前10大最常被偵測的勒索病毒家族。有意思的是,其中8個家族曾被RaaS組織和聯盟夥伴使用過。有些過去被RaaS使用的勒索病毒家族,如Locky,Cerber和GandCrab,雖然最近較少被使用。但仍可以在受影響系統裡偵測到它們:

根據這份列表,下面要介紹一些今年RaaS組織和聯盟夥伴用來發動關鍵攻擊的勒索病毒家族:

REvil

在突然消失之前,REvil由於其對肉類供應商JBS和IT公司Kaseya等所發起的高調攻擊,在今年持續地登上頭條新聞。根據我們的2021年中資料,它是勒索病毒偵測數的第四名,偵測到2,119次。在消失了大約兩個月後,這個組織最近恢復了他們的基礎設施,並表現出重新活動的跡象。

今年,REvil要求了巨額贖金:Kaseya攻擊7,000萬美元(據說破紀錄)和JBS攻擊2,250萬美元(支付了1,100萬美元)。

技術

雖然勒索病毒組織所用的大多數技術與我們最近的更新相符合,但他們也採用了一些新技術,例如:

下載和執行

- 惡意垃圾郵件附件檔(如PDF檔案)將Qakbot植入系統。此惡意軟體會下載其他惡意檔案。

- CVE-2021-30116是一個Kaseya VSA伺服器的零時差漏洞,被用於Kaseya供應鏈攻擊。

探索

- 其他合法工具如AdFind、SharpSploit、BloodHound和NBTScan也被觀察到用於網路探索。

DarkSide

由於對Colonial Pipeline的攻擊,DarkSide最近在新聞中也很火熱。受害公司被迫支付500萬美元的贖金。在我們的勒索病毒家族偵測年中資料裡,DarkSide以830次排名第七。

勒索病毒組織之後聲稱因為當局壓力將關閉運作。但就跟一些勒索病毒家族的情況一樣,它們可能只是先低調一段時間,之後再重新回歸或推出後續版本的惡意威脅。

技術

正如我們之前的報告裡所提到,DarkSide一些值得注意的技術有以下幾點:

偵察

- DarkSide在這個階段利用了各種工具,像是PowerShell、Metasploit Framework、Mimikatz和BloodHound。

橫向移動

- 對於橫向移動,DarkSide的目的是取得網域控制站(DC)或Active Directory的權限。可以用來收集帳密、提升權限和找出可以滲出的有價值資產。

- 接著用DC網路將勒索病毒部署到連接的電腦上。

Nefilim

Nefilim是2021年中勒索病毒偵測數第九位,共偵測到692次。勒索病毒組織將目光投向了營收數十億美元的公司。

與大多數現代勒索病毒家族一樣,Nefilim也採用雙重勒索技術。據說,當受害公司不屈服於贖金要求時,Nefilim聯盟夥伴會特別地兇狠,並且會公開外洩資料很長一段時間。

技術

Nefilim使用了多種技術,例如:

初始進入

- Nefilim可以透過暴露的RDP取得初始進入。

- 它還會利用Citrix Application Delivery Controller漏洞(又稱CVE-2019-19781)進入系統。

橫向移動和防禦躲避

- Nefilim能夠透過PsExec或Windows Management Instrumentation(WMI)等工具進行橫向移動。

- 它會利用第三方工具(如PC Hunter、Process Hacker和Revo Uninstaller)進行防禦躲避。

LockBit

LockBit在今年中以LockBit 2.0重新出現,利用雙重勒索技術來針對更多公司。根據我們的調查結果,智利、義大利、台灣和英國是受影響最嚴重的國家。在最近一次高調的攻擊裡,贖金需求高達5,000萬美元。

LockBit 2.0聲稱擁有勒索病毒裡最快的加密技術。它還顯示出與著名勒索病毒家族Ryuk和Egregor的相似性。

技術

更新後勒索病毒所用的技術如下:

滲出

- 勒索病毒組織向聯盟夥伴提供了StealBit(趨勢科技偵測為TrojanSpy.Win32.STEALBIT.YXBHM),這是種能夠自動竊取資料的工具,幫助他們收割資產。

防禦躲避

使用下列批次檔來終止程序和服務:

- delsvc.bat(趨勢科技偵測為 Trojan.BAT.KILLPROC.D)可以讓關鍵程序(如MySQL和QuickBooks)和服務(如Microsoft Exchange)無法使用。

- AV.bat(趨勢科技偵測為Trojan.BAT.KILLAV.WLDX)會移除防毒程式ESET。

- LogDelete.bat(趨勢科技偵測為PUA.BAT.DHARMA.A)清除Windows事件日誌。Defoff.bat(趨勢科技偵測為Trojan.BAT.KILLAV.WLDX)會停用Windows Defender功能(如即時監控)。

影響

- 利用Active Directory群組原則來跨Windows自動加密裝置。

Conti

Conti可能是目前最大的勒索病毒組織。人們常說它是Ryuk勒索病毒的繼承者,因為兩者間有些相似之處。例如在戰術方面,Conti和Ryuk都是透過Emotet、Trickbot和BazarLoader散播。在我們的年中報告裡,Conti是勒索病毒偵測數第十位,累積了610次偵測。

最近,美國聯邦調查局和網路安全暨基礎安全局(CISA)發表了關於Conti勒索病毒攻擊激增的警吿通知。Conti的滲透測試檔案也被公開,裡面提供了關於勒索病毒組織偏好技術的詳細資訊。

技術

Conti勒索病毒一些值得注意的技術如下:

初始進入

- Conti可以利用惡意垃圾郵件進入系統。

- 它還可以利用已知漏洞進行初始進入。

探索、橫向移動和持續性

- Conti 可以利用開放原始碼和現成的商業工具(如PowerSploit、Metasploit、ADFind和Cobalt Strike)進行探索和橫向移動。

- Conti也可以使用其他商業工具(如AnyDesk)來保持對攻擊目標的持續性。

滲出

- Mega雲端儲存被用於資訊滲出階段。

防禦躲避

- 可以利用第三方工具(如PC Hunter、Process Hacker和Revo Uninstaller)來進行防禦躲避。

- Conti還會停用在入侵系統裡發現的一些安全工具。

如何保護系統抵禦勒索病毒?

企業如果要保護自己對抗勒索病毒攻擊,制定勒索病毒防禦計劃會很有幫助。這些計畫可以根據安全框架建立,如網路安全中心(CIS)和美國國家標準暨技術研究院(NIST)所提出的框架。這些準則能夠幫助確認優先級別和資源管理,以預防、防禦勒索病毒或從攻擊中回復。

除了技術手段外,重要的是要認知到攻擊者會利用目標所有已確認的弱點(如客戶資料、處理不當的個人身份資訊 [PII] 或會計錯誤)作施壓點來談判贖金並讓受害者支付。因此,企業在評估自己是否準備好對抗勒索病毒攻擊時應考慮到這些問題。

這些框架裡的一些最佳實作如下:

稽查事件並進行清點。

紀錄以下事項:

- 可用資產和資料

- 授權和未授權的裝置和軟體

- 資安事件

設定和監控。

管理和追蹤以下事項:

- 硬體和軟體設定

- 管理員的權限和存取範圍

- 網路端口、協定和服務的活動狀況

- 網路基礎設備(如防火牆和路由器)及它們的安全設定

修補和更新。

定期對軟體和應用程式進行以下操作:

- 漏洞評估

- 進行修補或虛擬修補

- 版本更新

保護系統並回復資料。

實施以下措施:

- 資料保護、備份和回復措施

- 多因子身份認證 (MFA)

安全和防禦層。

採用以下事項:

- 縱深防禦(DiD)原則。透過針對潛在威脅建立多層次防禦來實現。一個例子是,不僅要在防火牆上封鎖未使用的服務,同時要在實際伺服器上加以封鎖。

- 網路分段和最小權限原則。授與系統使用者、服務和角色權限時,必須要遵循這些準則。

- 電子郵件靜態和動態分析。兩者都是用來檢查和封鎖惡意電子郵件。

- 部署最新版本的安全解決方案到各個層級。包括了電子郵件、端點、網頁和網路。

- 監測攻擊的早期跡象。識別系統內各種可疑的工具存在,這能夠為企業節省大量時間和精力來避免可能的攻擊。

- 進階的偵測技術。特別是用人工智慧和機器學習驅動的技術提供了強化保護。

訓練和測試。

定期進行以下工作:

- 資安技能評估和培訓

- 紅隊演練和滲透測試

趨勢科技Vision One透過多層次防護和行為偵測,協助偵測和封鎖可疑活動,即使是那些僅從單層監控時可能看似無關緊要的活動。它有助於發現和封鎖勒索病毒,無論是位在系統內的什麼位置。

趨勢科技Cloud One – Workload Security能夠對會利用漏洞的已知或新興威脅進行即時保護。這是透過虛擬修補、機器學習技術和全球威脅情報所實現。

趨勢科技Deep Discovery Email Inspector擁有客製化沙箱和進階分析技術。能夠有效阻止透過惡意電子郵件進行的潛在勒索病毒攻擊。

趨勢科技Apex One在現代技術的幫助下,對各類資安問題(包括勒索病毒和無檔案威脅)提供自動化端點保護、威脅偵測和快速回應。

@原文出處:Ransomware as a Service: Enabler of Widespread Attacks 作者:Fyodor Yarochkin

補充見解來自Janus Agcaoili、Byron Gelera和Nikko Tamaña