這些工具原本是為了資安研究和其他正當用途而開發。但網路犯罪集團卻找到了方法將它們用於勒索病毒攻擊。到底有哪些工具以及它們如何變成武器的呢?

隨著勒索病毒 Ransomware (勒索軟體/綁架病毒)集團不斷擴充軍備,一些潛在的受害企業正面臨越來越高的風險,一旦遭到攻擊就可能帶來嚴重後果。當企業遭到勒索病毒攻擊,除了動輒損失數百萬美元之外,還會造成電腦系統無法使用,甚至導致機敏資料外洩。

近期的勒索病毒攻擊絕大多數都使用雙重勒索手法,一方面將企業的檔案加密,另一方面威脅要將這些資料公開。根據我們的資安預測報告指出,照這樣下去,勒索病毒威脅在 2021 年將更加惡化,因為它們將更具針對性,且會出現更多新的家族 (如 Egregor)。今年,網路犯罪集團將持續利用合法工具來輔助他們發動勒索病毒攻擊。

這些工具本身並非惡意程式,它們大多是為了協助資安研究人員或提高程式效率而開發。但就像許多其他技術一樣,網路犯罪集團就是有辦法找到不法用途,使它們最後成了勒索病毒攻擊、甚至是其他網路攻擊常見的幫兇。英國國家網路安全中心 (National Cyber Security Centre,簡稱 NCSC) 也在一份報告中列舉了這些工具。

網路犯罪集團之所以會在勒索病毒攻擊當中使用這些合法工具的原因有許多,其中之一就是因為這些工具原本就不是惡意程式,因此容易避開資安軟體的偵測。其次,它們大多屬於開放原始碼工具,因此一般大眾都能免費取得與使用。最後,這些工具的強大功能讓資安研究人員很方便,但對犯罪集團來說又何嘗不是,所以也因此讓這些工具成了雙面刃。

本文探討幾個經常遭歹徒利用的合法工具:Cobalt Strike、PsExec、Mimikatz、Process Hacker、AdFind 與 MegaSync。

常遭非法濫用的合法工具

以下是一些經常遭到非法濫用的合法工具:

| 工具 | 設計用途 | 勒索病毒攻擊如何利用這項工具 | 使用此工具的勒索病毒攻擊 |

| Cobalt Strike | 模擬威脅 | 橫向移動、建立後門 還有許多可當成遠端存取木馬程式 (RAT) 的功能 | Clop、Conti、DoppelPaymer、Egregor、Hello (WickrMe)、Nefilim、NetWalker、ProLock、 RansomExx、Ryuk |

| PsExec | 在其他系統上執行處理程序 | 執行任意指令列命令、橫向移動 | DoppelPaymer、Nefilim、NetWalker、Maze、Petya、ProLock、Ryuk、Sodinokibi |

| Mimikatz | 用來展示漏洞的概念驗證程式碼 | 搜刮登入憑證 | DoppelPaymer、Nefilim、NetWalker、Maze、ProLock、RansomExx、Sodinokibi |

| Process Hacker | 監控系統資源、執行軟體除錯、偵測惡意程式 | 搜尋與終止處理程序/服務 (包括惡意程式防護產品) | Crysis、Nefilim、Sodinokibi |

| AdFind | Active Directory (AD) 搜尋工具 | 搜尋 AD (這是橫向移動的前置步驟) | Nefilim、NetWalker、ProLock、Sodinokibi |

| MegaSync | 雲端資料同步 | 資料外傳 | Hades、LockBit、Nefilim |

表 1:被犯罪集團當成武器使用的合法工具。

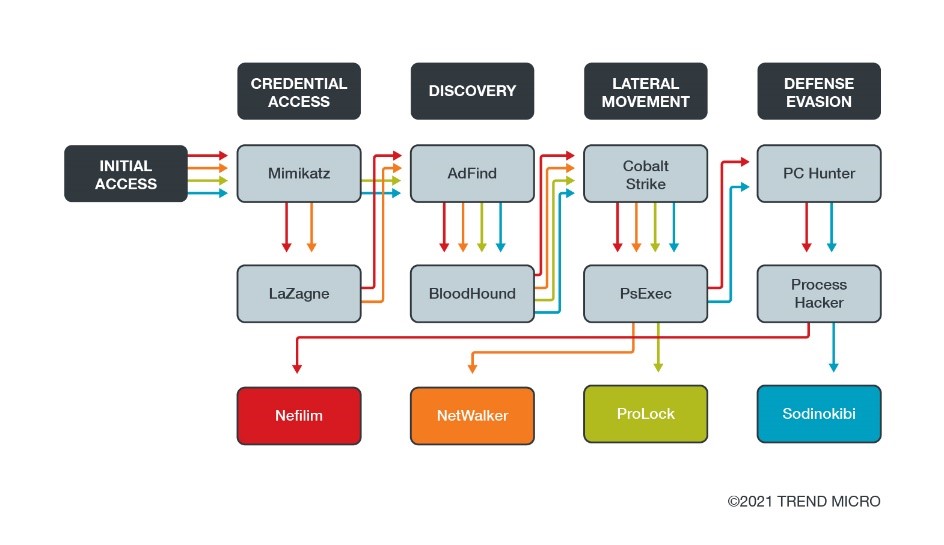

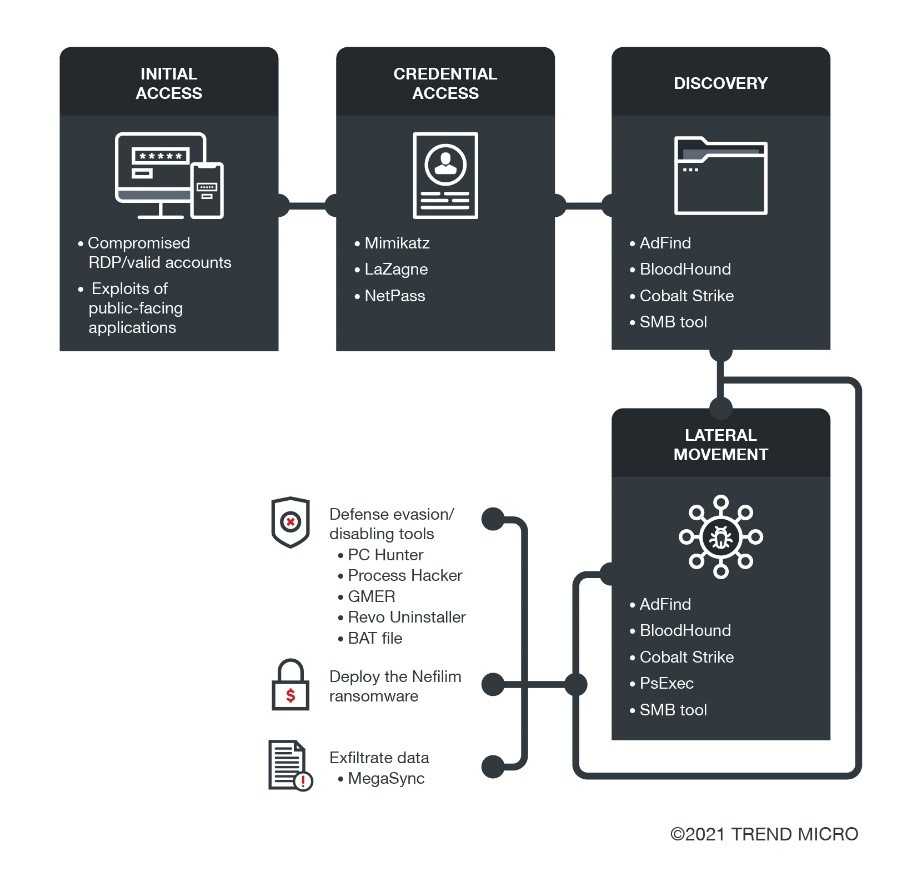

下圖中的一些其他工具也有類似的用途,例如 Process Hacker、PC Hunter、GMER、Revo Uninstaller 就能用來終止惡意程式防護軟體。同樣地,Mimikatz 和 LaZagne 都能用於搜刮登入憑證。

值得注意的是,有些攻擊會同時運用多項工具,而非一次只用一個工具,因為不同的工具之間會環環相扣。例如,Mimikatz 可用來竊取登入憑證,如此就能提供使用 PsExec 所需要的系統管理員權限。同時使用多個工具的一個範例就是 Nefilim 勒索病毒,它會使用 AdFind、Cobalt Strike、Mimikatz、Process Hacker、PsExec 及 MegaSync 等等。

接下來,我們將進一步詳細討論這些工具的用途以及如何被用於勒索病毒攻擊。

🔴 Cobalt Strike

此工具原本的用途:Cobalt Strike 原本是一個用來模擬威脅的軟體,能夠執行各種情報偵察、暗中通訊、魚叉式網路釣魚,以及各種漏洞攻擊後續行動。最主要是讓資安研究人員用來模擬滲透與其他用途。

此工具對勒索病毒的可能用途:網路犯罪集團會在攻擊中利用此工具來從事橫向移動或建立後門。由於它算是一個 RAT,因此還有許多其他功能,例如它會利用加密編碼的 shellcode 以及 Malleable Command and Control (亦稱 Malleable C2) 來躲避偵測。

此工具曾用於以下攻擊:曾經使用 Cobalt Strike 的勒索病毒包括:Conti、Clop、DoppelPaymer、Egregor、Hello (WickrMe)、NetWalker、Nefilim、ProLock、RansomExx 以及 Ryuk 和 Sodinokibi。我們發現它也能搭配 Povlsomware 這個概念驗證勒索病毒。

我們在近期一篇針對 Ryuk 的接班人 Conti勒索病毒的分析提到 Cobalt Strike 如何利用 Beacon (Cobalt Strike 的祕密工具) 來當後門程式。此工具可以用來橫向移動,它會從 Windows 系統的 LSASS 蒐集登入憑證雜湊碼,利用蒐集到的密碼從事橫向移動、發送檔案至遠端磁碟,然後使用 Windows Management Instrumentation (WMI) 指令來執行它的 DLL 或 EXE 複本。

🔴 PsExec

此工具原本的用途:PsExec 是一個「輕量化 telnet 替代工具」,可讓使用者在遠端 Windows 伺服器上執行處理程序。此外也提供互動方式來執行指令列應用程式而不需手動安裝用戶端軟體。

此工具對勒索病毒的可能用途:駭客會利用 PsExec 能讓使用者在遠端系統執行處理程序的特性,來執行任何指令列命令,進而橫向移動。此外 PsExec 也可用來散布勒索病毒並從遠端啟動。

此工具曾用於以下攻擊:PsExec 曾用於幾個勒索病毒攻擊,如:Nefilim、Ryuk 及 Sodinokibi。此外也曾在以下攻擊當中被當成武器使用:DoppelPaymer、NetWalker、Maze、Petya 及 ProLock 攻擊行動。

2020 年初發現的 Nefilim 是近期的新興勒索病毒類型之一,不僅會將資料加密,還會要脅將機敏資料曝光。它跟 Nemty 2.5 似乎有些類似之處。較特別的是 Nefilim 會利用 PsExec 來執行某些步驟,例如:複製一個 .bat 檔案 (內含系統管理員登入憑證) 到遠端執行以停用一些系統服務並執行惡意程式。

🔴 Mimikatz

此工具原本的用途:套句其開發者的話,Mimikatz 原先是一個用來「測試 Windows 安全性的小工具」。Mimikatz 原本是個概念驗證工具,用來示範 Microsoft 認證通訊協定的漏洞。它可搜刮密碼、雜湊碼、PIN 碼與 Kerberos 票證 (ticket)。

此工具對勒索病毒的可能用途:網路犯罪集團可利用 Mimikatz 的功能來搜刮登入憑證、擷取使用者名稱、密碼以及可在攻擊階段用來提升權限的登入憑證。

此工具曾用於以下攻擊:Mimikatz 曾被用於以下攻擊:DoppelPaymer、Nefilim、NetWalker、Maze、ProLock、RansomExx 及 Sodinokibi。

NetWalker 可透過系統現成合法工具以無檔案方式執行,其勒索病毒並非經過組譯的程式碼,而是以 PowerShell 腳本撰寫,而且可從記憶體內直接執行,所以不需儲存到磁碟上。我們在攻擊中發現的樣本會使用 PowerSploit 的 Invoke-Mimikatz,這是個開放原始碼程式,可用來載入 Mimikatz。載入之後,該工具就能搜刮登入憑證。而從其他攻擊中也可看出 NetWalker 如何啟動 Mimikatz 來竊取登入憑證,然後再利用這些登入憑證啟動 PsExec 來散布勒索病毒。

類似工具:LaZagne 是一個開放原始碼應用程式,可用來擷取各種軟體的密碼,此外也被多個勒索病毒用於搜刮登入憑證,如:RansomExx、Nefilim 與 NetWalker。NetPass 也可用來蒐集登入憑證。

🔴Process Hacker

此工具原本的用途:Process Hacker 是一個免費的工具,可用來搜尋並停止特定處理程序。同樣的,它也可用來偵測惡意程式、監控系統資源、執行軟體除錯。它可找出失控的處理程序、正在使用某個檔案的處理程序、正在使用網路連線的程式,以及磁碟存取、用量及其他即時資訊。

此工具對勒索病毒的可能用途:由於 Process Hacker 可掌握目前系統上所執行的處理程序資訊,因此網路犯罪集團在發動勒索病毒攻擊時會用它來蒐尋並終止想要的處理程序和服務,例如惡意程式防護產品的處理程序和服務。

此工具曾用於以下攻擊:以下攻擊曾經用到此工具:Crysis、Nefilim 與 Sodinokibi。此工具可用來搜尋並停用惡意程式防護產品。

Crysis (又稱 Dharma) 曾經多次利用 Process Hacker 來篡改處理程序及資安產品。該工具的安裝程式也曾經出現在 2018 年的一起攻擊當中,當時的檔名為「prc.exe」。還有一起較近期的攻擊也用到這個工具 (檔名「Processhacker.exe」),用途類似。

類似工具:還有一些工具,例如可用來存取系統處理程序、核心模式、勾掛 (hook) 的 PC Hunter、可用來偵測及清除 Rootkit 的 GMER、可用來解除安裝應用程式的 Revo Uninstaller,也都能用來終止程式和惡意程式防護產品。就像 Process Hacker 一樣,Crysis 和 Nefilim 都曾在攻擊當中用到這三項工具。

🔴AdFind

此工具原本的用途:AdFind 是一個免費的指令列 Active Directory (AD) 查詢工具,可向 AD 查詢一些資訊。AdFind 可向 AD 查詢電腦相關資訊、尋找網域使用者與網域群組、從 AD 擷取子網路資訊、蒐集有關網域信任的組織單元 (OU) 資訊。

此工具對勒索病毒的可能用途:AdFind 可當成偵查工具使用,透過 AD 來尋找電腦、使用者或群組,提供勒索病毒所需的資源讓它在網路內橫向移動。

此工具曾用於以下攻擊:Nefilim、NetWalker、ProLock 和 Sodinokibi 是幾個曾經將 AdFind 當成武器的勒索病毒家族。

對 ProLock 來說,AdFind 是它的偵查工具,ProLock 勒索病毒攻擊利用它來向 AD 查詢。

類似工具:BloodHound 可追查 AD 網域內的關係;SMB Tool 可顯示網路上可攻擊的共用資源。

🔴 MegaSync

此工具原本的用途:MegaSync 是一個雲端資料同步工具,用來搭配 MEGA 檔案分享服務。它可讓使用者在裝置之間同步檔案,也可用於儲存和管理檔案,並與其它使用者協作和分享資料。

此工具對勒索病毒的可能用途:MEGA 和 MegaSync 的組合可用來將資料外傳,這是近期使用雙重勒索手法的攻擊很重要的一個步驟,這類勒索病毒不但會將檔案加密,還會竊取受害企業的機敏資料,並威脅將資料公開。

此工具曾用於以下攻擊:Hades、LockBit 和 Nefilim 勒索病毒攻擊都曾經使用此工具。

LockBit 是會使用雙重勒索手法的勒索病毒之一,LockBit 集團使用 MegaSync 來將資料傳到雲端,主要就是看上它的儲存空間與便利性,能夠迅速將受害系統的檔案上傳。

防範偽裝的敵人

資安團隊必須要能辨認這些被歹徒當成武器的合法工具,才能從中攔截勒索病毒攻擊。但說得容易、做起來困難,因為這些工具有許多方式可以躲避偵測。其中之一就是使用一些可躲避偵測的功能,如 Cobalt Strike 的情況。此外,網路犯罪集團也可修改這些工具的程式碼,去掉其中可能被資安產品偵測到的部分。

再者,如果只有在某個入侵點被發現 (例如只在端點上被偵測到),這些偵測事件單獨來看很可能沒什麼危險性,但若從更大的角度來看,再配合更多的背景資訊,例如:電子郵件、伺服器和雲端工作負載防護層的偵測資訊,就可能會觸發警訊。

面對勒索病毒攻擊,企業若要獲得更好的防護,就不能單靠檔案和雜湊碼偵測,還搭配涵蓋多重防護層的行為監控。我們最近在調查 Conti 勒索病毒時就是採取這樣的方式,我們使用 Trend Micro Vision One™ 來追查攻擊。

Trend Micro Vision One 能提供更好的可視性以及涵蓋多重防護層 (端點、電子郵件、伺服器、雲端工作負載) 的交叉關聯偵測,確保不會漏掉任何重大事件。如此就能提供更快的威脅回應,不讓威脅有任何機會對系統造成實質的傷害。

入侵指標 (IoC)

備註:實際偵測名稱會隨攻擊中的檔案雜湊碼而異。

| 工具 | 趨勢科技病毒碼偵測名稱 |

| Cobalt Strike | Backdoor.Win64.COBEACON.SMA |

| PsExec | 無 建議:請檢查 SMB 網路與共用資料夾是否出現可疑的 PsExec 活動。 |

| Mimikatz | HackTool.Win32.MIMIKATZ.SMGD |

| Process Hacker | PUA.Win64.ProcHack.AC |

| Hunter | PUA.Win64.PCHunter.A |

| GMER | PUA.Win32.GMER.A |

| LaZagne | HackTool.Win64.LAZAGNE.AE |

原文出處:Locked, Loaded, and in the Wrong Hands 作者:Janus Agcaoili 與 Earle Earnshaw