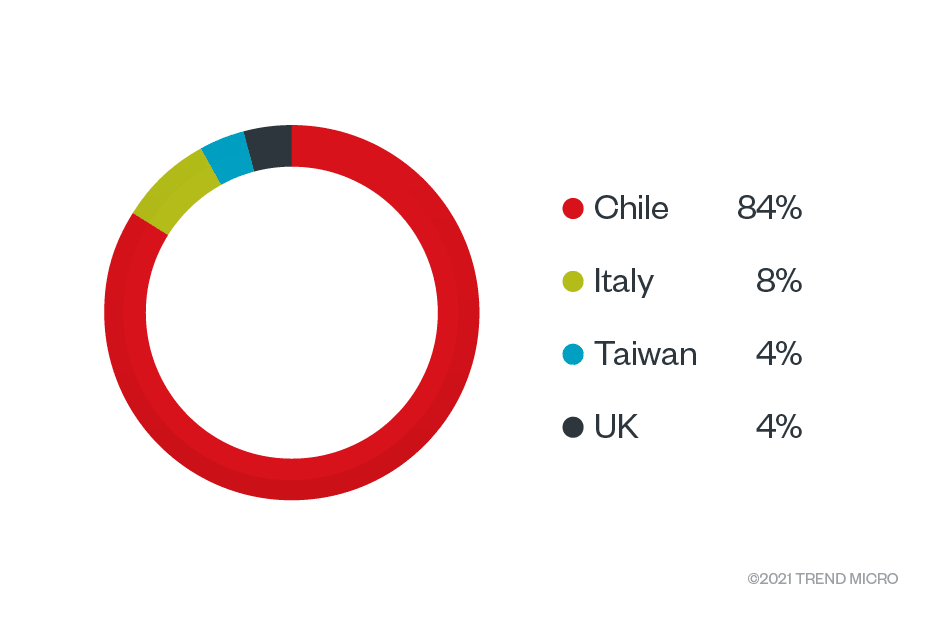

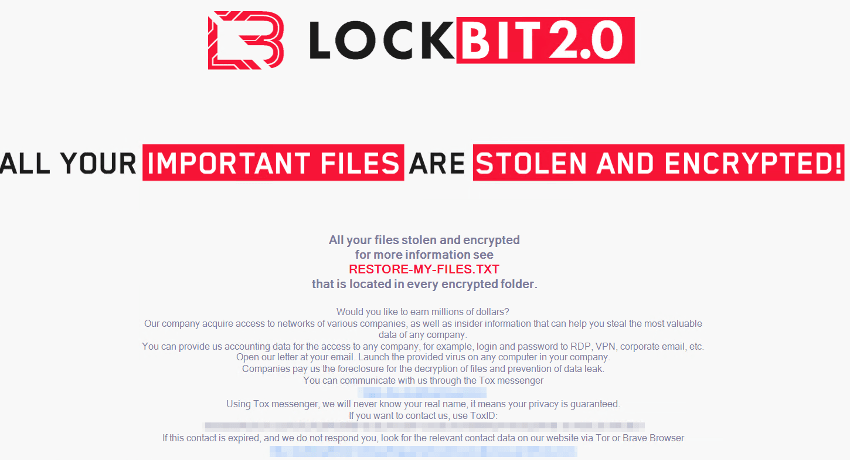

今年 7 月,LockBit 勒索病毒集團又重出江湖,推出 LockBit 2.0。報導指出新版勒索病毒瞄準的企業數量比以往更多,且新增了雙重勒索功能。根據我們 7 月至 8 月的偵測資料顯示,其足跡遍及智利、義大利、台灣和英國。

延伸閱讀:曼谷航空疑遭LockBit攻擊致客戶資料外洩, 其背後的駭客組織最近宣布,即將釋出103GB的壓縮檔,並要求曼谷航空在5天內支付贖款。在得知曼谷航空不願付錢後,駭客已經公布所有超過200GB的檔案。

The Record報導,在得知曼谷航空不願付錢後,駭客已經於周六公布所有超過200GB的檔案。

根據報導指出,LockBit2.0 瞄準的企業數量比以往更多,而且更新增了雙重勒索功能,不只加密資料、拿不到贖金公布機密資料,還模仿前輩 Ryuk 和 Egregor 兩項攻擊手法:網路喚醒 (Wake-on-LAN ) 功能及印透過受害者的網路印表機來列印勒索訊。

延伸閱讀:

專攻擊知名企業的「雙重勒索」Egregor勒索病毒不只加密資料,還會主動通知媒體,讓被駭企業消息曝光

大型勒索病毒不放暑假,今年夏天進入四重勒索警戒!企業如何防止被找到攻擊破口?

新版的 攻擊手法與功能有別於先前 2019 年版 LockBit,它會利用 Active Directory (AD) 的群組原則,自動將 Windows 網域內所有裝置加密。因此該集團自豪地宣稱這是當今攻擊速度最快的勒索病毒變種之一。此外,該集團甚至還趁著攻擊之際發動了一波廣告行動,試圖從被攻擊的企業內部吸收新的「業務夥伴」,這樣的作法似乎是希望消除中間人 (其他駭客集團),並藉由獲得企業網路的合法登入憑證與存取權限來加快攻擊速度。

從 7 月 1 日至 8 月 15 日的這段期間,趨勢科技在台灣、智利義大利、和英國都偵測到 LockBit 2.0 的攻擊活動。我們建議企業機構及使用者都應讓自己的系統隨時保持更新,並採用多層式防禦機制。

LockBit 2.0 自豪地宣稱擁有當今勒索病毒當中最快、最有效率的加密方法

PC-cillin 創新勒索剋星全面阻擋勒索病毒➔ 馬上體驗

LockBit 2.0 自豪地宣稱擁有當今勒索病毒當中最快、最有效率的加密方法。根據我們的分析顯示,它確實運用了多重執行緒來提升加密速度,不過它只會加密一部分的檔案內容,每個檔案只加密了 4KB 的資料。

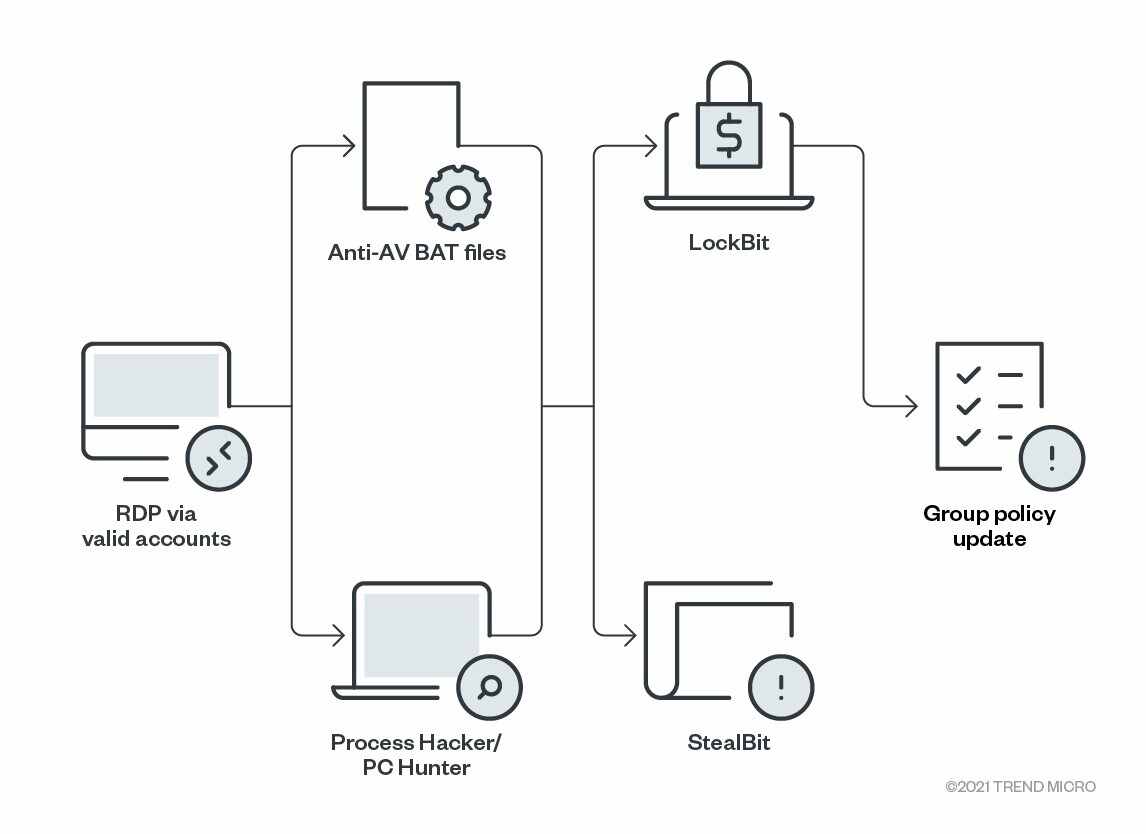

如同其他勒索病毒服務 (Ransomware-as-a-service,簡稱 RaaS) 的經營模式, LockBit 2.0 也會透過招募業務夥伴的方式來入侵及滲透目標機構。該集團會提供一個可將資料外傳的自動化工具給業務夥伴使用,這就是 StealBit 惡意程式 (趨勢科技命名為 TrojanSpy.Win32.STEALBIT.YXBHM)。此外,駭客還能透過合法的遠端桌面 (RDP) 帳號來存取受害者的系統。

延伸閱讀: ” 只要 39 美元便提供「終身授權」” —深層網路上的勒索病毒服務(RaaS),對企業的意義為何?

LockBit 2.0 一旦進入系統,就會利用網路掃描工具來偵測網路的架構,並尋找網域控制器 (Domain Controller)。而且它還會使用好幾個批次檔來停掉一些處理程序、服務和資安軟體。此外也會利用批次檔在被感染的電腦上啟用 RDP 連線。為了確保 LockBit 能順利運作,駭客使用了以下幾個工具和元件:

- delsvc.bat (趨勢科技命名為 Trojan.BAT.KILLPROC.D):用來確保一些關鍵的處理程序 (如 MySQL 和 QuickBooks) 無法使用。同時也會停止 Microsoft Exchange 並停用其他相關的服務。

- AV.bat (趨勢科技命名為 Trojan.BAT.KILLAV.WLDX):會解除安裝 ESET 防毒軟體。

- LogDelete.bat (趨勢科技命名為 PUA.BAT.DHARMA.A):會清除 Windows 的事件記錄檔。

- Defoff.bat (趨勢科技命名為 Trojan.BAT.KILLAV.WLDX):會停用 Windows Defender 的一些功能,例如即時監控。

此外,LockBit 2.0 也會使用合法工具 (如 Process Hacker 與 PC Hunter) 來停止受害電腦上的某些處理程序和服務。

此勒索病毒如果進入了網域控制器,它會建立新的群組原則並發送至網路上的每一台裝置。這些群組原則會停用 Windows Defender,然後將勒索病毒的程式檔派送至每台 Windows 電腦上執行。

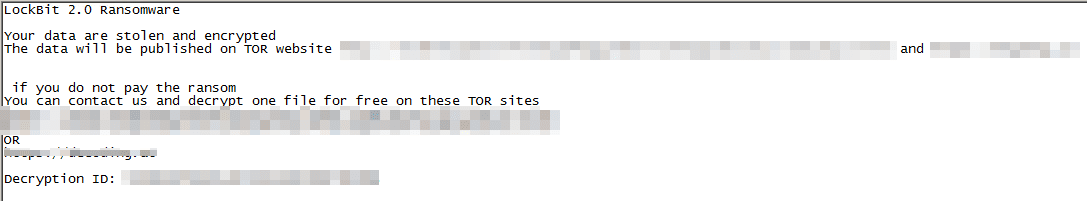

我們發現此勒索病毒的主要模組是 LockBIT_7D68A5BFD028A31F.exe 檔案 (趨勢科技命為 Ransom.Win32.LOCKBIT.SMYEBGW) ,它會在每個被加密的檔案名稱後面加上「.lockbit」副檔名。當 LockBit 2.0 完成了某台裝置的加密之後,它會在每個被加密的目錄中放入一個 Restore-My-Files.txt 檔案 (趨勢科技命名為 Ransom.Win32.LOCKBIT.SMA.note),這就是歹徒的勒索訊息。訊息當中還特別強調,受害者不僅檔案會被加密,假使受害者不支付贖金的話,這些檔案還可能被外流。

除此之外,LockBit 2.0 也會將電腦的桌布換成一張圖片來教受害者如何支付贖金,並且說明企業內部人員如何加入該集團的「業務夥伴招募」計畫。駭客集團表示保證提供數百萬美元並對其身分保密來換取企業內部的登入憑證和存取權限。

不只加密資料、公布機密資料,還模仿前輩 Ryuk 和 Egregor 攻擊手法

LockBit 曾與 Maze 勒索病毒集團合作,當時他們的勒索病毒被稱為 ABCD 勒索病毒,因為它會將加密後的檔案副檔名改成「.abcd」。不過在 Maze 遭到瓦解之後, LockBit 就開始走自己的路,自己經營資料外洩網站,最後在 2019 年 9 月發展成 LockBit。此版本開始出現一些既有勒索病毒的特徵,例如採用雙重勒索手法,除了將資料加密外,還會竊取資料並在受害者不願支付贖金時將資料外流。兩年後的 LockBit 2.0 似乎是越來越向 Ryuk 及 Egregor 看齊,具備與它們相似的一些功能,其中有兩項特別值得注意:

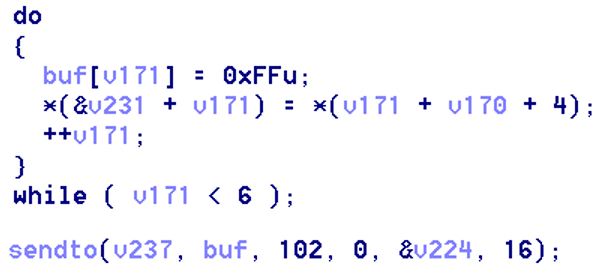

- 網路喚醒 (Wake-on-LAN ) 功能,也就是在網路上發送「神奇封包」(Magic Packet,「0xFF 0xFF 0xFF 0xFF 0xFF 0xFF」) 來換醒網路上的裝置,這似乎是受到 Ryuk 勒索病毒啟發。

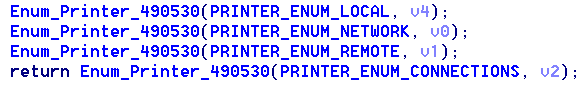

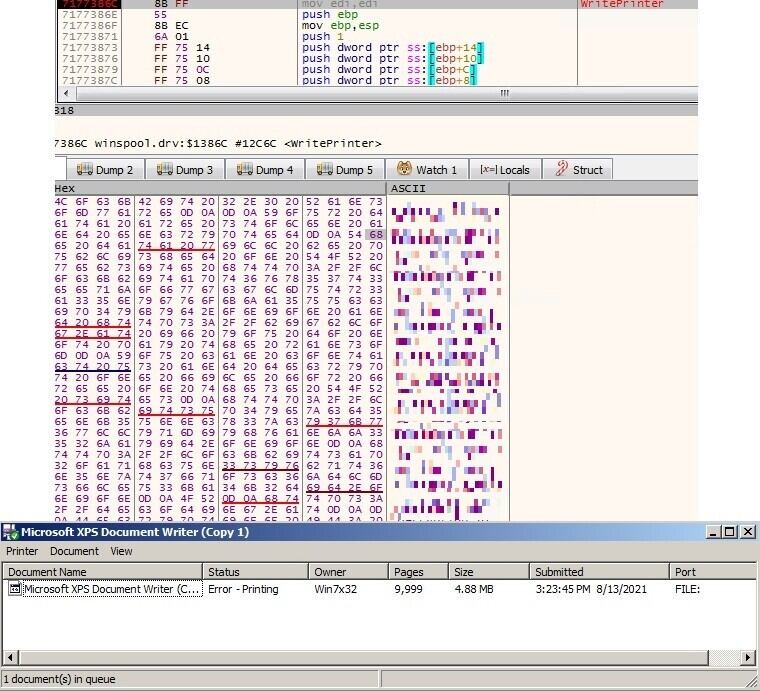

- 列印轟炸功能,也就是透過受害者的網路印表機來列印勒索訊,藉此引起受害者注意,這是 Egregor 所具備的功能。它會使用 Winspool API 來搜尋已連線的印表機並列印文件。

圖 7:搜尋網路印表機。

結論

LockBit 2.0 勒索病毒集團最近才發動了一波相當高調的攻擊,所以無庸置疑地,企業機構應小心防範這個勒索病毒變種。由於 LockBit 2.0 的加密速度飛快,因此特別危險。此外,我們認為該集團在未來很長一段時間內仍會不時製造話題,尤其它最近開始從企業內部招募一些內賊來當業務夥伴,這讓它更有機會滲透各種企業和產業。企業最好有心理準備 LockBit 2.0 未來將繼續開發出新的版本與更強大的功能,特別是現在已經有許多企業知道了它的功能與運作方式。

最佳實務原則

就企圖心、散播速度與入侵方式來看,LockBit 2.0 很有可能讓受害機構蒙受巨大損失,不論是財務損失或商譽損失。以下是網際網路安全中心 (CIS) 與美國國家標準與技術局 (NIST) 所提出的架構中建議的一些最佳實務原則,可有助於企業機構防範像 LockBit 2.0 這樣的勒索病毒,並減輕其衝擊:

- 稽核與盤點:仔細盤點企業的所有資產和資料,找出所有已授權與未授權的裝置、軟體以及會存取特定系統的人員。稽核與監控所有活動與事件的記錄檔來發掘異常的行為與模式。

- 設定及監控:妥善管理硬體與軟體組態設定,唯有絕對需要的情況和特定人員才授予系統管理員的存取權限。監控網路連接埠、通訊協定及服務的使用狀況。在網路基礎架構裝置 (如防火牆和路由器) 上啟用一些安全設定,並透過軟體允許清單來避免惡意應用程式執行。

- 修補與更新:定期執行漏洞評估,並定期修補作業系統和應用程式,或採用虛擬修補技術。確認所有已安裝的軟體和應用程式都隨時更新到最新版本。

- 防護和復原:強制實施資料防護、備份與復原措施。可以的話,所有使用中的裝置和平台都應啟用多重認證。

- 保護與防範:利用沙盒模擬分析來檢查及攔截惡意電子郵件。所有防護層都應採用最新版的資安解決方案,包括:電子郵件、端點、網站及網路。仔細留意攻擊的早期徵兆,例如系統上出現可疑的工具,同時導入一些進階偵測技術,如人工智慧 (AI) 與機器學習 (ML) 技術。

- 訓練與考核:定期針對所有人員進行資安技能考核與訓練,並定期執行滲透測試。

趨勢科技解決方案

企業最好採用涵蓋多個防護層 (端點、電子郵件、網站、網路) 的資安解決方案來發揮最大效果,不僅要能偵測惡意元件,還要能嚴密監控網路上的可疑行為。

Trend Micro Vision One™ 提供了多層式的防護與行為偵測,可發掘一些從單一防護層上看起來似乎無害的不良行為。若要強化端點防護,可採用 趨勢科技Apex One 來提供進一步的自動化威脅偵測及回應,防範無檔案式威脅與勒索病毒等進階攻擊。如此就能及早發現勒索病毒,不讓病毒對系統造成任何實質損害。

Trend Micro™ Cloud One™ Workload Security 可繞可利用像虛擬修補和機器學習這樣的技巧來保護系統, 防範已知和未知的漏洞攻擊。此外,它還能運用最新的全球威脅情報來提供最新、最即時的防護。

由於勒索病毒通常是經由網路釣魚來進入系統,因此 Trend Micro™ Deep Discovery™ Email Inspector 的客製化沙盒模擬分析與進階分析技巧,可有效攔截勒索病毒,不讓病毒有機會進入系統。

入侵指標資料

| SHA-256 | 檔案名稱 | 趨勢科技命名 |

| 0545f842ca2eb77bcac0fd17d6d0a8c607d7dbc8669709f3096e5c1828e1c049 | Ransom.Win32.LOCKBIT.YXBHJ-T | |

| 0906a0b27f59b6db2a2451a0e0aabf292818e32ddd5404d08bf49c601a466744 | Ransom.Win32.LOCKBIT.SMYEBGW | |

| 21879b5a8a84c5fe5e009c85744caf74b817c57203020bf919037d7ccb6b6a58 | Ransom.Win32.LOCKBIT.SMCET | |

| 255f8465962bedaf7a373da5f721aecbc1d6027ca2e4256c6c4352f2de179ca0 | Restore-My-Files.txt | Ransom.Win32.LOCKBIT.ENE.note |

| 4db47caf8d93e855b8364def67d3d3282fc964dc4684df6bbe172ea6e902e6fe | ||

| 7b64ca8fe1cace0744a28f43961f17f8ea51910a54d6629502bfb9f3f3e5f831 | ||

| 8c0e4a6fd28f94fa17a96f6e424b122f5d1216b230a33c6dff5dbf6654d0721c | ||

| a05ed65787b390ba33b04b4b99c3810cbaf684b37f8839e57db8316e6f01af31 | Ransom.Win32.LOCKBIT.O.note | |

| a26250b8d2431b497400c8a754285a6259a81a31ae629ee25331f6030b34e543 | Ransom.Win32.LOCKBIT.ENH.note | |

| b09a92dedbcb8d5faed6fcc2194ebaa24da601376b47e1edf705519a7860964e | Ransom.Win32.LOCKBIT.N.note | |

| bea7aed0dfbf7ce7491d7c8cfed35a2e626fbd345bb7425a34dae6f5894629b1 | Ransom.Win32.LOCKBIT.ENH.note | |

| cb29c6fbd085407e0e8a58e7cd6512c8c5dfa06f88fdeeb9a66d025fdfc6dd32 | ||

| f03584ecdee29e63dee1b7bf2347f605d1e1d6379a8f55e9a85c6a329bf3967b | Ransom.Win32.LOCKBIT.ENG.note | |

| 28042dd4a92a0033b8f1d419b9e989c5b8e32d1d2d881f5c8251d58ce35b9063 | ph.exe | PUA.Win32.ProcHack.A |

| 3407f26b3d69f1dfce76782fee1256274cf92f744c65aa1ff2d3eaaaf61b0b1d | StealBit.exe.dangerousFile | TrojanSpy.Win32.STEALBIT.YXBHM |

| 4bb152c96ba9e25f293bbc03c607918a4452231087053a8cb1a8accb1acc92fd | Ransom.Win32.LOCKBIT.YXBHC-TH | |

| 4edbf2358a9820e030136dc76126c20cc38159df0d8d7b13d30b1c9351e8b277 | ||

| bcbb1e388759eea5c1fbb4f35c29b6f66f3f4ca4c715bab35c8fc56dcf3fa621 | ||

| dd8fe3966ab4d2d6215c63b3ac7abf4673d9c19f2d9f35a6bf247922c642ec2d | ||

| 4db7eeed852946803c16373a085c1bb5f79b60d2122d6fc9a2703714cdd9dac0 | sample.exe | TrojanSpy.Win32.STEALBIT.YXBHM |

| 6876eef67648a3797987745617b9fdfb31a703b7809e7f12bb52c6386e185917 | CryptNN.exe | Ransom.Win32.LOCKBIT.ENC |

| 717585e9605ac2a971b7c7537e6e311bab9db02ecc6451e0efada9b2ff38b474 | Ransom.Win32.LOCKBIT.YXBHC-TH | |

| 73406e0e7882addf0f810d3bc0e386fd5fd2dd441c895095f4125bb236ae7345 | Ransom.Win32.LOCKBIT.SMYEBGW | |

| 7b5db447f6c29c939f5e0aae1b16431a132db5a2ab4420ba9818af2bf4496d21 | psdelsvc.bat | Trojan.BAT.KILLPROC.D |

| aae5e59d6424515c157f3c4a54e4feeb09759d028290ab0271f730e82f58f10f | delsvc.bat | |

| 94e6b969c100483970fc3985bf2b173f2f24d796a079114f584f42484840be28 | AV.bat | Trojan.BAT.KILLAV.WLDX |

| a398c70a2b3bf8ae8b5ceddf53fcf6daa2b68af2fadb76a8ea6e33b8bbe06f65 | defoff.bat | |

| 98e4c248377b5b62121c7b9ef20fc03df3473cbd886a059998f4210e8df07f15 | pchunter64.exe | PUA.Win32.PCHunter.E |

| a7591e4a248c04547579f014c94d7d30aa16a01bb2a25b77df36e30a198df108 | Ransom.Win32.LOCKBIT.YXBHC-TH | |

| acad2d9b291b5a9662aa1469f96995dc547a45e391af9c7fa24f5921b0128b2c | Ransom.Win32.LOCKBIT.YXBHJ-T | |

| b3faf5d8cbc3c75d4c3897851fdaf8d7a4bd774966b4c25e0e4617546109aed5 | Ransom.Win32.LOCKBIT.SMYEBGW | |

| bd14872dd9fdead89fc074fdc5832caea4ceac02983ec41f814278130b3f943e | StealBit.exe | TrojanSpy.Win32.STEALBIT.YXBHM |

| d089d57b8b2b32ee9816338e96680127babc5d08a03150740a8459c29ab3ba78 | Ransom.Win32.LOCKBIT.YEBGW | |

| d089d57b8b2b32ee9816338e96680127babc5d08a03150740a8459c29ab3ba78 | LockBIT_7D68A5BFD028A31F.exe | Ransom.Win32.LOCKBIT.YABGW |

| f32e9fb8b1ea73f0a71f3edaebb7f2b242e72d2a4826d6b2744ad3d830671202 | Ransom.Win32.LOCKBIT.M |

網址

- hxxp://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd[.]onion

- hxxp://lockbitsap2oaqhcun3syvbqt6n5nzt7fqosc6jdlmsfleu3ka4k2did[.]onion

- hxxp://lockbitsup4yezcd5enk5unncx3zcy7kw6wllyqmiyhvanjj352jayid[.]onion

相關的 MITRE ATT&CK 手法與技巧

| 手法 | 技巧 |

| 首次入侵 | T1078: Valid accounts |

| 躲避防禦 | T1562.001: Impair defenses: disable or modify tools T1546.008: Event-triggered execution: accessibility features T1070.001: Indicator removal on host: clear Windows Event Logs |

| 資料外傳 | T1041: Exfiltration Over C2 Channel |

| 衝擊 | T1486: Data encrypted for impact T1489: Service stop T1490: Inhibit System Recovery |

原文出處:LockBit Resurfaces With Version 2.0 Ransomware Detections in Chile, Italy, Taiwan, UK 作者:Jett Paulo Bernardo、Jayson Chong、Byron Gelera、Nikki Madayag、Mark Marti、Cris Tomboc 及 Sean Torre

訂閱資安趨勢電子報,每日掌握資安趨勢