所謂零時差攻擊(zero-day attack)就是利用尚未修補的漏洞進行攻擊。通常,未修補的漏洞在廠商釋出修補更新之前,就是一場駭客與廠商之間的競賽,前者試圖開發漏洞攻擊手法,後者則試圖修補漏洞。

所謂零時差攻擊(zero-day attack)就是利用尚未修補的漏洞進行攻擊,因此企業若正在使用含有漏洞的系統,將深受影響。通常,未修補的漏洞在廠商釋出修補更新之前,就是一場駭客與廠商之間的競賽,前者試圖開發漏洞攻擊手法,後者則試圖修補漏洞。以下將詳細說明企業對於零時差漏洞所該知道的事,包括何謂零時差漏洞以及零時差漏洞如何運作,以協助企業更有效降低自身的風險,防範專門利用這類漏洞的威脅。

何謂零時差漏洞(zero-day vulnerability)?

所謂的零時差漏洞或零日漏洞(英語:0-day vulnerability、zero-day vulnerability)是指軟體、韌體或硬體設計當中已被公開揭露但廠商卻仍未修補的缺失、弱點或錯誤。或許,研究人員已經揭露這項漏洞,廠商及開發人員也已經知道這項缺失,但卻尚未正式釋出更新來修補這項漏洞。

這樣的缺失就是所謂的「零時差」漏洞,因為廠商及開發人員 (以及受此漏洞影響的企業和使用者) 才剛知道這個漏洞的存在。隨後,當廠商及開發人員針對這個漏洞提供了修補更新,那這漏洞就會變成「已知」漏洞 (有時亦稱為 N-day 漏洞)。

虛擬修補如何協助防範已知和未知的漏洞

當應用程式或企業 IT 基礎架構含有未修補漏洞會如何?這份圖文解說解釋了虛擬修補如何協助企業解決漏洞與修補管理的困境。

何謂零時差漏洞攻擊手法或零時差攻擊?

當駭客或犯罪集團成功針對某項廠商尚未釋出修補更新 (或者廠商根本不知道) 的漏洞開發出概念驗證攻擊手法 (PoC) 或是實際的惡意程式時,這就是所謂的零時差漏洞攻擊手法或零時差攻擊。儘管廠商和開發人員以及資安研究人員和專家都隨時在努力尋找並修正資安漏洞,但駭客和犯罪集團也同樣孜孜不倦地努力尋找漏洞和攻擊手法。這樣的結果就是一場雙方陣營的軍備競賽:歹徒拼命攻擊漏洞,廠商則拼命修補漏洞。

趨勢科技年度期中資安總評:2019 上半年漏洞情勢

我們的年度期中資安總評報告詳細剖析了 2019 上半年出現的一些重大威脅,並提供一些資安分析與建議來協助企業和使用者選擇適當的資安解決方案和防禦策略。

零時差漏洞和漏洞攻擊手法為何重要?

發現零時差漏洞攻擊手法不僅可在合法的漏洞懸賞計畫中獲得高額獎金 (最多甚至高達200 萬美元),這類漏洞攻擊手法在地下市場也是相當炙手可熱。對犯罪集團來說,零時差漏洞攻擊手法可說是他們的救星,因為大多數的資安防禦都是針對已知漏洞而設計。所以,利用未知或未修補漏洞的攻擊,就能暗中進行很長一段時間而不被發現。

此外,零時差攻擊的成功與否還要看企業的「暴險空窗期」有多久,也就是從漏洞發現、到廠商釋出修補更新、再到企業完成部署的這段期間。即使是已知的漏洞,這段暴險空窗期依然可能很久,這有時是企業的修補管理政策使然,有時則是因為修補更新的開發有相當的難度。空窗期越長,駭客就越有機會發動攻擊或長期潛伏而不被發現。

圖文解說:小心資安漏洞:虛擬修補如何保障企業安全

一般企業約需 30 天的時間來修補電腦作業系統與軟體,而更複雜的應用程式和系統則需要更久的時間。這份圖文解說告訴您虛擬修補技術如何協助企業降低漏洞的威脅。

零時差漏洞攻擊手法如何應用在攻擊當中?

歹徒使用零時差漏洞攻擊手法的方式有幾種:

- 魚叉式網路釣魚電子郵件的附件檔案 (如:Microsoft Office 文件、Adobe PDF 或其他軟體的執行檔及元件) 可能暗藏零時差漏洞攻擊程式碼。

- 網路釣魚郵件以及社交工程垃圾郵件會誘騙不知情的收件人點選某個網址或連結,將使用者導向惡意或已遭入侵的網站,該網站就暗藏了漏洞攻擊手法 (如水坑式攻擊)。

- 漏洞攻擊套件會利用惡意廣告和惡意網站來暗藏漏洞攻擊手法。

- 駭客先入侵某個系統、伺服器或網路 (不論是暴力破解密碼或字典攻擊、利用組態設定上的錯誤,或是因為系統意外暴露在網際網路上),然後再植入含有漏洞攻擊手法的惡意程式。

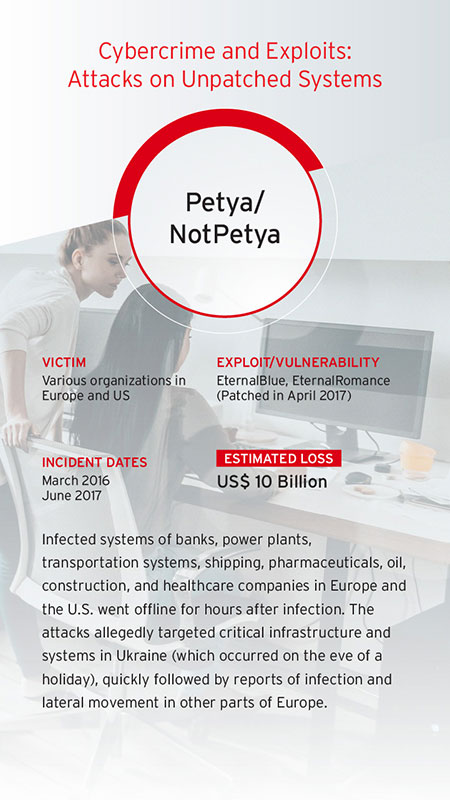

未修補的系統遭到駭客攻擊最知名的案例,以及企業所受的影響

本文快速回顧近幾年來所發生的一些最具破壞性的網路攻擊與資料外洩事件,從這些事件,我們不難看出未修補的漏洞對企業機構的傷害有多大。

零時差漏洞攻擊手法或零時差攻擊範例

漏洞攻擊套件在其巔峰時期曾經收錄過 Internet Explorer 和 Adobe Flash 的零時差漏洞攻擊惡意程式。其中最知名的或許是 Stuxnet,這是一個可攻擊多項零時差漏洞的蠕蟲程式,其設計主要是為了感染工業控制系統 (ICS)。此外,The Shadow Brokers 駭客團體也利用多種漏洞攻擊手法發動了一系列的攻擊。最有名的就是 EternalBlue,此漏洞攻擊手法運用了 WannaCry 和 Petya/NotPetya 兩個勒索病毒家族。

其他近期的案例還有某位網路代號為 SandboxEscaper 的獨立研究人員所發表的概念驗證攻擊和漏洞攻擊程式碼。這些概念驗證攻擊與漏洞攻擊程式碼證明了 Windows 10 工作排程器當時的某個零時差漏洞 (CVE-2019-1069) 如何能讓駭客存取正常來說應該受到保護的檔案。此外,如果搭配其他資安漏洞一起使用,駭客就能提升自己的權限進而挾持受害的系統。

趨勢科技研究:監控與資料擷取 (SCADA) 系統人機介面 (HMI) 的資安漏洞現況

本文完整探討了各種不同的漏洞類型,包括 SCADA HMI 的漏洞。此外,本文也可當成漏洞研究人員及廠商快速有效發掘漏洞的一份指南。

零時差漏洞會帶來什麼樣的風險?

零時差漏洞會造成嚴重的資安風險,其影響取決於駭客的意圖而定。BlueKeep 這個遠端桌面服務的零時差漏洞 (CVE-2019-0708) 因其特殊的「蠕蟲化」特性而引起媒體關注。BlueKeep 漏洞攻擊一旦得逞,駭客就能散布惡意程式,如同之前駭客利用 EternalBlue 漏洞攻擊手法散布 WannaCry 勒索病毒一樣。BlueKeep 所帶來的風險之高,讓 Microsoft 甚至針對已經終止支援的 Windows 2003 和 Windows XP 作業系統釋出修補更新來應對。

相關研究:一切都是軟體:新式技術所帶來的最新資安風險與後果

精密複雜的軟體是工業成長的動力,讓工業以前所未有的方式茁壯,但最新的科技卻也伴隨著風險和後果。

零時差攻擊對企業有何潛在影響?

除了造成企業的敏感資料與營運關鍵系統曝光之外,企業還可能面對商譽損失、財務損失,以及資料隱私權與修補管理法規所制定的罰鍰。

網路犯罪集團可能利用漏洞發現至漏洞修補之間的空窗期趁虛而入,根據調查,企業平均會有 69 天的漏洞修補空窗期。根據一項由 Ponemon Institute 在 2018 年所做的調查,76% 的企業機構其端點裝置之所以遭駭客入侵,就是因為零時差漏洞攻擊所引起。在今日數位轉型的時代,新的技術不斷出現,並且不斷融入舊技術當中 (有時甚至是相當老舊的技術),因此無可避免地會為使用這些技術的系統帶來新的漏洞。事實上,零時差攻擊事件的數量預計將從現在的每週一起,成長至 2021 年的每天一起。

資訊安全指南:如何防範網頁注入

網頁注入是每一位程式設計師、開發人員及資安人員 (InfoSec) 的夢魘,也是網路犯罪工具套件歷久不衰的手法之一。本文介紹幾項反制措施來減少、甚至遏制這類攻擊。

使用者和企業如何防範零時差攻擊?

本質上,零時差攻擊原本就難以預料而且很難防備或防範。這類攻擊對單純只防範已知或已修補漏洞的企業資安措施來說尤其困難。唯有採取主動、縱深防禦的防護策略,才能有效發揮遏止的作用。

以下是一些企業在防範零時差攻擊時可採取的額外反制措施:

- 定期對網路基礎架構套用修補更新。這樣的作法雖然看似被動,但若能在廠商一發布修補更新就盡早套用至系統、伺服器及網路,就能有效減少駭客可攻擊的漏洞數量。所以,企業應將零時差漏洞列入修補管理政策及事件應變與矯正策略當中。

- 保護電子郵件閘道、伺服器與網路。零時差攻擊可能會出現在針對企業網路基礎架構各種不同環節的攻擊當中,其用途包括:協助執行惡意程式、植入惡意檔案或從事橫向移動,這正是為何每個環節都應該受到重視。

- 可能的話,盡量採取最低授權的原則,能不開放的權限就不要開放。許多威脅都是利用一些合法的開放原始碼滲透測試與系統管理工具來攻擊漏洞。因此,若能限制和管制這些工具的使用,將有助於降低駭客取得網路或系統存取權限的風險。

- 培養良好的網路資安習慣。培養一種網路資安的企業文化 (例如提升使用者的網路釣魚防範意識),也能與部署資安解決方案發揮同樣的功效。

- 採用多層式資安防禦。額外的資安防護層有助於縮小企業的受攻擊面。例如,防火牆與入侵防護系統有助於過濾惡意流量與網路活動。應用程式控管和行為監控可避免可疑的執行檔和惡意程式相關的動作執行,而沙盒模擬分析則可將可疑和惡意的檔案隔離。

確保智慧家庭與智慧建築安全:複雜物聯網 (IoT) 環境的威脅與風險

隨著家庭與工業自動化的持續發展,智慧家庭與智慧建築已逐漸邁入複雜 IoT 環境的時代。照這樣下去,資安必須盡快跟上腳步,因為更複雜的環境意味著更多威脅和風險。

虛擬修補如何防範零時差漏洞攻擊?

虛擬修補 (亦稱為漏洞防堵) 是一種可強化企業現有資安措施的防護機制。可用來應付那些利用已知和未知漏洞來進行攻擊的威脅,藉由層層的資安政策和規則來防止漏洞攻擊利用某個漏洞。如此一來,企業的 IT 人員和系統管理員就有更多時間在其環境當中預先測試廠商釋出的修補更新,等測試完成之後再全面部署。

此外,虛擬修補也可以保護 IT 基礎架構當中不再收到修補更新、或者更新代價太高的系統,例如老舊系統、終止支援的作業系統,以及物聯網(IoT ,Internet of Thing) (IoT) 裝置。

如欲了解有關零時差漏洞與漏洞攻擊手法的更多資訊,包括其性質、運作方式、如何防範等等,請參閱我們的圖文解說:資安基礎觀念:零時差漏洞與漏洞攻擊手法。

趨勢科技 Deep Security解決方案提供了虛擬修補來保護雲端工作負載、伺服器及容器,防範經由網路發動的漏洞攻擊,保護關鍵應用程式、作業系統 (Linux 核心、AIX、Solaris、Windows,甚至包括已終止支援的 Windows Server 2008 和 Server 2003),以及 Docker 和 Kubernetes 之類的平台。

趨勢科技 Apex One™ 解決方案的虛擬修補提供了最即時的漏洞防護來保護各種端點裝置,包括:銷售櫃台系統 (PoS)、物聯網 (IoT) 裝置以及已終止支援的作業系統。

趨勢科技 TippingPoint Threat Protection System 提供了虛擬修補與豐富的零時差漏洞防護,利用 Digital Vaccine® 數位疫苗過濾規則來防堵可經由網路攻擊的漏洞。

趨勢科技進階網路安全防護 解決方案能偵測、深入分析並主動回應漏洞攻擊以及其他類似威脅,利用特殊的引擎、客製化沙盒模擬分析以及密切的交叉關聯分析,完整涵蓋攻擊的所有階段,甚至不須更新引擎或病毒碼就能偵測這類攻擊。