請閱讀今年的 MITRE Engenuity ATT&CK Evaluations 報告,該測試模擬當今兩大駭客集團 Carbanak 和 FIN7 的攻擊技巧來測試資安解決方案偵測及攔截進階持續性滲透攻擊 (APT) 與目標式攻擊的能力。

MITRE ATT&CK® 知識庫是一項極端珍貴的資源,可促進網路資安產業的整體進步與標準化。它為駭客攻擊方法提供了一種標準化的分析框架以及一套描述駭客攻擊行為的共通語言。

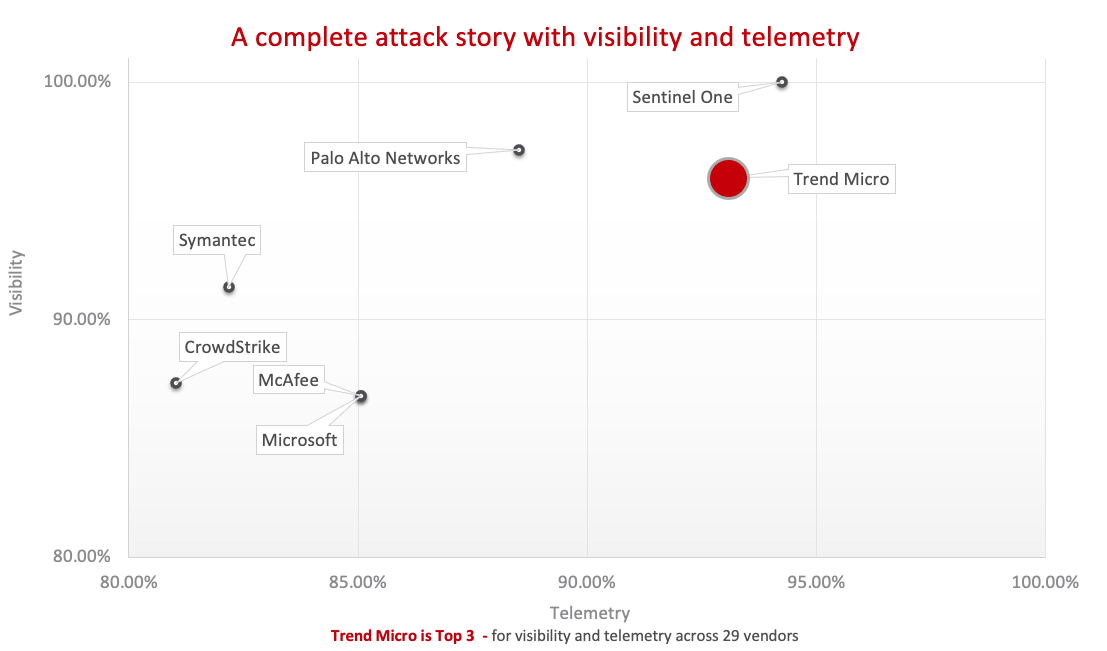

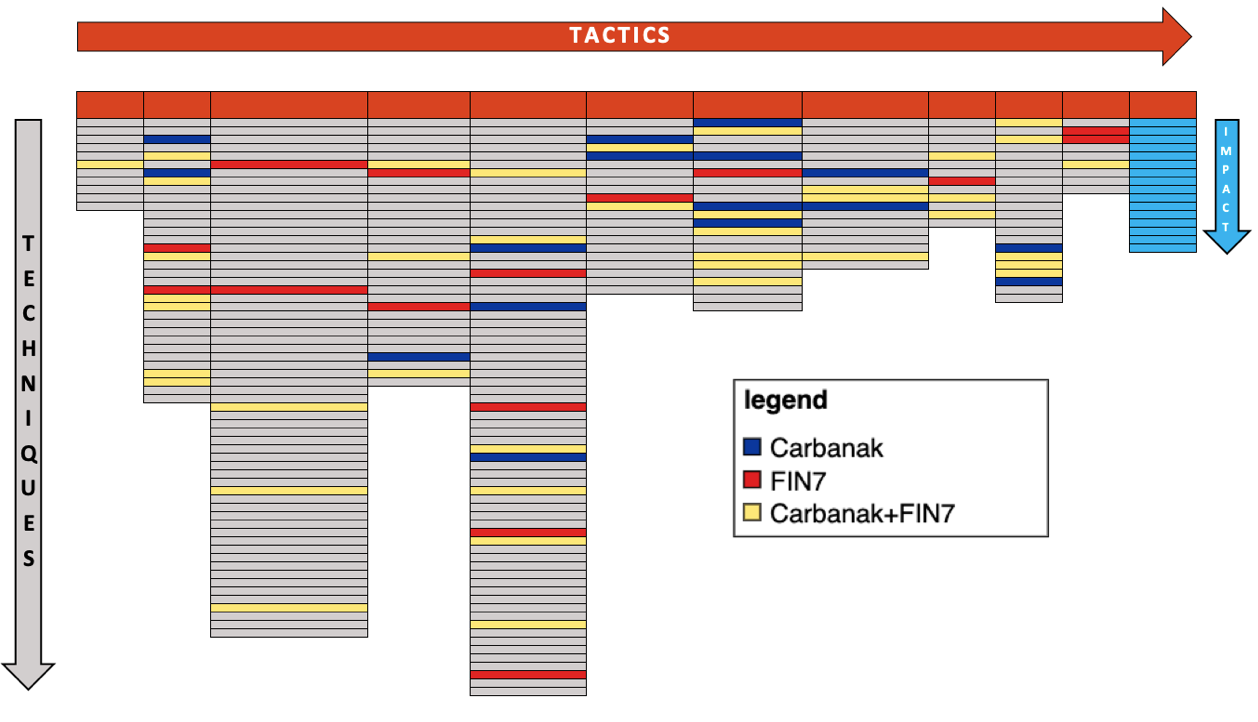

雖然 MITRE Engenuity 的測試結果並不提供任何分數、排名或評等,卻能讓企業清楚看見廠商如何協助客戶偵測駭客的攻擊,若再對照 ATT&CK 框架就能了解攻擊的完整過程。

資安團隊可利用 MITRE ATT&CK 框架來描述事件,有助於跨部會溝通資安問題。此外,MITRE ATT&CK 框架還可讓資安團隊更清楚掌握資安可視性,檢查企業的資安是否存在漏洞,了解自己有哪些地方可能遭到攻擊。然後再看各家廠商的測試結果,找出最能解決這些漏洞的產品。可視性的提升也能讓企業查看自己的防護是否有重疊的地方,進而做出適當調整讓成本最佳化。

儘管 MITRE ATT&CK 有這麼多好處,但它提供的是相當濃縮的資訊,而且不易理解和閱讀,所以我們才想要逐一拆解一下這份報告給大家看。

在我們深入討論每一階段的分析和重點之前,讀者首先需要了解今年模擬的攻擊情境。MITRE Engenuity ATT&CK Evaluations 測試基本上是模擬特定駭客團體的真實進階持續性滲透攻擊 (APT) 技巧與流程。今年的測試特別仿照當今擁有類似手法的兩大駭客集團:Carbanak (第一天) 和 FIN7 (第二天),全程共包含 174 項攻擊步驟。

MITRE Engenuity ATT&CK Evaluations 測試的是資安解決方案能否偵測到進行中的目標式攻擊。換句話說,有別於傳統測試,MITRE Engenuity 的重點在於資安產品能否偵測到駭客已經進到企業裡面。不過今年又多了一項選擇性測試,是針對產品能否攔截/防止攻擊,藉此驗證產品在偵測持續性威脅並從中攔截以防止損害進一步擴大的能力。

突破防線:誘騙目標上當

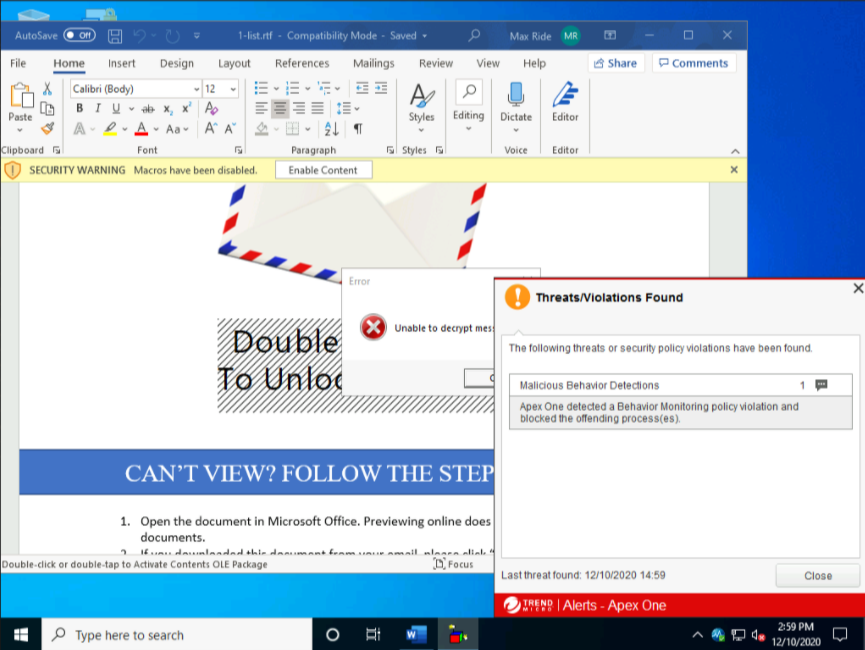

MITRE Engenuity ATT&CK Evaluations 一開始先模擬某銀行或飯店經理的電腦遭駭客入侵。模擬駭客發送一封內含惡意附件的魚叉式網路釣魚郵件給這位經理,試圖誘騙該經理開啟附件檔案,此過程需要使用者操作,經理一旦開啟附件就會讓駭客突破防線。

常駐內部:蒐集情報

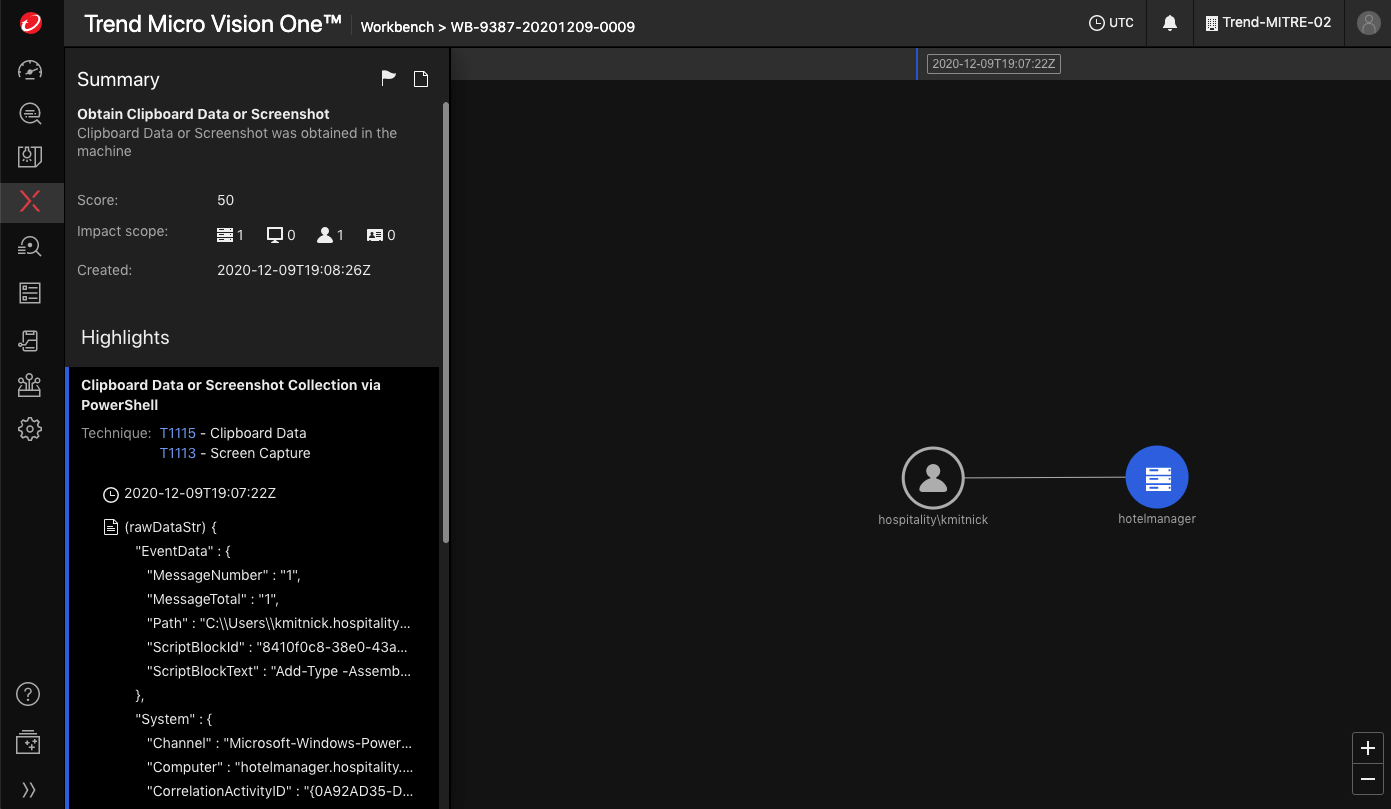

駭客一旦進入企業網路,就會蒐集必要的資訊來達成其目的。攻擊過程當中,駭客會使用多種手法,包括一些常駐及躲避偵測的技巧隱藏,讓他們躲在企業內而不被發現。

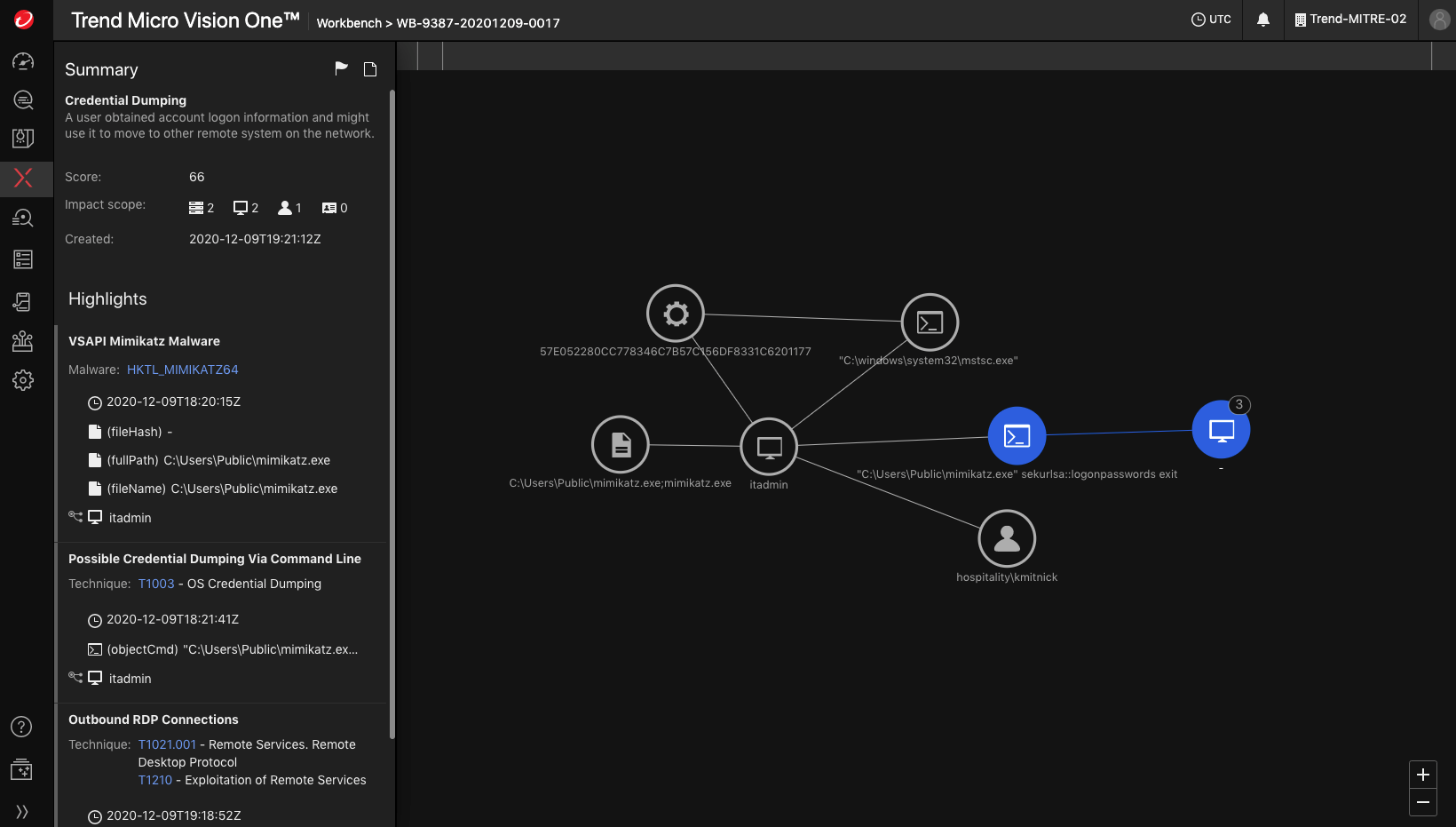

此時駭客會開始運用一些技巧來提升其權限,一般來說會利用系統的弱點、組態設定錯誤或漏洞來取得較高權限。接著,駭客會蒐集登入憑證,並一邊試圖尋找他們真正想要攻擊的目標,進而達成目的。

兩大駭客集團的犯案動機基本上都是為了獲利,因此會專挑能夠賣到最高價錢的資訊下手。Carbanak 和 Fin7 會蒐集個人身分識別資訊 (PII) 以及信用卡資訊來販售。

橫向移動:醞釀最後一擊

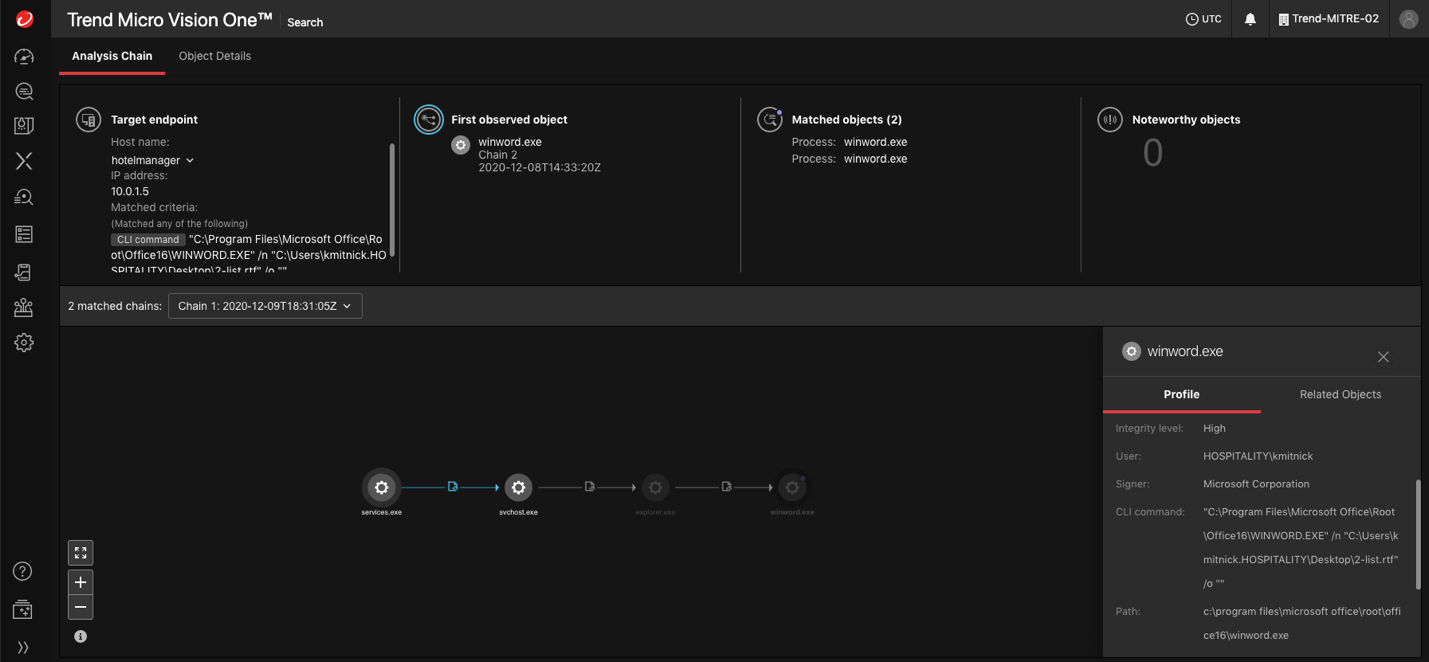

駭客接著會利用橫向移動技巧來找尋其真正想要入侵或竊取可販售資料的目標系統。此時就是攻擊偵測的關鍵點,如果駭客仍在您的網路內四處遊走,那麼交叉關聯整個環境的資料,對於串連各項線索以便在駭客發動最後攻擊之前找出駭客至關重要。

Trend Micro Vision One 在這步驟能提供很大幫助,它會自動交叉關聯來自不同網路區域與端點的威脅資料,提供資安團隊更準確的警示。我們不會單純告訴您發生了什麼事件,我們會幫您串連這些線索,顯示它們之間可能有潛在關聯,並與某犯罪集團或攻擊類型的入侵指標做比較。

以下摘要說明模擬測試的情況:

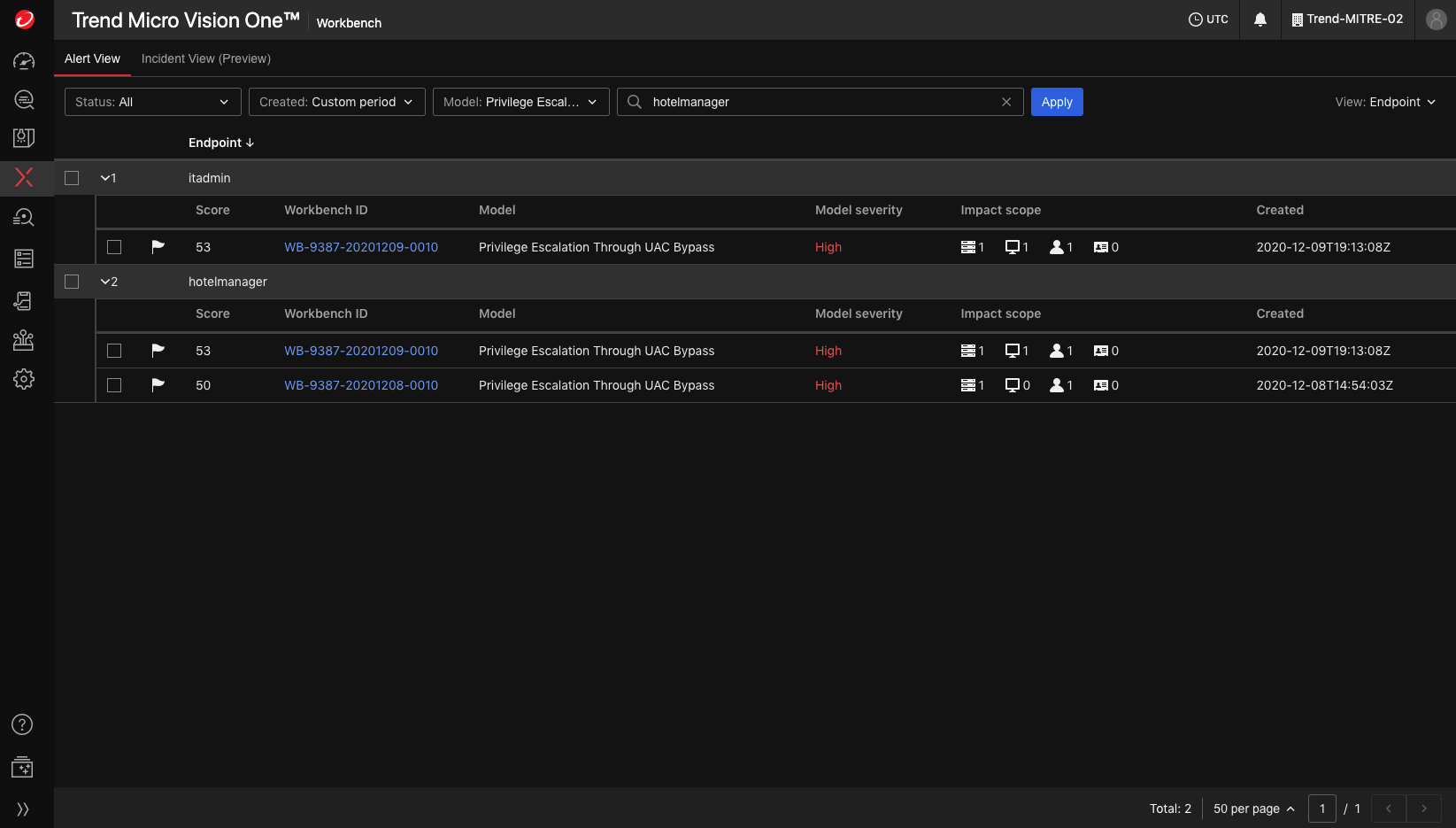

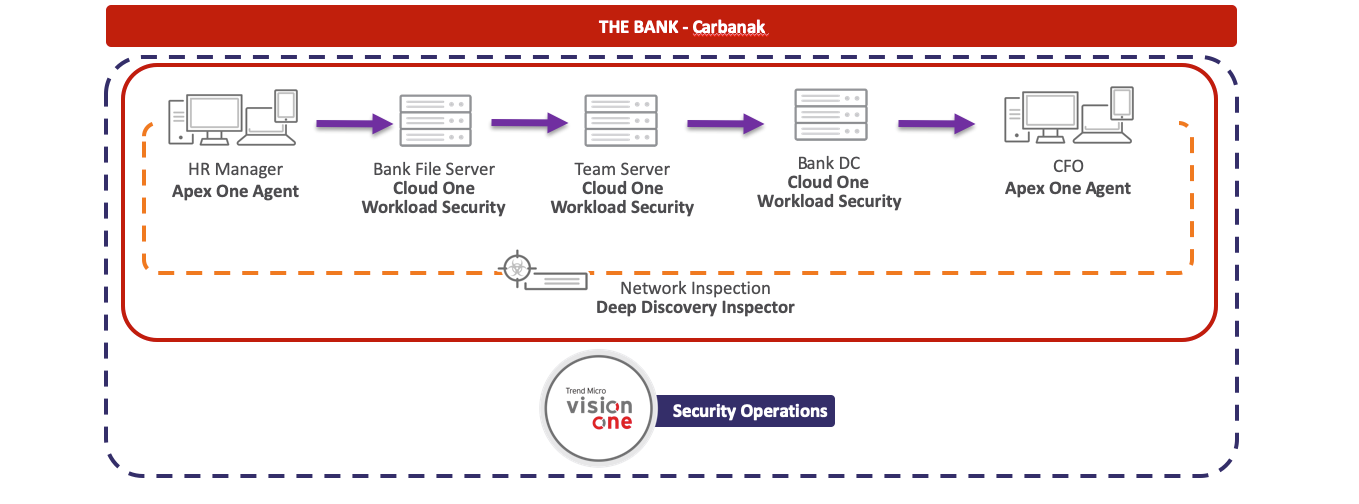

第一項進階攻擊測試模擬 Carbanak 駭客集團攻擊了一家銀行,而這也是該集團偏愛的攻擊目標。攻擊一開始會駭入某人事經理的電腦,然後再橫向移動到財務長 (CFO) 的系統蒐集機敏資料,並假冒財務長名義匯款。

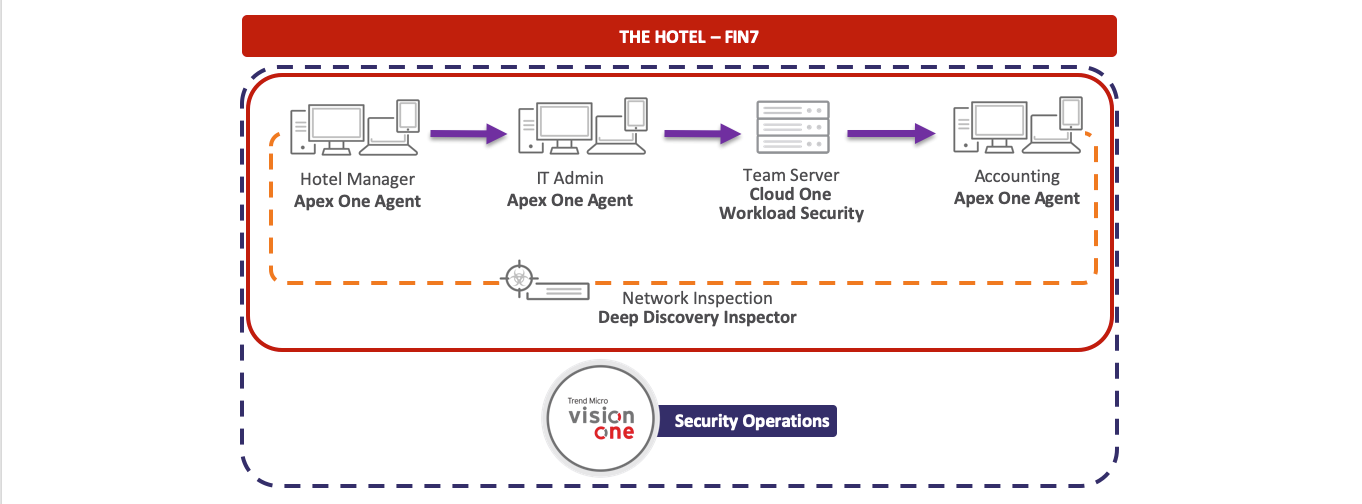

第二項測試模擬 Fin7 駭客集團發動多階段攻擊來入侵一家連鎖飯店,他們駭入了飯店經理的電腦,暗中潛伏在電腦中蒐集登入憑證,然後再入侵另一台電腦,接著又橫向移動至一名 IT 系統管理員的電腦,然後又駭入會計系統並常駐在系統內盜取客戶的支付資料。

第三項測試模擬 10 種攻擊情境共 96 項測試,目的在考驗產品的進階防護機制是否能迅速降低風險並讓您回應一些較少見的威脅,同時建置防範與偵測機制,是有效偵測這類進階威脅的關鍵,就好像將大門上鎖之後,再搭配監控攝影機 (CCTV) 來記錄人員進出一樣。

這些測試對企業的意義為何?

趨勢科技累積 30 多年的經驗與威脅研究正好能在這裡派上用場,協助企業運用所有監測資料來明確掌握攻擊全貌。

我們的 Trend Micro Vision One 平台能協助客戶發揮絕佳效益:

- 在所有 174 項模擬攻擊步驟當中趨勢科技可偵測 167 項,達到 96% 的攻擊可視性。藉由如此大範圍的可視性,客戶就能清晰掌握攻擊的樣貌並更快加以回應。

- Linux 作業系統今日已廣獲企業機構青睞,尤其在企業移轉至雲端之後,趨勢科技在測試中能偵測所有 14 項針對 Linux 主機的攻擊步驟,可視性達 100%。

- Trend Micro Vision One 平台增加了139 項監測來提供絕佳的威脅偵測能力,因此客戶更容易掌握及調查攻擊。

- 90% 的模擬攻擊都在測試開始不久之後就被自動化偵測及回應功能所攔截。預先在攻擊前期就將風險解除,後續就不用浪費資源來進行調查,讓資安團隊能專心解決更困難的問題。

除此之外還有什麼需要考量的因素?

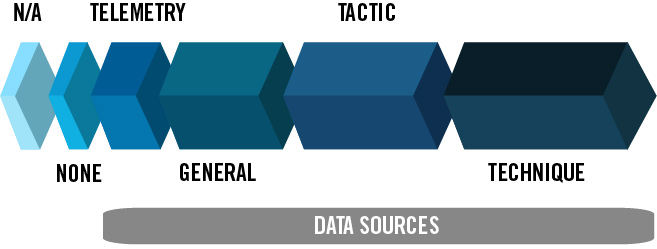

當您在評估某家廠商的產品表現時,最重要的考量就是偵測事件的類型。MITRE ATT&CK 框架將偵測事件類型分為五種:

- None 類型偵測事件,代表沒有偵測資訊可提供,但不代表沒有偵測事件發生,而是事件不符 MITRE Engenuity 所訂定的偵測條件。

- Telemetry 類型偵測事件,代表這是與被偵測的流程相關的事件。

- General 類型偵測事件,代表無關乎任何特定手法或技巧的可疑事件。

- Tactic 類型偵測事件,代表該事件可歸諸於某項駭客手法 (例如存取登入憑證)。

- Technique 類型偵測事件,代表該事件可歸諸於某種不肖行為 (例如搜刮登入憑證)。

其中分類為General、Tactic及Technique的偵測事件通常會包含豐富的資料,因此很有價值。例如,如果偵測事件可以對應到 MITRE ATT&CK 定義的某種攻擊技巧及手法,就能用來說明攻擊的詳細情況。正因如此,各家廠商無不將General、Tactic 與 Technique 類型的偵測事件列為重點。

Tactic就像是一本書的章節,資安長 (CISO) 可根據攻擊所採用的整體手法來描繪攻擊的大致情況,然後再參照Technique來說明攻擊如何入侵,提供進一步的細節。

所以,當您在評估廠商產品時,最重要的就是要看他們能偵測到多少general、tactic與technique類型的事件。

此外,Telemetry類型的偵測事件,也可為資安分析師提供更多駭客的足跡,增加可視性的深度,這在深入搜尋跨資產的駭客活動時會有幫助。而且,很重要的不是只有取得資料,還要能解讀資料的意義。

此處,趨勢科技一開始就會幫您交叉關聯資料,讓攻擊的整體樣貌更容易顯現。除此之外,您還可以進一步了解事件與 MITRE ATT&CK 框架的對應關係,或是取得某項攻擊類型和群組的更多資訊。

在模擬測試期間,Trend Micro Vision One 平台對於兩大集團的攻擊都能成功偵測,提供涵蓋整個環境的可視性,讓企業集中偵測及調查。它可蒐集超過 167 項Telemetry資料,並透過交叉關聯回報 139 項豐富資訊,讓資安團隊清晰描繪攻擊的樣貌,了解駭客到底想要什麼。

此外,趨勢科技也參與了第三輪額外測試來考驗其防範機制能降低多少環境風險。總共有 17 家廠商 (全部 29 家) 參與了這項選擇性測試,我們是其中之一。趨勢科技在這項測試當中表現令人驚豔,自動攔截了 90% 的模擬攻擊。

今年另一個值得一提的是增加了 Linux 伺服器的測試,在這項模擬攻擊情境當中,所有 14 項攻擊技巧我們都能偵測。

我們很高興能參加 MITRE Engenuity ATT&CK Evaluations 讓我們的產品接受嚴格的攻擊考驗。有關 Trend Micro Vision One 的完整測試結果與更多資訊請至:https://resources.trendmicro.com/MITRE-Attack-Evaluations.html.