Carbanak 和 FIN7 如何發動攻擊?以下分析這兩個以利益為動機並專門鎖定銀行、零售業者與其他企業目標的駭客集團常用的一些技巧。

持續監控網路犯罪集團最新動態是資安研究人員和執法單位防治網路犯罪的工作內容之一。 Carbanak 與 FIN7 是當今以利益為動機的兩大網路犯罪集團。雖然有些研究機構會將這兩大集團歸為同一個,但像 MITRE 將他們分成兩個集團,即使它們都使用 Carbanak 後門程式 來發動攻擊。不過,這些團體不僅使用 Carbanak 後門程式,也使用其他類型的惡意程式,如 PoS 惡意程式 Pillowmint 以及另一個據稱應該是用來取代 Carbanak 的惡意程式 Tirion。

除此之外,MITRE 也點出了這兩大集團的主要攻擊目標:Carbanak 主要攻擊銀行機構,FIN7 則是專門攻擊食品、醫療與零售業。

今年的 MITRE Engenuity ATT&CK Evaluations 測試結果在本週出爐,今年的測試主要模擬 Carbanak 和 FIN7 的攻擊,本文也說明了趨勢科技解決方案如何解決這些威脅。

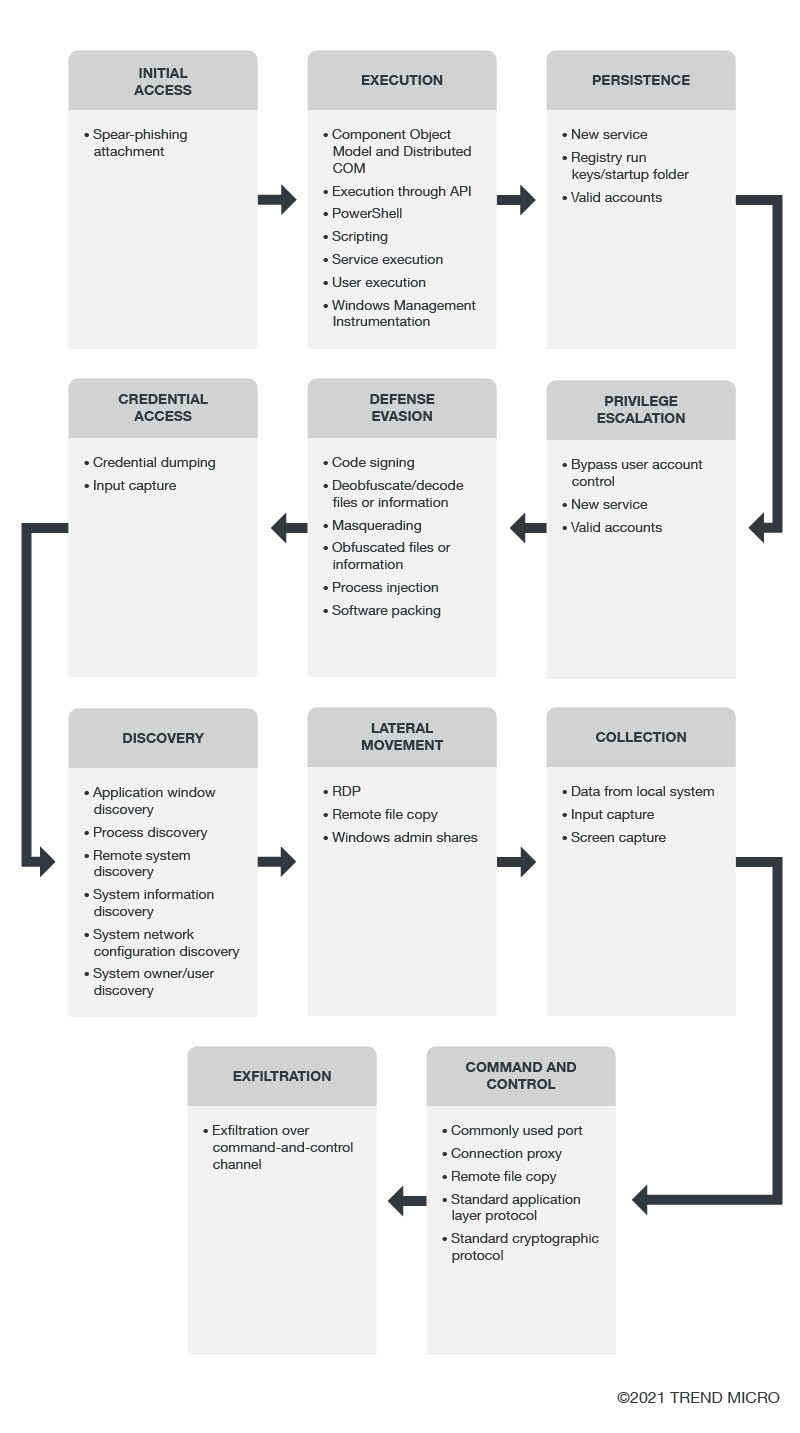

為了提供有關 Carbanak 和 FIN7 攻擊事件的更多背景資訊,我們整理了過去有關這兩大集團的一些研究報告,而 MITRE 也列舉了這兩大集團的 ATT&CK 手法與技巧 (總共 65 項techniques,涵蓋 11 項tactics)。

Carbanak 和 FIN7 如何發動攻擊?

根據我們對 過去另一起相關攻擊的研究顯示,駭客習慣利用 魚叉式網路釣魚來入侵系統。一旦駭入系統之後,再透過 Windows 內建的動態資料交換 (DDE) 功能與合法的雲端服務來散播勒索病毒,或建立幕後操縱 (C&C) 通訊。

接著,駭客再利用 Carbanak 後門程式側錄鍵盤輸入、竊取並刪除 cookie、將惡意程式碼注入網站,最後再監控各種流量。此外,惡意程式也會利用遠端系統管理工具來四處遊走。

Carbanak 和 FIN7 在 ATT&CK® 所訂定的攻擊技巧(techniques)上有相當程度的相似。不過,有些技巧僅出現在其中一個集團,請看後面各節的詳細討論。

以下是 Carbanak 和 FIN7 之間相似的 MITRE 攻擊手法和技巧。

突破防線

兩大集團都是利用附件檔案內暗藏漏洞攻擊手法的魚叉式網路釣魚郵件來突破企業防線,駭入目標系統。

執行攻擊

成功駭入系統之後,下一步就是執行攻擊,兩大集團都會經由以下幾種方式來執行程式碼或攻擊行為: 原生 API、PowerShell、系統服務、使用者、 Windows Component Object Model (COM) 與 Distributed COM 以及 Windows Management Instrumentation (WMI)。

Carbanak 也會利用指令列介面以及 DDE 伺服器端通訊協定。

除此之外,FIN7 還會利用一個叫「Mshta」的工具在使用者系統上執行 VBScript,並利用排程工作來執行惡意程式碼。

常駐系統

執行完上述惡意行為之後,駭客接著會試圖長期潛伏在系統內。為了常駐系統,駭客會在系統上建立一些 新的服務,也會將程式加入「啟動」資料夾,並將程式列在系統登錄內的「Run」機碼當中,讓程式在開機時自動啟動。我們偵測到的其中一個 Carbanak 惡意程式變種就會在系統登錄新增機碼跟數值來讓程式在開機時自動啟動,此外也會使用合法帳號 的登入憑證。

至於 FIN7 則還會使用應用程式呼叫轉譯 (Application Shimming,這是一種在不修改程式碼的情況下修正應用程式問題的技巧) 以及呼叫攔截 (hooking) 的技巧來改變應用程式行為。前項技巧曾出現在某起使用 Pillowmint 惡意程式的攻擊行動。

提升權限

攻擊過程當中運用到的某些功能會需要系統管理員權限,因此駭客會試圖越過 Windows User Account Control (UAC) 使用者帳號控制,並透過新增系統服務以及 使用合法帳號的方式來提升處理程序的權限。

如果是在 Linux 系統上,Carbanak 會使用 sudo 系統工具來執行系統管理員才能執行的程式。

FIN7 還會將程式碼注入執行程序並改變 DLL 程式庫載入時的搜尋順序。

躲避防禦

在一連串的惡意行為之後,駭客接著需要避開系統上的一些資安防護才能躲在系統內而不被發現。駭客會自行開發工具或利用現成工具對惡意程式進行程式碼簽署 ,或是等到必要時才將檔案及資訊解密或解碼 。兩大集團都會透過一些偽裝技巧來避開資安防護的偵測、將檔案及資訊加密編碼讓檔案和資訊不容易被發現、使用軟體包裝技巧來隱藏程式碼、利用執行程序注入技巧來避開執行程序防禦。

Carbanak 還會停用資安工具、刪除檔案 以掩蓋惡意活動痕跡,並且修改系統登錄來隱藏組態設定資訊。

FIN7 會透過一些限制機制 讓其程式只在特定條件下才執行,並使用可讓他們間接執行指令的工具來避開一些安全管制。此外,該集團還能偵測虛擬化環境與沙盒模擬分析,還有將惡意程式碼注入被掏空的執行程序來躲避執行程序防禦。

存取登入憑證

由於系統上的某些資源是藉由登入憑證來加以管制,因此兩大集團都會竊取登入憑證並擷取使用者輸入。 前項技巧通常是竊取雜湊碼或明碼形式的登入憑證,第二項技巧則是利用 API 或入口網站。

此外,Carbanak 也會利用暴力登入手法或擷取 網頁瀏覽器所儲存的密碼。

至於 FIN7 則是使用攔截 (hooking) 的方式。

搜尋

在搜尋階段,Carbanak 和 FIN7 會蒐集更多有關系統的資訊,包括:目前開啟的 應用程式視窗、執行中的 處理程序、遠端系統的 IP 位址與其他網路識別碼、詳細的硬體與 系統資訊、系統的網路組態與設定,以及系統擁有者與使用者。

Carbanak 也會蒐集有關帳號、檔案與目錄、群組權限以及系統登錄的資訊。

FIN7 還會蒐集網路共用的資訊。

蒐集到的資訊有助於下一階段的橫向移動。

橫向移動

駭客會在網路內部橫向移動四處遊走,尋找企業重要資產和資料,經由遠端桌面協定 (RDP) 方式登入系統之後複製檔案,或透過遠端檔案複製上傳惡意工具,同時也會使用 Window 系統管理共用 ($Admin)。

Carbanak 會先登入服務然後再接受遠端連線,也會使用竊取到的密碼雜湊碼,然後利用「pass the hash」(雜湊碼轉手) 技巧來通過認證。

蒐集

當駭客在網路上遊走並找到想要入侵的目標之後,下一步就是蒐集重要資料。在蒐集階段,Carbanak 和 FIN7 蒐集本機系統 資料的方式包括擷取使用者輸入與畫面擷圖 (例如前述使用 Tirion 惡意程式的相關攻擊)。

FIN7 攻擊會將蒐集到的資料先暫存在某個位置,然後再一併外傳。

幕後操縱 (C&C)

在幕後操縱方面,Carbanak 和 FIN7 會利用一些常用的連接埠來避開防火牆或網路防護的管制,或經由 代理器 (proxy) 連線以避免直接連上駭客集團本身的基礎架構。並利用 C&C 通道從外部系統進行遠端檔案複製,或是將通訊流量混入標準應用程式層協定流量當中,或是利用標準加密通訊協定來掩蓋 C&C 通訊。

Carbanak 也會使用合法的程式和遠端存取軟體來進行 C&C 通訊,同時也會利用標準的非應用程式層協定進行通訊。

資料外傳

在攻擊的最後階段,駭客會利用其 C&C 通道將竊取到的資料外傳。

FIN7 會先將資料壓縮和/或加密之後再向外傳輸。

對於 Linux 系統, MITRE 也沿用 ATT&CK® 攻擊手法與技巧。

隨時關注駭客集團的最新動態,對於跟上駭客集團的腳步 (即使無法超越) 非常重要。而像 Trend Micro Vision One™ 這樣的解決方案,能提供涵蓋多個防護層的可視性、交叉關聯偵測與行為監控,包括:電子郵件、端點、伺服器以及雲端工作負載。

原文出處:Carbanak and FIN7 Attack Techniques

◾ 延伸閱讀:逐步拆解 MITRE ATT&CK 測試