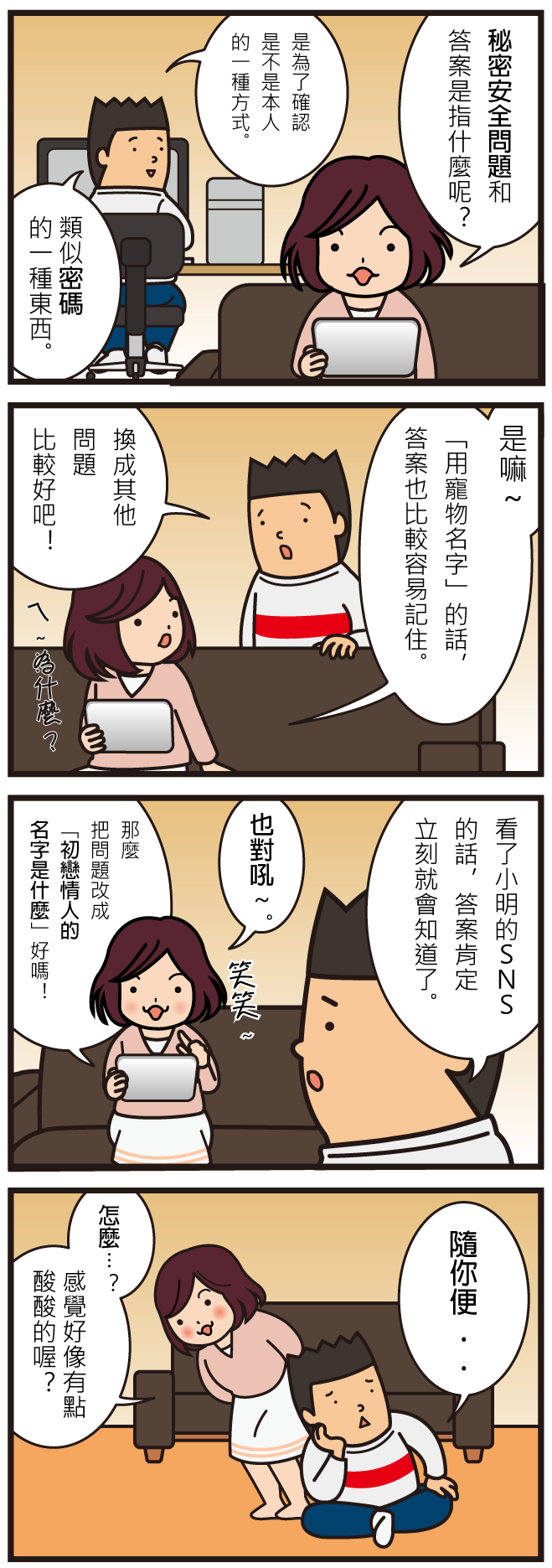

《小廣和小明的資安大小事 》脾氣超好的小廣怎麼看起來不開心呢?

你曾在社群網站上給過關於「安全提示問題及答案」的提示嗎?

在網路上進行帳號註冊認證時,對本人的認證方式不僅僅是透過ID/密碼而已,也會請用戶針對當初所登錄的「安全提示問題及答案」來回答。這是透過輸入本人之前所選定的問題進行回答後,在重設密碼或忘記密碼時透過電子信箱來告知用戶密碼的一種方式。根據服務業者的不同,有時也會被強制要求輸入問題及答案。用戶往往為了省去繁雜的密碼再設定手續,不得不利用的用戶也應該不在少數。

但, 問題的選擇性如果為「出生地是…?」「寵物的名字」等等,因為幾乎都已涉及到本人自身的問題…,只要稍微對本人周遭的事物有些許了解,就不難推敲出答案來了。進行密碼重設時應多想想問題及答案的各種組合,並且要多留意未經授權就想入侵的不肖第三者。

重點是,註冊一個第三者不容易猜到的答案。最安全的方式就是確認用戶本人是否有無將答案的提示紀錄在臉書的個人資料或推特、微博上面吧。另外,選擇利用行動電話的簡訊來接收密碼,如果是利用其他方式的話,盡可能選擇「只有本人能夠連結」的安全的認證方式吧!

重設密碼要小心你的「安全提示問題」

曾為美國副總統參選人的Sarah Palin莎拉裴林的案例, 2008 年駭客使用教科書中最老舊的手法之一 – 利用密碼重設功能 – 入侵了美國副總統候選人莎拉裴琳(Sarah Palin)的 Yahoo! 個人帳號(請參考:Sarah Palin’s E-Mail Hacked),還把他入侵成功的證據公諸於世。據新聞報導指出,駭客在 Yahoo! 的身分確認問題清單中正確地選擇了「你在何處遇見未來的另一半?」這個問題,然後試過一些 “Wasilla High School” 的不同表示方式之後,最後成功猜出 “Wasilla high” 這個答案。