微軟最近報告說他們的進階威脅防護工具偵測並封鎖了兩個重度混淆過的惡意腳本。這些威脅顯然地使用了Sharpshooter技術(曾紀錄並發表於一篇英國資安公司2017年的部落格文章)。

微軟的報告詳細說明了這難以被捕捉的病毒行為 – 它沒有觸動防毒掃描,使用合法程序來執行腳本載入,在硬碟上也沒有留下任何痕跡。因為這些特性,他們將這些腳本歸類為無檔案威脅。

通常無檔案病毒都能夠躲避傳統偵測技術,因為它不會在受害者系統上產生惡意檔案。相對地,它會將惡意程式碼注入執行中的應用程式記憶體或利用系統或設備上的合法工具。

這些被偵測到的無檔案病毒是用兩個無檔案階段完成攻擊,包括用一個難以被偵測的.NET執行檔進行DNS查詢(之前就發生過)下載資料,接著用來初始化和解碼惡意軟體核心。這核心也是無檔案威脅,因為它在記憶體內執行而無需寫入硬碟。

他們在報告作出此惡意軟體可能只是測試而非真正攻擊的結論。

無檔案病毒在2018年普及

惡意軟體偵測技術在不斷地跟上威脅成長,迫使惡意份子尋找躲避技術和進入點。我們在年中的資安綜合報告詳細介紹了讓檔案型偵測技術頭疼的惡意軟體在大量成長。出現了各種不同類型 – 小型惡意軟體,巨集病毒,當然還有無檔案病毒。

無檔案病毒在這一年多以來都是資安領域的重大威脅。在2017年6月,我們看到了自毀型的SOREBRECT無檔案勒索病毒;之後我也報導了木馬病毒JS_POWMET,這是隻完全無檔案的惡意軟體。我們也注意到使用到這類型惡意軟體的資安事件在增加。

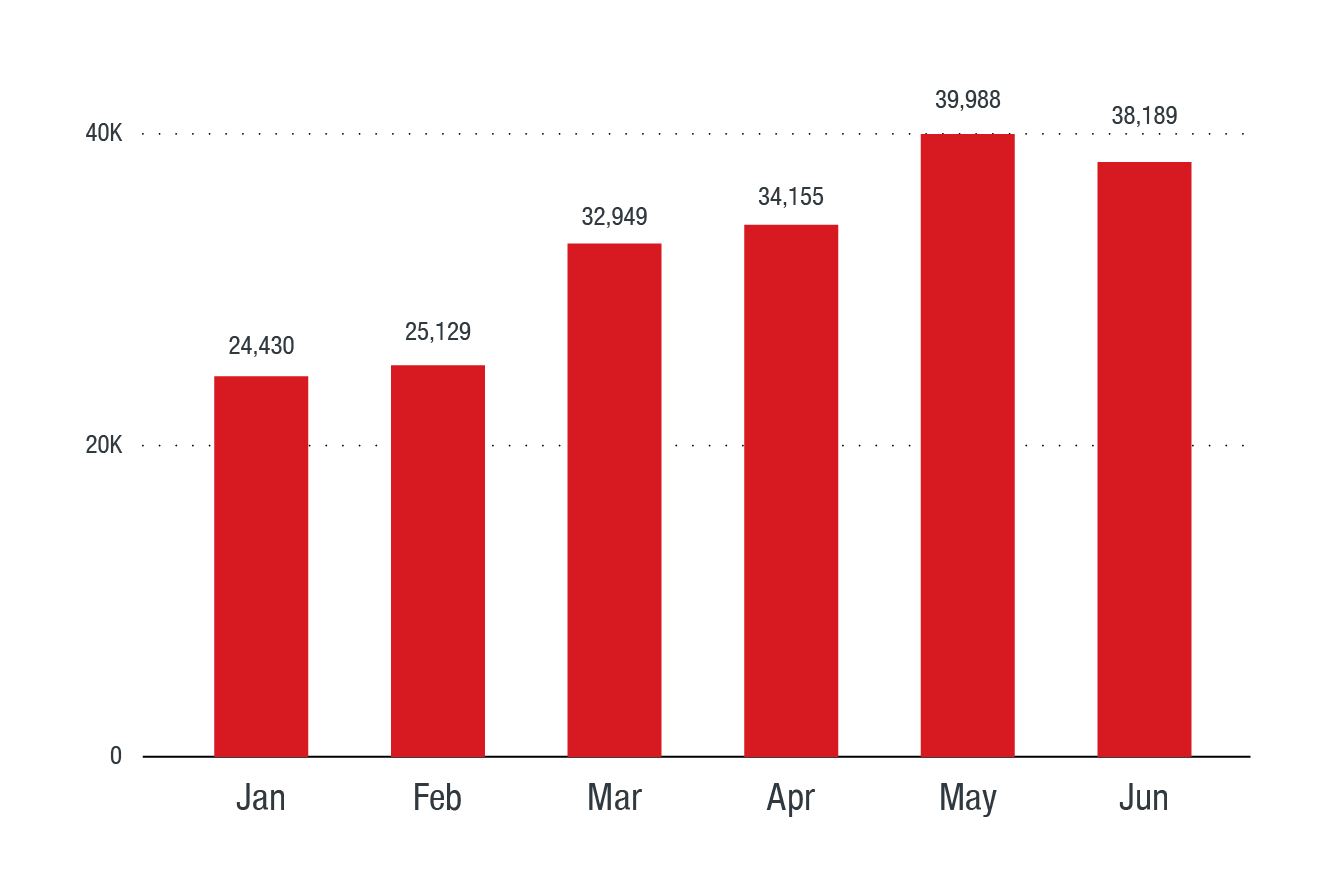

從年初到2018年6月,我們可以看到趨勢科技產品所封鎖的相關事件成長了56%。

最近2018年7月的報導顯示出病毒作者持續地在創新無檔案技術。有許多關於PowerGhost無檔案虛擬貨幣挖礦病毒正在瞄準企業系統的報告。惡意軟體利用合法工具PowerShell及EternalBlue漏洞在各個組織的設備和伺服器間散播而不被偵測。

解決問題

大多數這類威脅都使用了多組件,留下了檔案以外的線索 – 來自散播機制的電子郵件或連結,在伺服器上進行惡意行為的證據,或出現在網路/系統日誌內的行為線索。根據微軟的說法,一旦Sharpshooter技術公開就會被濫用並用於攻擊。為了偵測無檔案威脅,他們使用了多層次做法,包括反惡意程式碼掃描介面(AMSI)、行為監控和開機磁區保護技術。

這代表了企業需要跨世代的安全解決方案並且採用能夠橫跨整個網路的多層次防禦技術整合來應對無檔案威脅。趨勢科技Smart Protection Suites具備了多種功能(如高保真機器學習、網頁信譽評比服務、行為監控和應用程式控制以及漏洞防護),可以最大限度地降低此威脅影響。趨勢科技的Endpoint Sensor也可以有效地監控事件,因為此產品可以幫助快速檢查觸發惡意活動的程序或事件。