隨著勒索病毒Ransomware的數量持續下滑,虛擬加密貨幣挖礦惡意程式似乎開始崛起並取而代之。除了虛擬加密貨幣在真實世界逐漸受到關注之外,這類貨幣對網路犯罪集團還有另一項優點,那就是能讓他們躲在體制當中永遠不被發現的隱密性。

事實上,許多今日的挖礦惡意程式甚至有辦法透過無檔案的方式來感染系統。無檔案式攻擊能讓駭客將惡意程式隱藏在記憶體中,讓資安研究人員更難加以鑑識分析。

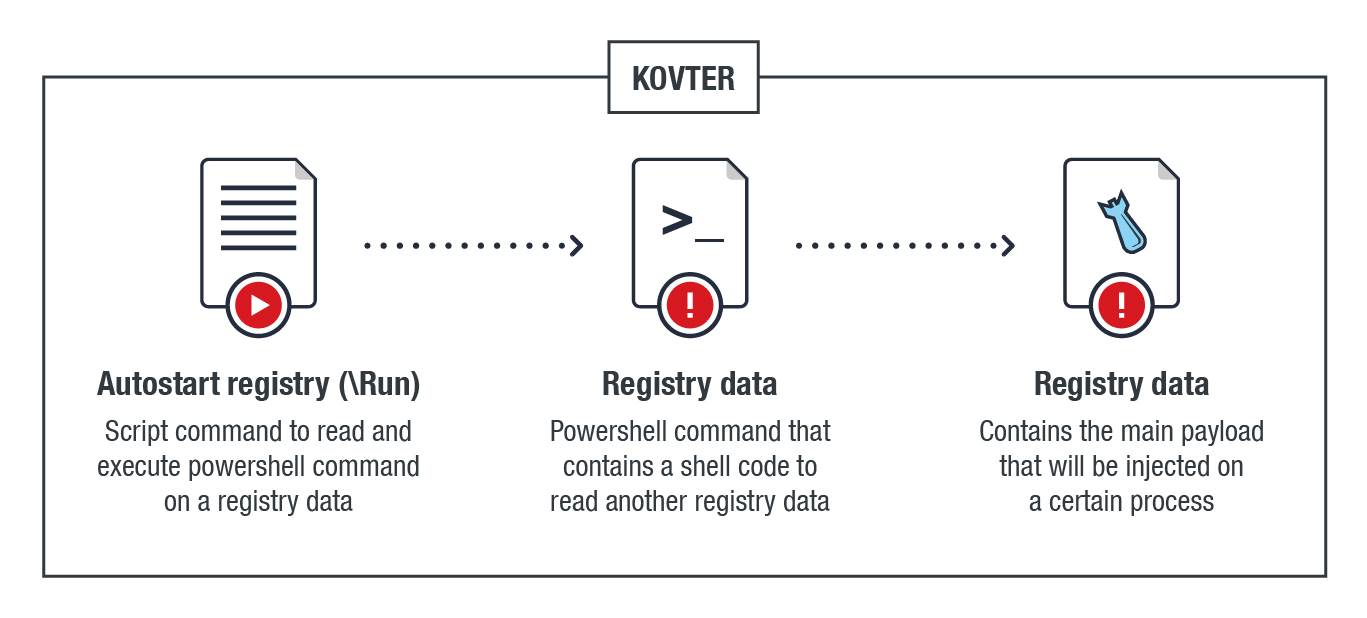

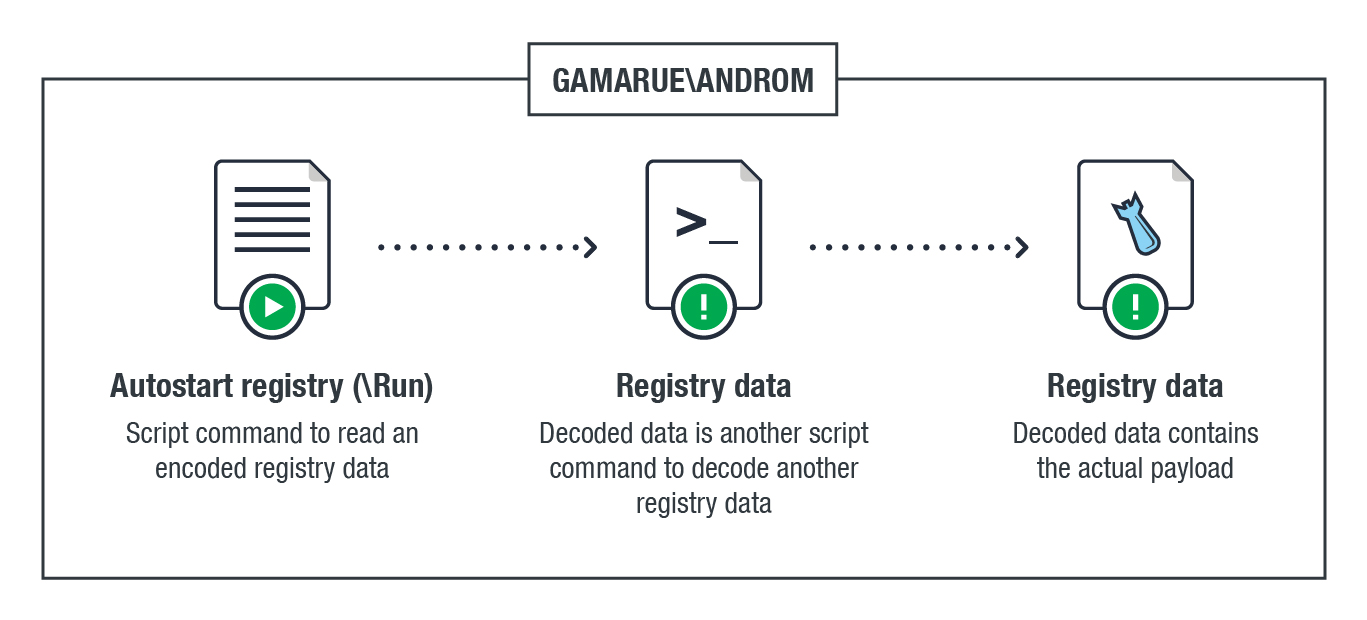

今年二月,趨勢科技發現了一個無檔案式虛擬加密貨幣挖礦惡意程式 (Fileless-DASKUS) 會利用 PowerShell (PS) 工具來感染系統。有別於 2017 年 8 月所發現的 TROJ64_COINMINER.QO,這個挖礦惡意程式並非透過 Windows Management Instrumentation (WMI) 來感染系統。而是像過去看到的 KOVTER 和 ANDROM 這兩個知名的無檔案式惡意程式一樣,利用系統登錄為感染媒介。

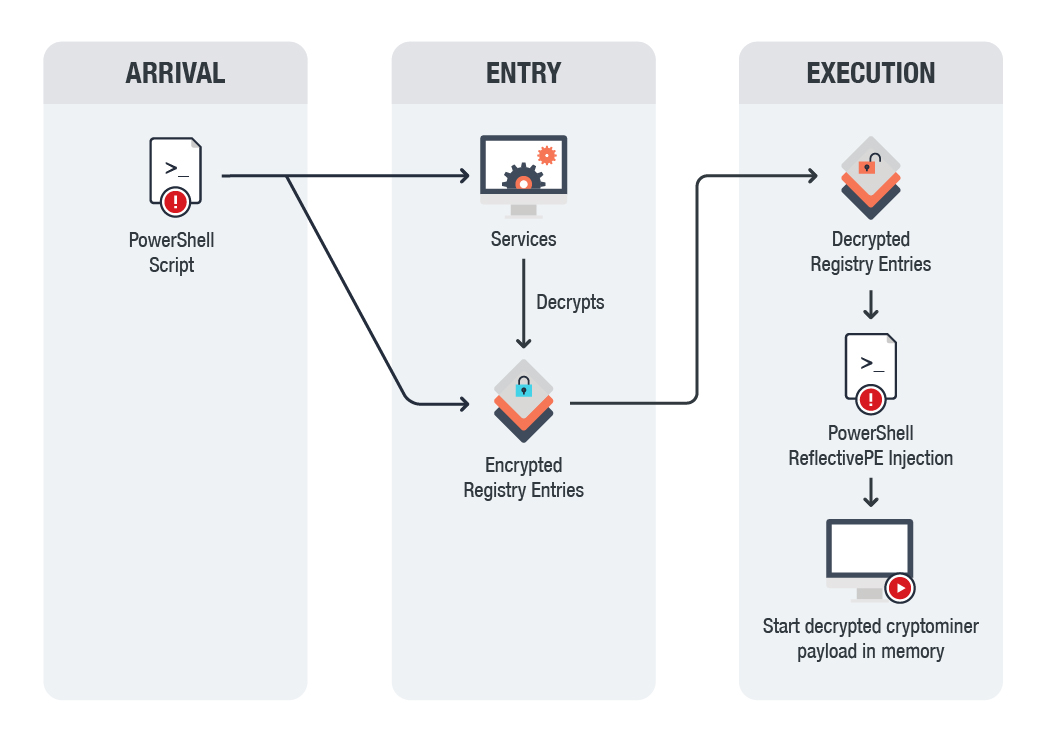

下圖顯示此挖礦惡意程式的感染過程:

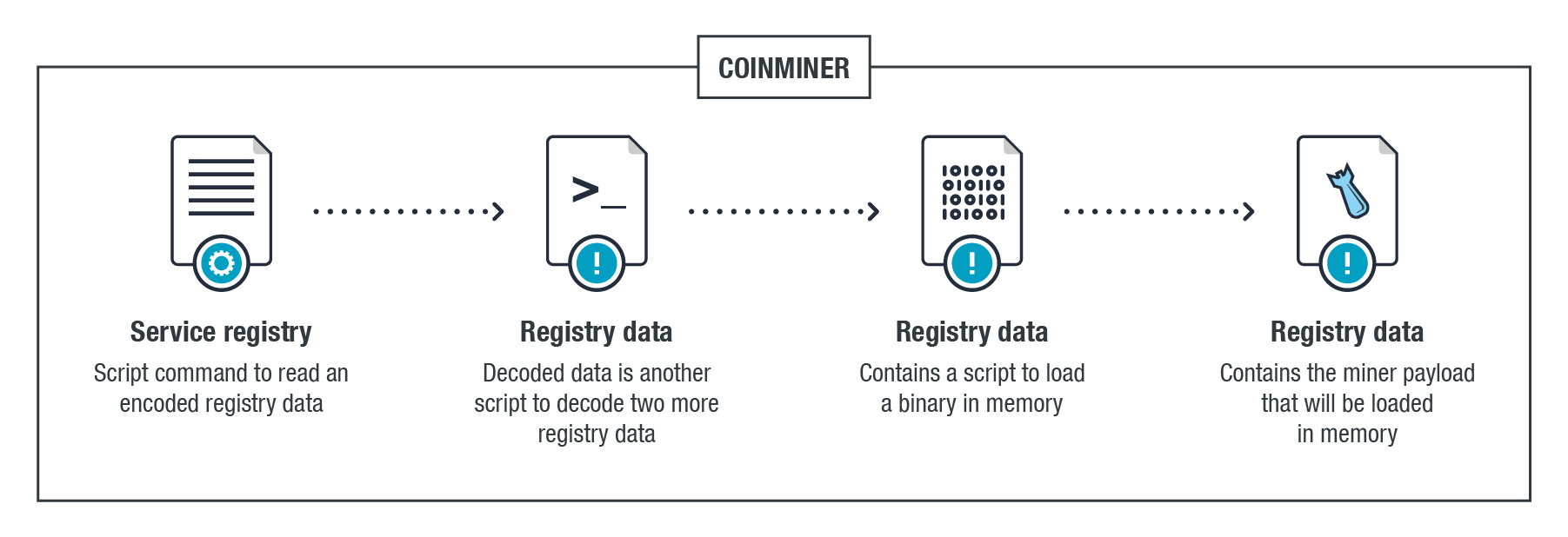

此惡意程式與 KOVTER 及 ANDROM 利用系統登錄的方式比較如以下三圖所示:

此惡意程式經由一個惡意腳本 (Coinminer_MALXMR.DB-PS) 來進入系統,該腳本會在系統登錄當中寫入三個加密後的機碼 (其中也包含其解密程式碼)、一個 PowerShell Reflective PE 載入程式 (用來將程式碼注入執行程序當中),以及最終的惡意程式。

為了執行最終的惡意程式,最初的惡意腳本會在系統當中建立一個服務,該服務用來解開第一個系統登錄機碼的內容,內含其他系統登錄機碼的解密程式碼。接著,再使用解開的 Reflective PE 載入程式將最終的挖礦程式載入記憶體當中。

不過,值得注意的是,這個變種需要搭配一個挖礦程式的設定檔,因此不算完全無檔案。

除了我們二月份發現的惡意程式之外,我們也發現了一個修改過的變種,這個變種就真的完全沒用到檔案。其設定已包含在解密與執行時的指令列參數當中。

這個挖礦程式看來使用的是以前的無檔案式感染技巧,作者似乎希望能從過去找到一種更有效率的惡意程式散播技巧。

無檔案式惡意程式防範之道

儘管無檔案式惡意程式不易偵測,但我們仍建議使用者和企業皆採用防火牆和其他能夠監控對內及對外網路流量的防護產品,來防範無檔案式惡意程式感染端點裝置。

此外,由於這種感染技巧需用到 PowerShell 工具,因此您可參考一下這篇文章來了解如何正確建置這套工具。除非您真的需要用到,否則建議您停用 PowerShell 工具。

原文出處:Fileless Cryptocurrency Mining Malware Uses New Technique, Additional Variant Already Spotted 作者:Miguel Ang、Byron Gelera 及 Michael Villanueva