無檔案式威脅和勒索病毒 Ransomware (勒索軟體/綁架病毒)早已不是新聞,但若這兩種特性結合起來,將變得相當危險。前一陣子趨勢科技發現的 SOREBRECT 勒索病毒 (RANSOM_SOREBRECT.A 和 RANSOM_SOREBRECT.B) 就是最好例子。

▍《延伸閱讀》勒索病毒採 APT 手法再進擊 , 某企業超過一百台伺服器被 SOREBRECT 加密 ▍

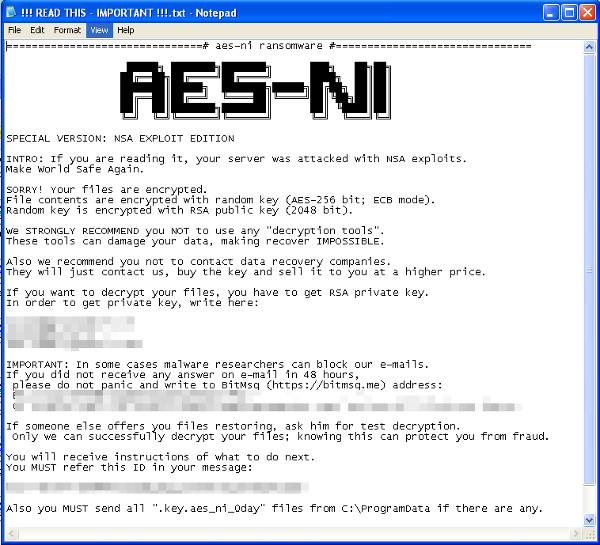

趨勢科技今年第二季初監控全球威脅情勢時首次發現 SOREBRECT 勒索病毒,經過擷取與分析樣本之後,我們發現 SOREBRECT 採用了一種特殊的技巧來執行檔案加密。此外,還有一個值得注意的地方是它使用了 PsExec 這個遠端執行工具。SOREBRECT 顯然是用這工具來執行勒索病毒的程式碼注射功能。

匿蹤是 SOREBRECT 最拿手的把戲

雖然 SOREBRECT 的最終目標依然是將系統上的檔案加密,但匿蹤卻是它最拿手的把戲。由於勒索病毒內建自我摧毀功能,因此可歸類為無檔案式病毒。它會先將自己的加密程式碼注射到某個正常的系統執行程序當中,然後再將自己的主程式終止。此外,SOREBRECT 還會大費周章刪除受害系統上的事件記錄檔 (Event Log) 和其他可供鑑識分析的資訊 (如系統上所執行過的檔案與時間,也就是系統的 appcompat/shimcache 和 prefetch),這樣的作法可避免留下可供分析軟體追蹤的活動痕跡。

我們在網路上首次發現 SOREBRECT 的樣本時,它的數量還算不多,而且大多集中在科威特、黎巴嫩等中東國家。但到了五月初,便開始在加拿大、中國、克羅埃西亞、義大利、日本、墨西哥、俄羅斯、台灣以及美國發現 SOREBRECT 病毒的蹤跡,受害的產業包括製造、科技與電信業。有鑑於勒索病毒的潛在破壞力與獲利能力,SOREBRECT 會出現在其他國家也就不足為奇,甚至滲透到網路犯罪地下網路,成為歹徒兜售的一種服務。

圖 1:SOREBRECT 攻擊過程。

程式碼注入系統執行程序之後就會銷毀檔案,採集病毒樣本成了挑戰

SOREBRECT 在攻擊過程當中運用了一個正常的 Windows 指令列工具叫「PsExec」,此工具可讓系統管理員在本地端執行指令或在遠端系統上執行某個執行檔。歹徒之所以能夠利用 PsExec 在電腦上安裝 SOREBRECT 病毒,顯然系統管理員的帳號密碼已經被歹徒掌握,或者遠端電腦已經被入侵,或者其密碼已遭暴力破解。SOREBRECT 並非第一個利用 PsExec 工具的勒索病毒,例如:SAMSAM、Petya 及其衍生變種 PetrWrap (趨勢科技分別命名為 RANSOM_SAMSAM 和 RANSOM_PETYA) 也會利用 PsExec 在已遭入侵的伺服器或端點上安裝勒索病毒。

然而 SOREBRECT 的作法又更加高明,它會在系統上安裝 PsExec,然後將自己的程式碼注射到 Windows 的系統執行程序 svchost.exe當中,然後再將自己的主程式庫銷毀。這兩種能力的結合非常強大:勒索病毒主程式庫在執行完成之後將自我銷毀,但被注入 Windows 服務執行程序 svchost.exe 當中的程式碼卻能繼續執行檔案加密動作。由於 SOREBRECT 在將程式碼注入系統執行程序之後就會銷毀檔案,因此,採集該病毒的樣本變成了一項挑戰。

歹徒為何使用 PsExec 工具?雖然歹徒可使用遠端桌面通訊協定 (Remote Desktop Protocol,簡稱 RDP) 或 PsExec 在受害電腦上安裝 SOREBRECT 病毒,但真正具威脅的卻是注射程式碼的能力。與 RDP 相比,PsExec 使用起來更為簡便,而且更能搭配 SOREBRECT 的程式碼注射能力。PsExec 工具讓駭客能從遠端直接執行命令,不需像 RDP 那樣必須先建立完整的登入階段或者手動將惡意程式傳送至遠端系統。所以就 SOREBRECT 而言,使用 PsExec 較為合理,因為一旦其主程式執行起來,便可將惡意程式碼注射到 svchost.exe 執行程序當中讓它繼續執行。

除此之外,SOREBRECT 還會利用 wevtutil.exe 程式來刪除系統的事件記錄檔,並利用 vssadmin 程式來刪除系統還原點。而被注射惡意程式碼的 svhost.exe 執行程序會繼續將本地端系統或網路共用資料夾上的檔案加密。SOREBRECT 會使用TOR (洋蔥路由器) 網路來隱藏其幕後操縱 (C&C) 通訊。

網路共用資料夾也可能遭到 SOREBRECT 的毒手

SOREBRECT 還會將區域網路上其他電腦的檔案加密。它會掃瞄網路上共用的資料夾或周邊裝置 (如印表機),一旦找到,就會試圖連上共用資料夾。此時資料夾若設定成開放,病毒就能連線成功,例如那些任何人都能讀寫的資料夾。此時,共用資料夾中的檔案就會遭殃。

六個 IT 人員落實系統與網路資安最佳實務原則

有鑑於 SOREBRECT 對企業伺服器和端點所可能造成的嚴重損害,IT 系統管理員和資安人員可採取以下勒索病毒防範最佳實務原則:

- 限制使用者的寫入權限。讓使用者擁有完整存取權限,正是網路共用資料夾容易遭到勒索病毒攻擊的重要原因之一。只要限制使用者的存取權限,不讓使用者寫入資料夾,就能避免勒索病毒將整個網路上的檔案加密。因此,重新檢視網域中每一位使用者的存取權限是不錯的第一步,包括評估 Active Directory 上每一位使用者的帳號和群組,並僅提供絕對必要的存取權限。此外,也建議您妥善設定網路共用資料夾與檔案的安全性 (例如,別讓任何人都能隨意存取)。

- 管制 PsExec 的使用。PsExec 可以讓企業網路管理員彈性地管理遠端電腦。但正如其作者所言,該工具如果落入網路犯罪分子手中,很可能會讓駭客利用預先取得的系統管理員帳號密碼在內部網路四處遊走。駭客可安裝和散布各種威脅,而勒索病毒正是其中之一。因此,限制與管制一些工具和服務的使用 (如 PsExec) 並且僅允許真正需要用到的系統管理員來執行這類程式,將有助於防範那些使用 PsExec 的威脅。

- 備份檔案。網路犯罪集團會利用人們害怕失去重要檔案和個人資料的心理來逼迫受害者支付贖金。企業和一般使用者只要做好檔案備份,就能讓歹徒無計可施:至少三份備份、分別存放在兩種裝置、一份放在異地或安全的地點保管。

- 隨時保持系統與網路更新。務必讓作業系統、軟體及其他應用程式隨時保持更新,如此可以避免出現可讓惡意程式入侵系統或網路的漏洞,例如:WannaCry、UIWIX 和 Adylkuzz 都是利用系統漏洞散布的勒索病毒。當沒有修補更新可套用時,也可考慮採用虛擬修補。

- 培養具備網路資安意識的員工。使用者教育和意識的提升,對人人都有所幫助。勒索病毒也和其他惡意程式一樣,通常都是經由電子郵件以及惡意下載或惡意網域而感染。企業應該定期舉辦教育訓練來讓員工確實了解企業的資安政策、程序與最佳實務原則。

- 部署多層式資安機制。隨著勒索病毒的發展越來越成熟,未來肯定將朝多元化的攻擊手法與攻擊目標發展。勒索病毒並無單一解決之道,這也正是企業為何需要一套縱深防禦的資安策略,並採取主動的多層式資安機制。資料分類與網路分割可有助於降低暴險。此外,進階的沙盒模擬分析可將不明或可疑檔案隔離以進行分析,而應用程式控管與行為監控則可防止可疑檔案執行,並且避免系統遭到非經允許的變更。

相關雜湊碼:

RANSOM_SOREBRECT.A (SHA256):

- 4854A0CA663588178B56754CD50626B2E8A121F66A463E1C030836E9BD5B95F8

- AC4184EEC32795E1CBF2EFC5F4E30D0CBE0B7F982BC2060C180BE432994DCEFF

- 05CEFE71615F77D9A386BF6F48AD17ACA2BAE433C95A6F2443184462832A3E90

RANSOM_SOREBRECT.A (SHA-1):

- 36fa4c4a7bd25f086394b06fe50e41410f78dbb3

- 9f327c5168b07cec34e1b89aba5f45b78f20e753

RANSOM_SOREBRECT.B (SHA256):

- 4142ff4667f5b9986888bdcb2a727db6a767f78fe1d5d4ae3346365a1d70eb76

原文出處:Analyzing the Fileless, Code-injecting SOREBRECT Ransomware 作者:Buddy Tancio (威脅分析師)

| 電子郵件和閘道防護

趨勢科技Cloud App Security、趨勢科技Deep Discovery™ Email Inspector和InterScan™ Web Security 可以防禦常被用來散播勒索病毒的管道,如電子郵件和網頁。

|

端點防護

趨勢科技Smart Protection Suites 在端點層級偵測和阻止與勒索病毒相關的可疑行為和漏洞攻擊。

|

| 網路保護

趨勢科技Deep Discovery Inspector偵測與勒索病毒進入網路相關的惡意流量、連線和其他活動。

|

伺服器防護

趨勢科技Deep Security可以偵測和阻止可疑網路活動和保護伺服器和應用程式免於漏洞攻擊。

|

| 保護中小型企業

Worry-Free Pro透過Hosted Email Security來提供雲端電子郵件閘道防護,偵測和封鎖勒索病毒。

|

保護家庭用戶

趨勢科技PC-cillin雲端版可以封鎖勒索病毒威脅相關的惡意網站、電子郵件與檔案來提供強大的防護。

|