帶著爸媽去旅行,是一個Difeny來說非常大的夢想,記得上回帶著爸媽還有叔嬸阿姨去東京,是個非常美麗的回憶,一直鼓吹著爸爸媽媽哪時候還要一起出去玩!雖然每次老媽都會說:「出去玩很花錢、出去玩很累。」但是一家人一起創造的回憶,是再多錢都買不到的人生美麗!平常時間爸媽自己住在高雄,而我跟老弟住在台北,平時總是電話噓寒問暖,不過對於辛勞一輩子的爸媽,有時真的不如能在身邊時時陪伴、幫忙解決問題來的有幫助!

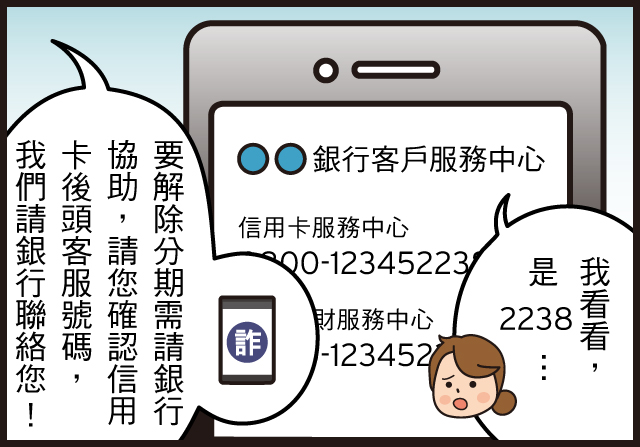

臉書、Line開始盛行的這幾年,爸媽的工作上、生活日常大小事情上,多了好多要學習的事情,包括他們正在使用來工作聯繫的工具,都從電話直接轉變成了3C,要使用電腦、要使用手機拍照、還要傳送檔案,現在還多了要跟自己的老人好友們分享自己的臉書,看在為人子女的眼中,我們是欣喜,卻也有緊張啊!

就在去年有一天,老爸打了電話來,說換了手機之後,帳號無法登入,還要電話認證、Email認證之類的問題,老爸很急,因為他很緊張自己做不好,我居然一直聽到他對自己失望的聲音,聽在電話這一邊的我,一直告訴他不要急、我們一步一步來!那天我在FB上寫下了這一段話,到現在仍然記憶猶新!

電腦3C對很多人來說,是很好用的工具、是必得要跟上時代潮流的事情!但是手機的功能日新月異,智慧型手機、電腦使用有的可以觸控、有的不能觸控、我們經常回高雄的時候,就沒問題地可以面對面教導老爸老媽、解決這些工作或者聯繫上的大小事情,但是偏偏我們住在台北,有些事情真的沒辦法時時刻刻地回應或者協助處理,有時候心裡也很矛盾啊!

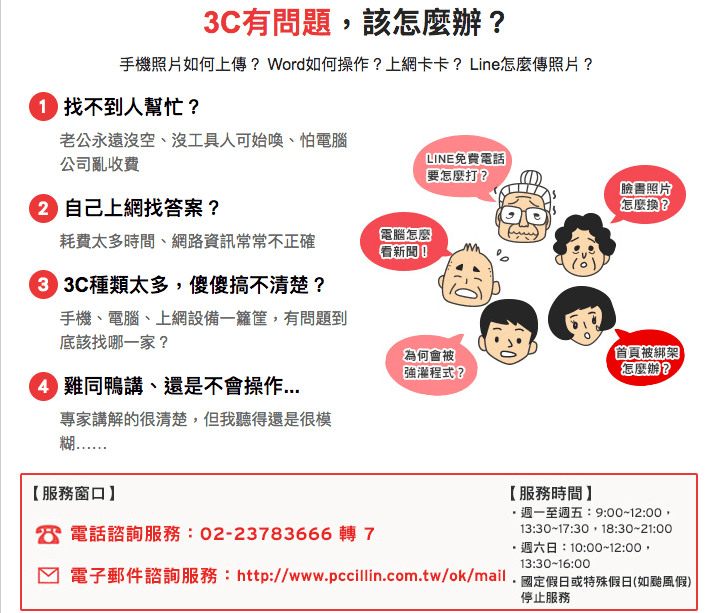

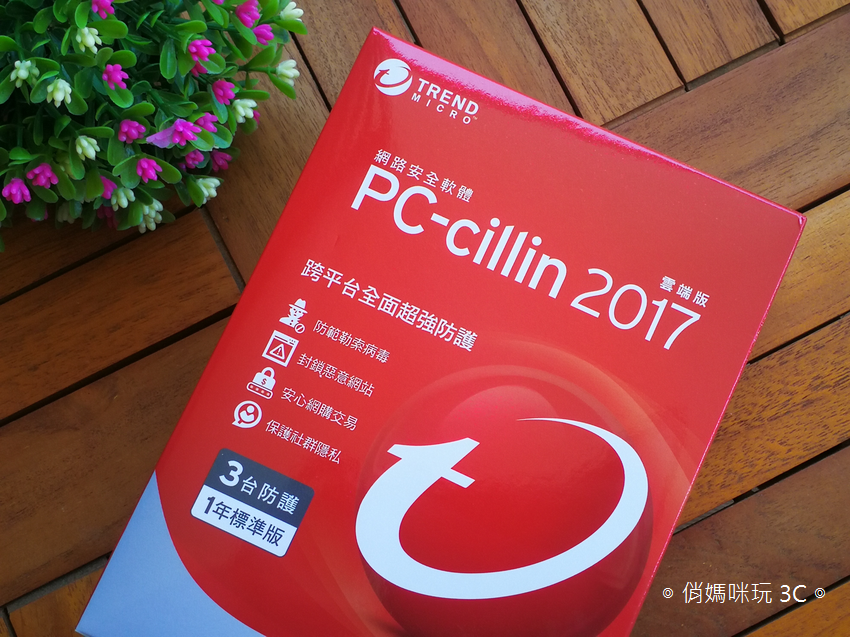

趨勢科技看到了這個問題,也聽見長輩與出門在外打拼或者像Difeny一樣不斷外出旅行、不常在家的孩子們,甚至你是3C絕緣體,一碰什麼就當機、搞不清楚自己到底做了什麼,電腦手機就大亂了,這時候只要這一套一年可以問到飽、隨時可以打電話!不用擔心人家是不是在忙、不用擔心孩子有沒有空、也不用擔心朋友是不是會覺得你很煩!

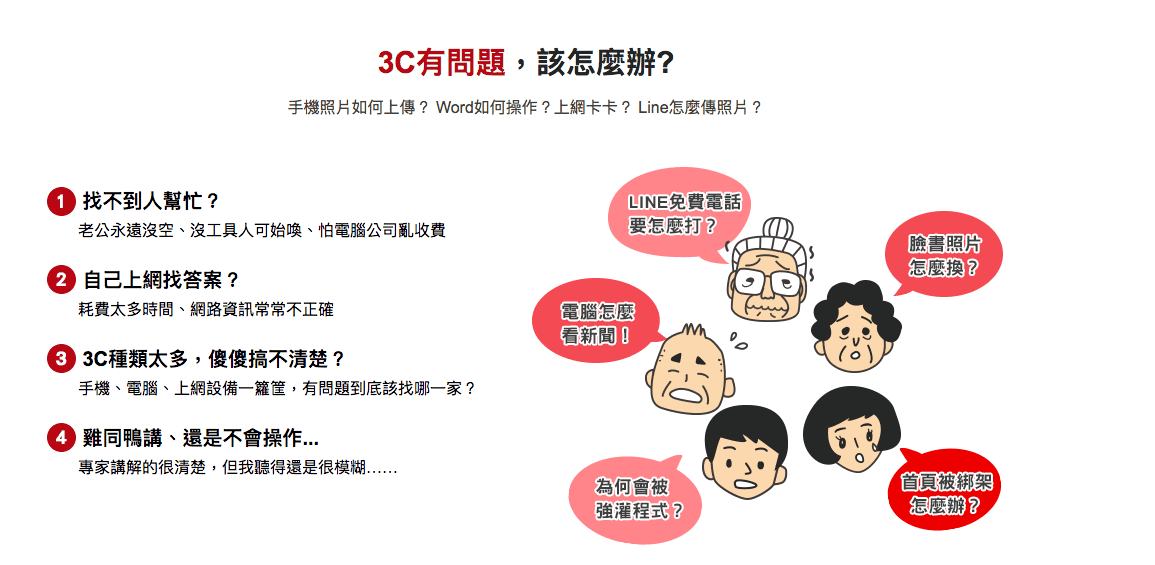

這些大小問題,像是Line要怎麼打電話?到底要不要錢?臉書功能為什麼又變了?我的首頁被綁架了怎麼辦?電腦要看新聞怎麼做?我要打Excel文件怎麼設定,等等諸如此類的大小3C問題,都可以問!就是讓你問到飽!

像是經常我們回高雄,爸媽就累積很多問題要來問,其實我很喜歡這樣的互動,以前是爸媽教我們生活大小事、人生大道理,現在是我們陪老爸一起用Line、用臉書,像是豆哥最近剛理光頭,我們就是直接傳照片給爸媽看!還有上個月我們出了車禍,爸媽也是在臉書上看到趕緊打電話來詢問!這些3C,其實把我們的生活給拉近了,只是,他們的3C即時問題,有時候我們也不能馬上理解與解決,有時候他們聽不懂整個也是超沮喪、有些為人子女脾氣也就上來了!

趨勢科技的旗艦服務,就是用專業來解決這些問題,減少親子的糾紛,甚至讓老人家可以有個溝通聊學習3C的對象,平常我們也忙碌,不能即時處理的時候,就讓趨勢來幫忙囉!

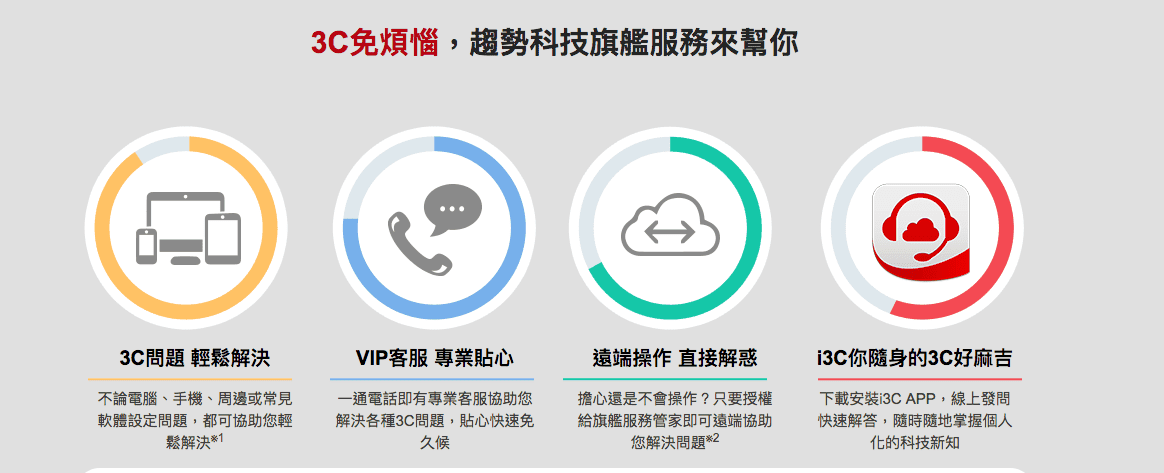

可別小看趨勢科技這旗艦服務喔!他們可都是經過專業的客服訓練,可以解決各種3C問題,就算不會操作,也可以遠端操作,直接解決呢!還有i3C APP可以線上發問,隨時隨地都可以有個3C隨身秘書!這個如果在老人界,應該走路很有風,爸媽的朋友應該也會覺得孩子們也太孝順了,居然會想到爸媽有這樣的需求。

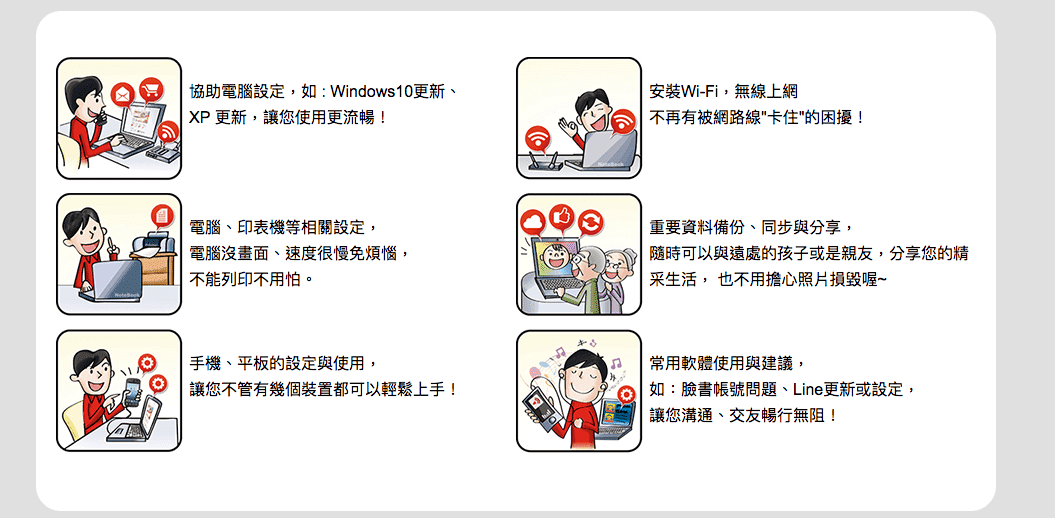

服務的內容,只要你想的到跟3C有關,手機設定、平板使用、電腦、雲端、印表機、軟體、安裝WIFI、電腦中毒、臉書、LINE、甚至是APP的使用等等,應有盡有,隨時都可以問、也什麼都可以問!像是換手機的時候,Line要怎麼移轉?電腦卡住了怎麼辦?臉書找不到換首頁照片的地方?!

使用方法:

趨勢科技的旗艦服務,使用方式很簡單,購買產品–>註冊序號–>打電話諮詢。就這麼簡單唷!

註冊網頁也很方便簡單,連老人都會使用,直接輸入就可以囉!

接著就把你的問題,直接撥打電話進去就對了!時間跟服務電話如上,趨勢科技旗艦服務,就像是你的3C好麻吉,像是身邊什麼都懂的3C好朋友一樣,隨時都在你身邊,不用擔心電腦手機出狀況,不管人在家或在外面,只要一通電話,就幫你解決3C問題囉!

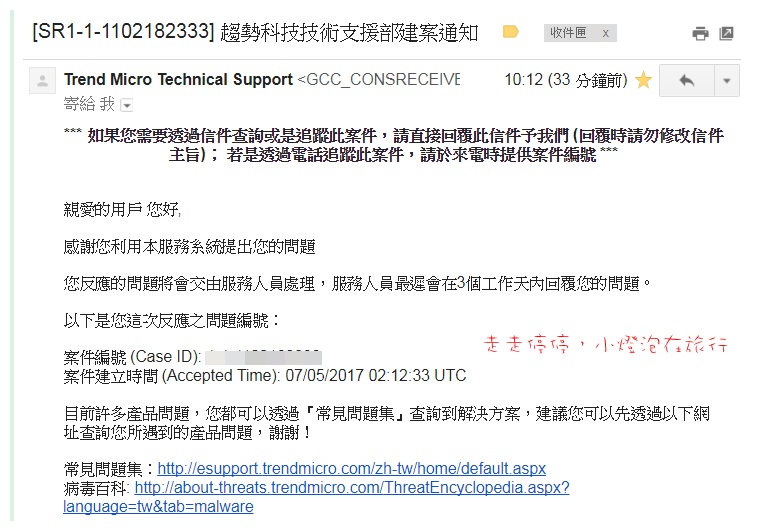

在給老爸老媽使用之前,我自己也打電話進去詢問一下上回爸爸遇到的問題,工作人員實在非常貼心,先是確認了我的認證序號、個人資料之後,服務人員非常親切的詢問了我的問題!其實很多人都會這樣,遇上電腦、手機的問題,就會覺得自己實在很笨,很怕自己的問題很蠢!不過有了這樣旗艦服務,就不怕被人家說笨,要打幾次、要問幾通都可以!

因為我的問題是Andorid系統換IOS系統的LINE要如何備份移轉,服務人員告訴我因為格式不同,只能以純文字格式來作備份!解釋的非常詳細,還為了怕我聽不懂,直接再寄一份mail給我,讓我照步驟慢慢做!也太貼心了吧!馬上就打電話跟老爸老媽說,買一份給老爸老媽,就不用擔心他們解決不了電腦手機的問題,連我自己都可以打去問問題,跟著爸媽一起學習唷!

❤️ 趨勢科技旗艦服務 官方網站