趨勢科技的研究人員發現一個新變種SLocker會在Android上模仿WannaCry(想哭)加密勒索病毒介面。這被偵測為ANDROIDOS_SLOCKER.OPSCB的新SLocker行動勒索病毒的特點是會利用中國社群網路QQ的功能,還會持續鎖住螢幕。

SLocker是在7月被首度偵測和分析的Android檔案加密勒索病毒,會模仿WannaCry的介面。隨然中國警方已經逮捕遭指控的勒索病毒作者,但其他的 SLocker 操作者顯然仍未受影響,持續發佈新變種。

偽裝遊戲作弊工具,討論熱門手遊的QQ聊天群組成毒窟

受害者大多是從討論熱門手遊“王者榮耀”的QQ聊天群組感染這行動勒索病毒,這也是之前版本的傳染媒介。它會偽裝成遊戲作弊工具,使用名稱“錢來了”或“王者榮耀修改器”來作偽裝。這遊戲在中國非常受歡迎,有兩億的註冊使用者。

病毒樣本被封裝成“com.android.admin.hongyan”(hongyan就是“紅顏”)和“com.android.admin.huanmie”(huanmie就是“幻滅”)。這兩個詞常被用在中國小說中,在青少年中很普及。

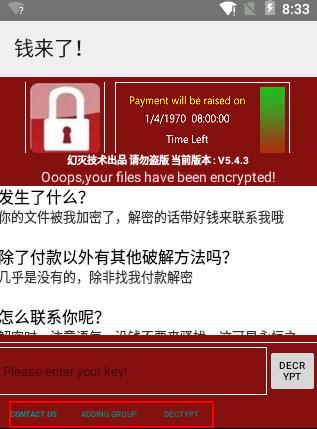

SLocker 中文簡體字勒索訊息自問自答寫著:

- 發生了什麼?

》你的文件被我加密了,解密的話帯好錢來聯繫我喔! - 除了付款有其破解方法嗎?

》幾乎是沒有的,除非找我付款解密

先前的版本,還很狂妄地說:沒有我們的解密服務,就算老天爺來了也不能恢復這些文檔…

還要受害者注意語氣,沒錢不要來騷擾

新變種的附加功能: 將受害者導向一個討論製作勒索病毒賺錢的QQ論壇

除了圖形介面(也有些設計變動)和可以在假工具執行時變更手機桌布外,這個新變種SLocker和之前版本並沒有其他相似之處。跟ANDROIDOS_SLOCKER.OPST不同,新變種使用Android整合開發環境(AIDE),這是可以直接在Android上開發Android應用程式的軟體。要注意的是,使用AIDE可以讓勒索病毒操作者更加容易製作Android軟體(APK),這樣的便利性會吸引新手來開發自己的病毒變種。 繼續閱讀

勒索病毒 Ransomware

勒索病毒 Ransomware