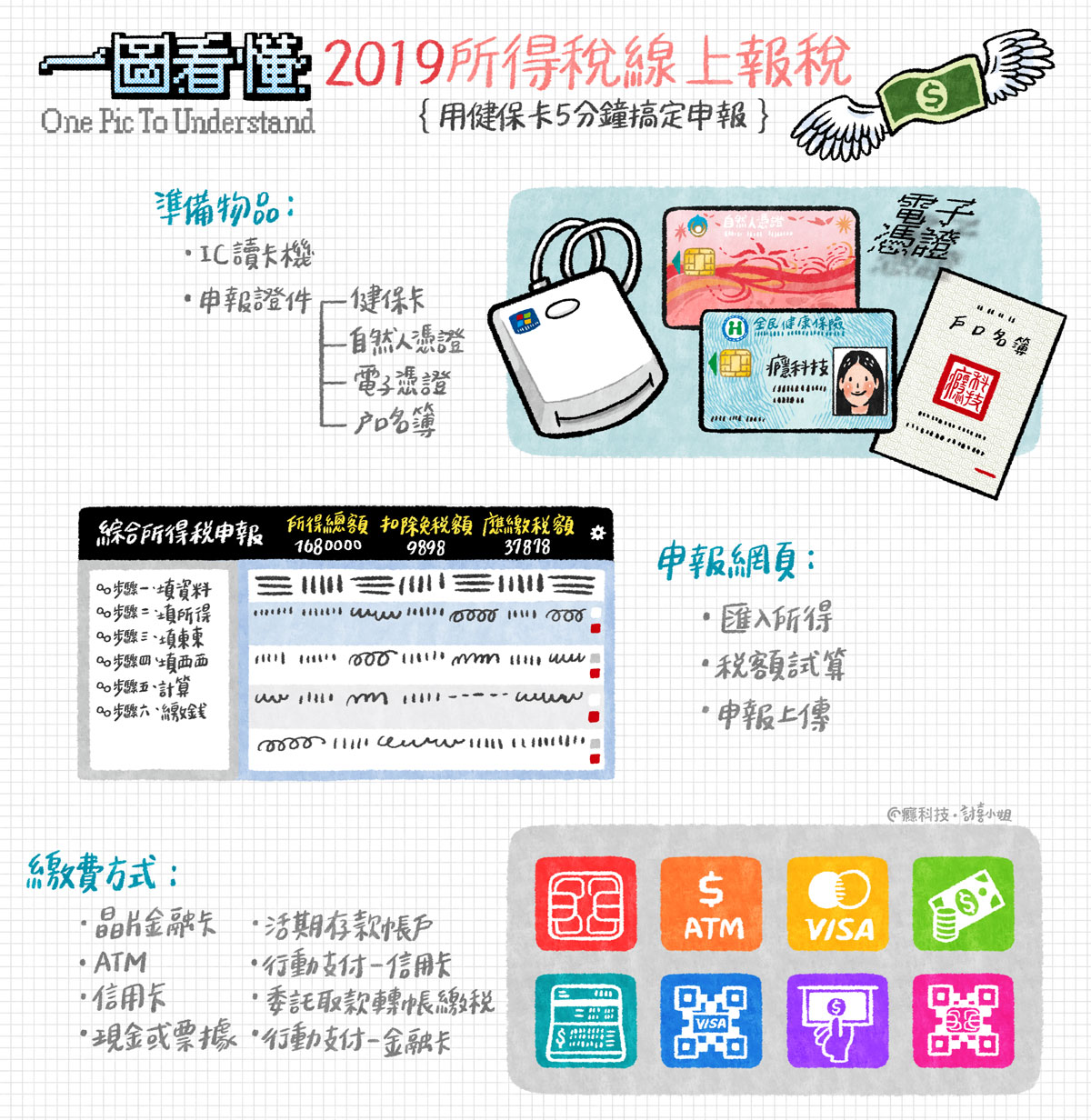

網路報稅要準備什麼?所得稅要怎麼申報?綜合所得稅有哪些繳款方式?這篇要告訴你所有答案。現在所得稅申報除了古早時代的紙本申報外,還可使用離線申報,或是用Web版網頁搭配Windows或Mac電腦上傳申報。只需要準備一台晶片讀卡機,還有你的自然人憑證或是健保卡,匯入所得資料就能快速申報。

▲事前你需要準備晶片讀卡機與其中1種憑證,接著匯入資料就能快速申報。

繼續閱讀

本周資安新聞週報重點摘要,本文分享上週資安新聞及事件。你將會看到新聞的簡短摘要及原文連結來閱讀更詳細的見解。

資安趨勢部落格一周精選

一周精選媒體資安新聞

YouTube前工程師揭露秘辛:我們在十年前謀殺了IE 6 iThome

「蘋果支援」客服電話藏詐騙 密碼、iCloud資訊全被盜 ETtoday新聞雲

當心!網路病毒新變種 能入侵醫院竄改患者病歷導致醫生誤判 匯流新聞網

盜幣、搶錢、威脅…這個北韓駭客組織一年賺走6億美元 knowing

Alphine Linux Docker映像檔,爆出根帳號無密碼登入漏洞 iThome

信用卡側錄駭客已對北美 201 家校園商店進行了攻擊 雅虎奇摩

製造業步調慢 65%用過時OS Run! PC

微軟中槍,GitHub 數百程式碼被駭客移除用於勒索 科技新報網

為什麼改年號「令和」,竟然成了日本程式設計師的魔咒? 科技新報網

國際警方聯手破獲全球第二大暗網市集 iThome

繼續閱讀技術支援詐騙(TSS)偽裝成來自可信賴公司(如Microsoft或你的電信業者)的技術支援人員。他們試圖騙你相信自己的電腦有問題,這樣就會同意付錢(和信用卡詳細資料)來「修理」,或讓他們遠端連到你的電腦 – 讓他們可以偷偷地安裝資料竊取惡意軟體。

趨勢科技發現一波新的技術支援詐騙(TSS)攻擊,它利用了iframe加上基本的彈跳認證視窗來凍結使用者的瀏覽器。因為這是種尚未被人熟悉的新技術,因為很可能可以躲避掉偵測。與許多技術支援詐騙一樣,它會偽裝成正常或知名服務商來誘騙受害者。此波攻擊所利用的品牌是微軟。

它的網址會秀出偽裝成微軟技術支援的網頁。但它隱藏了幾個不同功能。進入這些網址會開啟兩個彈跳視窗:一個要求使用者身份認證,另一個只會催促使用者請求技術支援。在此時,使用者已經在不知不覺中進入了無限循環。

點擊身份認證彈跳視窗的「取消」按鈕只會返回網址。彈跳視窗的「關閉」和「確認」按鈕並不起作用或執行任何動作,似乎只是為了使其看起來正常。

圖1. 此波攻擊所使用的假微軟支援網頁

繼續閱讀變臉詐騙攻擊或稱為商務電子郵件入侵 (Business Email Compromise,簡稱BEC)持續危害了許多組織。根據美國聯邦調查局的報告,僅在2018一年就讓企業損失了12億美元。而BEC詐騙也正在從傳統企業受害者擴展到了非營利組織與宗教團體,最新的一起案例就跟教會有關。

變臉詐騙攻擊或稱為商務電子郵件入侵 (Business Email Compromise,簡稱BEC)持續危害了許多組織。根據美國聯邦調查局的報告,僅在2018一年就讓企業損失了12億美元。而BEC詐騙也正在從傳統企業受害者擴展到了非營利組織與宗教團體,最新的一起案例就跟教會有關。

在4月17日,俄亥俄州布倫瑞克的聖安布羅斯天主教會發現自己成為BEC詐騙的受害者。他們接到承包商Marous Brothers工程公司因為修建計畫未付款帳單的聯繫後發現。這些帳單總額為175萬美元 – 與 BEC 詐騙取走的金額相同。

繼續閱讀