物聯網(IoT ,Internet of Thing)目前已一躍成為全球在面對新冠狀病毒(COVID-19)疫情困境時的救星。由於 IoT 在許多生活方面都能減少人跟人的接觸,所以在人們必須遠距上班並且保持社交距離的情況下,IoT 似乎成了一個完美的解決方案。不過,企業機構之所以能順利大規模部署 IoT,還要拜 雲端運算之賜。

IoT 與雲端運算的整合,例如各種支援 IoT 的雲端服務 (統稱 IoT 雲端),正為產業的運作方式開闢了一片新的疆土。也因此,IoT 及雲端各自存在的資安風險,以及兩者匯流之後的效應,實在不容小覷。

雲端運算在物聯網 (IoT) 中所扮演的角色

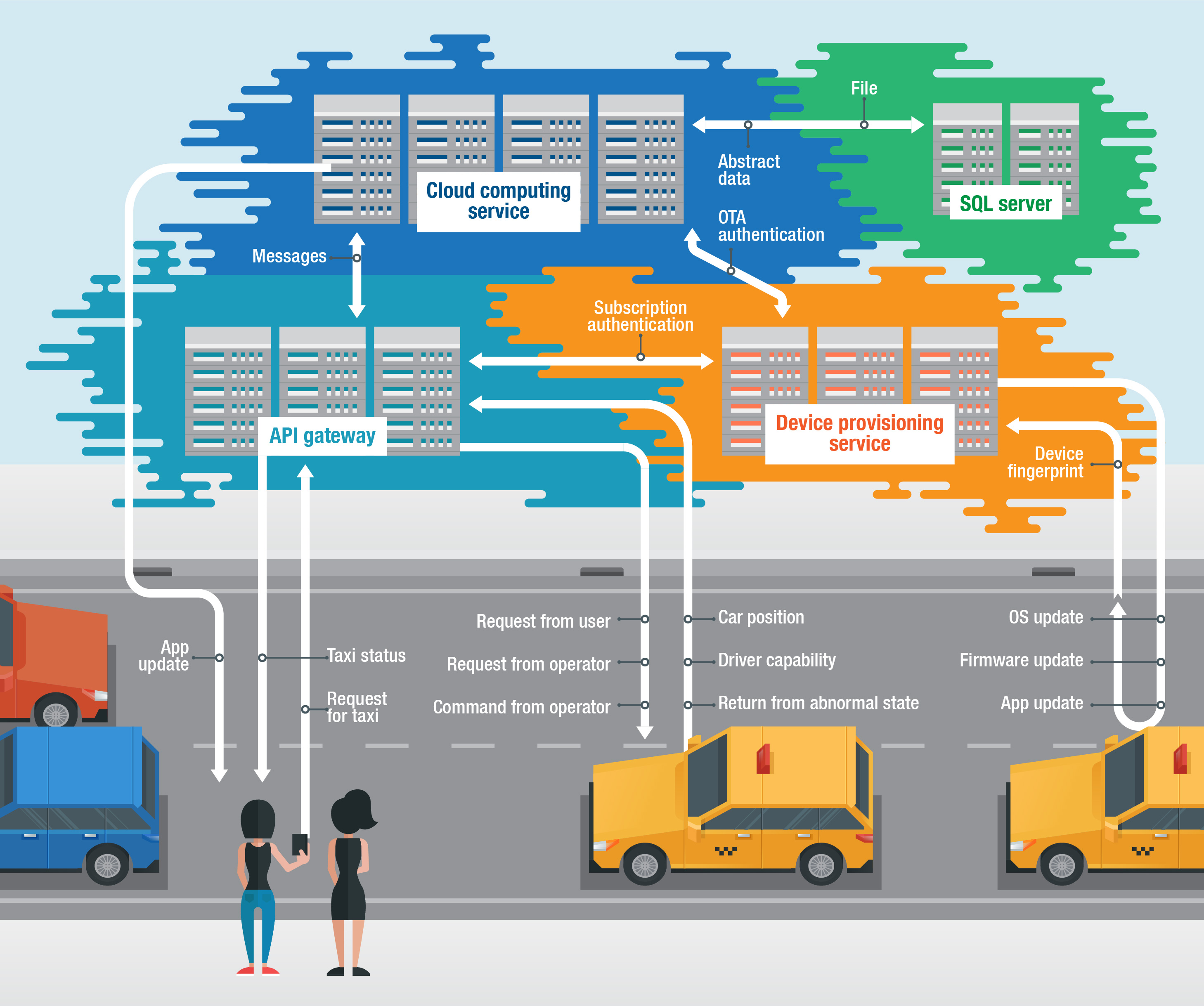

在探討 IoT/雲端匯流之前,我們先來了解 IoT 與雲端運算在這當中各自扮演的角色。IoT 本身是由各種不同產業與環境所需的各類裝置組成,而雲端運算則是透過網際網路 (也就是雲端) 來儲存及存取資料、應用程式與服務,而非存放在實體伺服器或大型主機上。

雲端能協助 IoT 環境破除各種限制,例如運算效能及儲存容量的限制,至於 IoT 則能讓雲端與真實世界的實體裝置連接。可參考下方圖1雲端式 IoT 架構的示意圖。

以下是 IoT/雲端匯流的一些優點:

- 遠端營運與互通能力:IoT 裝置一般都缺乏互通能力,但若與雲端結合,雲端原生的互通能力就能讓工程師和裝置管理員對現場部署的 IoT 裝置執行各種遠距作業 (例如蒐集裝置的數據資訊、進行維護、設定組態),這在當前受疫情影響的局勢下非常重要。

- 無限的資料儲存容量:IoT 蘊含著大量來自各種感測器的非結構化資料,而雲端蘊含著幾乎無限的儲存容量。當兩者合而為一,就開啟了一個更寬廣的空間讓資料能夠彙整與分析。

- 無限的運算效能:IoT 裝置與應用程式本身的運算效能有限,通常只足以勝任某些特定功能,至於資料的處理則必須送到另一個節點上執行。若 IoT 能與雲端整合,將因而獲得幾乎無限的運算效能,包括利用人工智慧 (AI) 與機器學習(Machine learning,ML)來執行數據分析以作為決策及改善的參考。

- 更多的安全措施:雲端能提供功能來解決 IoT 的一些資安問題,例如改善認證機制與裝置身分驗證。

資安挑戰

雖然雲端確實能提供一些解決 IoT 資安問題的方案,但並不是將兩者結合就能消除它們原本所面臨的一些威脅。在某些情況,IoT/雲端的匯流反而加重了這些資安風險的急迫性,因為 IoT 的弱點到了雲端環境之後反而讓問題更加複雜,反之亦然。

以下是一些企業在打造安全的 IoT 雲端環境時可能遭遇的一些挑戰:

- 關鍵基礎架構入口集中化的風險。IoT 與雲端的整合將大幅縮小其受攻擊面,因為所有進、出的流量都必須經過雲端的 API 閘道,所以有必要採取一套高階防火牆來保護流經此閘道的資料。但這又突顯出一個陳年的資安問題,也就是單靠防火牆是否足以抵擋駭客入侵?雖然單一入口有助於縮小受攻擊面,但駭客也因此只需鎖定單點來進行攻擊。萬一駭客逮到了適當的機會,這個入口很可能就變成了駭客入侵基礎架構的「大道」。

- 邊緣裝置與雲端之間未受保護的通訊與資料流量:萬一端點或雲端的資安功能 (如認證與加密) 不夠完善,很可能會導致存取控管方面的問題,並使得兩者傳輸的資料遭到篡改。

- 隱私權與認證問題:企業必須思考 IoT 裝置和感測器蒐集敏感資料的方式,對一個雲端式環境來說,將資料傳送至一個互通性很高的空間 (而且如果是公有雲的話),很可能被其他使用者及用戶端看到。企業必須向雲端廠商詢問自己的資料到底被儲存在哪裡,尤其當企業位於法規嚴格的地區。

- IoT 建置不當:一個 IoT 環境該做好的一些資安措施 (如:變更預設密碼、實施網路分割、確保裝置實體安全) 若未能嚴格落實,當 IoT 與雲端整合時,其資安弱點將擴散至雲端。例如:當 IoT 元件要存取雲端時需要一個金鑰才能通過 API 閘道,所以在建置 IoT 時,端點裝置不能以明碼方式儲存這個金鑰以及管制雲端存取的共用存取簽章 (Shared Access Signature,簡稱 SAS),而且不能沒有效期。

- 雲端組態設定錯誤與其他漏洞:雲端環境最常見的一項資安問題就是組態設定錯誤。組態設定錯誤將造成破口讓駭客有機會入侵並竊取資料。像這樣的資安漏洞到了雲端化 IoT 環境就可能導致嚴重的後果。

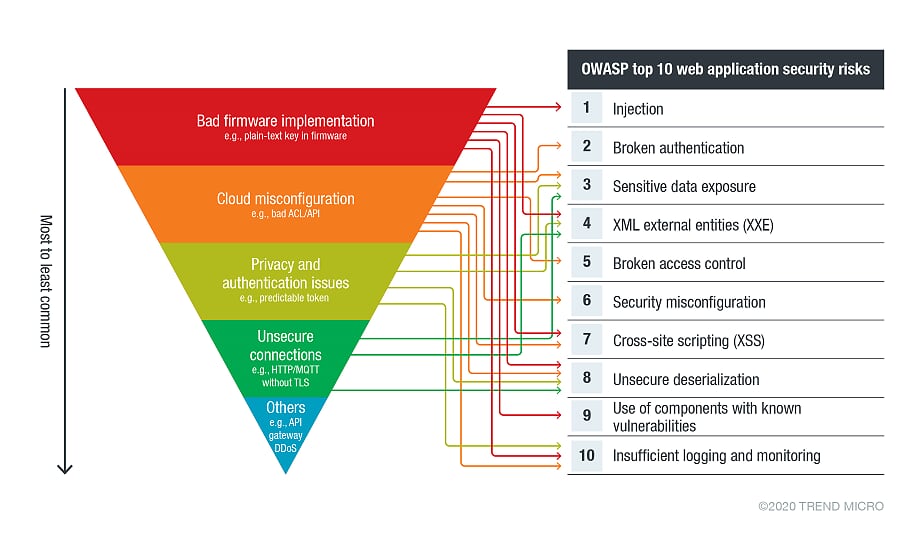

圖 2 列出上述資安挑戰並且對應至開放網站應用程式安全計畫 (Open Web Application Security Project,簡稱 OWASP) 所提出的網站應用程式 10 大資安風險。

這些問題當中,有許多在歐洲網路與資訊安全機構 (European Network and Information Security Agency,簡稱 ENISA) 所發布的一份 報告當中都有詳細的探討。此外,我們也曾經針對雲端式 IoT 解決方案探討過 IoT/雲端環境的優缺點,並點出一些其他攻擊途徑。

確保 IoT/雲端匯流的安全

儘管有上述的資安挑戰,只要妥善地確保 IoT/雲端的建置安全,就能將這兩項技術的整合風險降至最低。此外,企業可以再套用一些其他技術並採取一些步驟來確保雲端到 IoT 端點裝置的整個生態環境安全無虞。

以下提供幾項建議讓企業在保護 IoT/雲端匯流安全時做為參考:

- 在流程前期導入資料流量監控與防護。IoT 端點到雲端之間的資料流量必須一開始就受到防護。企業必須在邊緣裝置建置監控與過濾工具,以便在資料流程的前期就開始加以監控。如此就有充分的機會來偵測可疑活動、發掘異常狀況、確保所有連網裝置全面列管。

- 採用雲端式解決方案來讓資安更貼近邊緣裝置。企業應妥善保護邊緣裝置以防範來自現實世界與網路世界的雙重威脅。由於邊緣裝置的運算效能有限,企業可採用雲端式解決方案來提供額外的安全防護與功能。為此,目前出現了一種所謂的霧運算 (Fog Computing),一種介於邊緣與雲端之間的基礎架構,目的是要讓某些雲端資源更貼近邊緣裝置。

- 定期執行漏洞檢查。藉由定期的漏洞測試來偵測錯誤,企業可選擇對整個環境或者只針對特定元件進行漏洞檢查,只要有定期檢查皆可。

- 確保持續更新與修補。更新與修補是防止 IoT 漏洞遭到攻擊的重要關鍵。所幸,企業可利用雲端來有效率又安全地派送軟體更新。

- IoT 裝置本身以及連結的雲端服務都應使用安全的密碼。密碼強度不足依舊是資料外洩事件發生的一項主因,由於目前密碼仍是驗證的主流方法,因此企業應制定嚴格的密碼政策。畢竟,如果密碼強度不足、容易被猜到,不論是 IoT 裝置或雲端服務都無法倖免於駭客入侵。

- 制定一套明確、有效、詳細的存取控管方案。企業必須制定一套完善的存取控管方案,完整涵蓋從雲端到邊緣裝置的整個環境。方案中必須列出所有的使用者、群組或角色,然後擬定詳細的認證與授權政策並套用至整個 IoT/雲端環境。此外也應採取最低授權原則,讓使用者僅擁有其工作上所需的最低存取權限。

- 採取程式碼或應用程式安全最佳實務原則。不論程式碼或應用程式在 IoT/雲端環境都扮演著重要的角色,是企業簡化控管與遠端作業的一種手段。因此企業在這方面應特別注意,並採取一些相關的最佳實務原則,例如:靜態及動態應用程式分析。

- 承擔共同分擔的資安責任。企業不應假設存放在雲端上的資料會自動獲得防護,應該注意雲端服務供應商對於雲端共同分擔的資安責任如何劃分,了解哪些是企業應承擔的資安責任,例如正確設定雲端服務的組態即是一例。此外,企業也可採用一些專為雲端設計的資安解決方案來保護雲端原生系統。趨勢科技 Hybrid Cloud Security 混合雲防護

企業可參考 V-Model 這個知名的軟體開發模型,尤其是針對上述最後兩項建議。一些產業規範,如產業自動化的 ISO/IEC 62443 與汽車產業的 ISO 21434 與 ISO 26262,都採用這套模型來描述軟體開發專案,所以也同樣適用於 IoT。

以上建議的主要重點就是要確保 IoT/雲端環境的所有層面都涵蓋在端對端的資安與監控範圍內。趨勢科技的 IoT 與雲端資源網頁,也提供了一些有關當前威脅以及如何防範以確保系統安全的進一步資訊。

目前及未來的應用

當前的局勢正好彰顯了 IoT 與雲端技術的威力,為了因應 新冠狀病毒(COVID-19)疫情所帶來的快速變化,企業必須透過創新並善用現有技術來維持企業營運,避免因人員移動的限制而受到影響。IoT 與雲端的結合,已經成為解決當前困境的一項完美技術。

企業正加速導入 IoT 以試圖在配合公衛管制的條件下維持營運。也許很多企業會利用雲端來徹底發揮 IoT 的最大效益,但資安措施必須跟上情勢的變化,以免讓企業暴露於 IoT 與雲端的雙重資安威脅。

此時若能重新檢討並加強 IoT 及雲端環境的資安措施,不僅合乎當前局勢的需要,同時也讓企業對這兩項技術在未來的創新潛能預先做好準備。IoT 與雲端的匯流,不僅重新改寫了 IoT 未來的發展性,同時也為雲端提供了一條創新服務與更上層樓的道路。