當物聯網(IoT ,Internet of Thing)讓許多東西都變得聰明之後,一些原本熟悉的場所也開始出現革命性變化。家庭、辦公室、都市,這些只不過是 IoT 裝置帶來便利、安全及控管的幾個範例。但便利性並非不需代價:隨著 IoT 的崛起,傳統網路威脅也找到了新的出路,例如 IoT 殭屍網路。

有趣的是,不同 IoT 殭屍網路之間還會互相爭奪地盤。至於 IoT 系統整合商,則是忙著守住裝置控制權。使用者與系統整合商必須知道自己所面對的是什麼樣的敵人,如此才能強化資安防禦,不讓 IoT 裝置變成敵人的手下。

什麼是 IoT 殭屍網路?

傳統的殭屍網路是一個由一大群「殭屍電腦」所組成的網路,網路犯罪集團利用電腦所感染的惡意程式來操控這些殭屍電腦,並從遠端操縱這些被駭入的殭屍電腦來發動分散式阻斷服務 (DDoS) 攻擊,或利用這些電腦的資源來從事挖礦( coinmining )。IoT 殭屍網路跟這很像,同樣也是一群遭到網路犯罪集團駭入的智慧裝置,歹徒的意圖跟傳統殭屍網路集團大致相同。

IoT 裝置跟傳統電腦一樣具備運算能力,可以想像成是一台簡化的特殊用途電腦。然而當市場上充斥著各式各樣的 IoT 裝置時,並非所有 IoT 裝置都具備足夠的安全性來應付它們可能吸引到的網路攻擊。儘管 IoT 裝置都連上了家庭和辦公室網路,但使用者卻缺乏像電腦那樣的資安意識,所以 IoT 殭屍網路及其他 IoT 威脅,便在這樣的完美條件下應運而生。

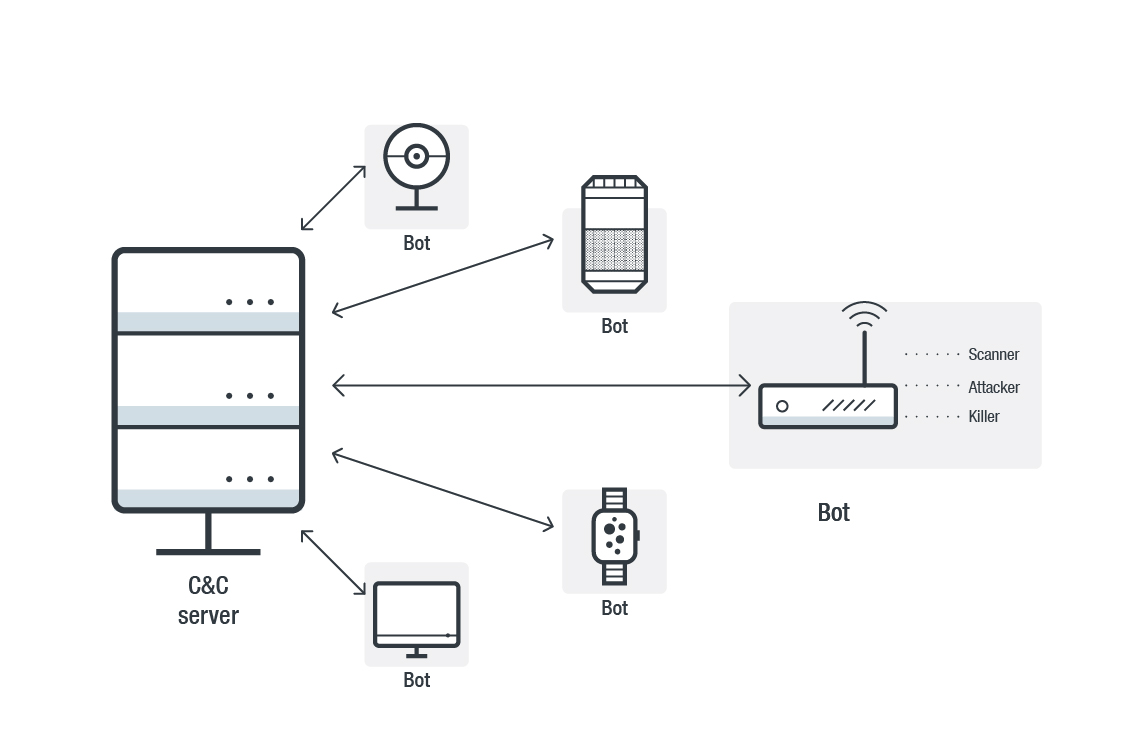

IoT 殭屍網路的組成與傳統殭屍網路非常類似,主要還是由兩大元素所構成:第一是幕後操縱 (C&C) 伺服器,歹徒利用這台伺服器來負責發號施令,操控整個殭屍網路。第二是被操控的殭屍,這是一個個被駭客入侵或遭惡意程式感染的裝置,全都被收編到一個由類似裝置所組成的大型網路。這些殭屍裝置可用於多種用途,包括:掃描其他裝置的漏洞、清除競爭對手的惡意程式、發動 DDoS 攻擊。除此之外,某些還具備虛擬加密貨幣挖礦功能。

八個IoT 殭屍網路惡意程式發展史

第一個被發現的 IoT 殭屍網路惡意程式大約出現在十多年前,當時就證明這類惡意程式可能發展出上述幾項功能,後來又出現了幾個惡意程式,逐漸奠定了今日攻擊的樣貌。以下是這些年來較知名的幾個 IoT 殭屍網路惡意程式。

1.Hydra: 門感染路由器,具備 DDoS 攻擊和自我散播能力

Hydra 問世於 2008 年,它提供了一個開放原始碼殭屍網路架構,專門感染路由器,具備 DDoS 攻擊和自我散播能力,這些後來都變成 IoT 殭屍網路惡意程式家族的基本功能。

目前好幾個惡意程式變種其源頭都可追溯到 Hydra,其中一個在 2009 年被發現 並命名為「Psyb0t」。此惡意程式專門攻擊路由器和 DSL 數據機,能經由 Telnet 和 SSH 連線散布至其他 IoT 裝置。它擁有大約 6,000 個常見使用者名稱以及 13,000 個常見密碼,因此經常透過暴力登入手法來駭入裝置。其他一些較廣為人知且與 Hydra 和 Psyb0t 有密切關聯的惡意程式還有 Chuck Norris 和 Tsunami。

2.Aidra: 搜尋開放的 telnet 連接埠並使用預設登入憑證來駭入裝置

Aidra 出現於 2012 年,其作者稱之為「IRC 式大規模路由器掃描器」,它會搜尋開放的 telnet 連接埠並使用預設登入憑證來駭入裝置。它跟 Hydra 一樣是來自於開放原始碼專案,因此程式碼在網路上都找得到。發現此惡意程式的研究人員在 2014 年發現此事,此外該惡意程式也會讓受感染裝置變成挖礦機。

3.BASHLITE: 感染數位錄影機 (DVR) 及數位攝影機、路由器與 Linux 伺服器。

此惡意程式又稱為「Lizkebab」、「Torlus」或「gafgyt」,BASHLITE (趨勢科技命名為 ELF_BASHLITE.A),首次發現 於 2014 年,當時它使用 bash 的 ShellShock 漏洞來入侵以 Linux 為基礎的 IoT 裝置,並利用這些裝置發動 DDoS 攻擊。2016 年,它又再度現身,約有 1 百萬台裝置遭到感染,原因很可能是此惡意程式的原始碼在 2015 年外流到網路上,使得更多人有機會加以強化修改。絕大多數受感染的裝置都是數位錄影機 (DVR) 及數位攝影機、路由器與 Linux 伺服器。

BASHLITE 目前仍相當活躍,2019 年,趨勢科技發現了一個變種會感染 WeMo 家庭自動化裝置 並利用這些裝置來挖礦, 該年稍晚又出現另一個自稱為「Ayedz」並專門攻擊路由器的變種。

4.LuaBot: 第一個使用 LUA 程式語言設計的惡意程式變種

LuaBot 之所以出名,是因為它是第一個使用 LUA 程式語言設計的惡意程式變種,專門攻擊 Linux 伺服器與 IoT 裝置。一份針對 LuaBot 的深入研究指出,它除了將遭駭的裝置收編到殭屍網路之外,還會發動應用程式層次的 DDoS 攻擊。此外,該惡意程式還有能力繞過某些廠商的 DDoS 防火牆保護。

5.Remaiten: 能針對不同架構而調整攻擊

Remaiten 現身於 2016 年,亦稱為「KTM-RM」。它結合了 Tsunami (某個 Hydra 變種) 的 DDoS 能力與 BASHLITE 的掃描能力並加以強化。當 Remaiten 駭入 IoT 裝置之後,它會根據裝置的內嵌式系統架構下載對應的殭屍程式執行檔,所以它能針對不同架構而調整攻擊。Remaiten 與 Mirai 出現於同一年,雖然名氣沒有 Mirai 響亮,但它最有名的就是設計精密,又能駭入大多數的 IoT 裝置,不管裝置採用何種內嵌式系統架構。

6.Mirai: 史上最著名的 IoT 惡意程式

Mirai 自從 2016 年一夕爆紅之後,目前已成為史上最著名的 IoT 惡意程式。雖然它的精密度不如 Remaiten,但由於它發動的大規模 DDoS 攻擊癱瘓了許多全球大型知名網站,反而造成了更大的轟動。那一年,它因為動員了 10 萬個被它駭入的 IoT 裝置癱瘓了 Krebs on Security 與 OVH 而聲名大噪。

Mirai 對託管式 DNS 服務廠商 Dyn 的攻擊,造成了 Dyn 一些重要客戶如 Amazon、Twitter、Spotify、Reddit 及 AirBnB 的網站無法存取。而這項「成就」也鞏固了 Mirai 最令人聞之喪膽的殭屍網路病毒地位,並贏得「癱瘓網際網路的惡意程式」封號。

當時 Dyn 遭到 DDoS 攻擊的最高流量達到 1.2 Tbps,這些流量來自於該病毒所動員的 10 萬個 IoT 裝置。Mirai 攻擊事件令人格外記憶深刻的是它所駭入的裝置絕大多數都是一些善良的家用 IoT 裝置,例如:家用路由器、嬰兒監視器、保全監視攝影機。由於這些裝置的資安機制本來就非常貧弱,所以才讓 Mirai 有機可乘,只利用 64 個常見的使用者名稱和密碼組合就駭入了這些裝置。雖然手法看似粗糙,但 Mirai 成功之處就在於它感染了 10 萬個 IoT 裝置,然後將所有裝置集中於同一次 DDoS 攻擊。

由於 Mirai 的原始程式碼已經在網路上公開流傳,因此,這些年來一直不斷有人利用這套原始程式碼開發出新的變種來攻擊 IoT 裝置。

開放的 Android 裝置ADB 連接埠漏洞遭駭客用於散布 Satori 變種

在偵測到兩波大量可疑活動 (分別在 7 月 8-10 日與 7 月 15 日) 之後,我們發現了一種使用連接埠 5555 的新式漏洞攻擊手法,駭客利用的是 Android 裝置一個名為「Android Debug Bridge」(簡稱 ADB) 指令列工具。

走了一個 Mirai,來了一個 Miori:IoT 殭屍網路利用 ThinkPHP 遠端程式碼執行漏洞

我們分析了另一個叫作「Miori」的 Mirai 變種,專門透過 PHP 程式設計架構「ThinkPHP」的遠端程式碼執行 (RCE) 漏洞來散布。這項攻擊所利用的是相對較新的漏洞,所以,一直到 12 月 11 日才有較詳細的資料出現。

7.Linux/IRCTelnet: 專攻擊 DVR 和 IP 監視攝影機,利用別人的程式碼開發出全新且更強的惡意程式

此惡意程式亦稱為「NewAidra」,不過它的元件大多來自本文中一些其他較早的 IoT 殭屍網路惡意程式。他從 Aidra 擷取了 root 程式碼,從 Tsunami 擷取了 IRC 通訊協定,從 BASHLITE 擷取了感染技巧,然後從 Mirai 擷取了登入憑證清單。它專門攻擊 DVR 和 IP 監視攝影機。2016 年,它在短短五天之內感染了 3,500 個裝置 。Linux/IRCTelnet 證明了駭客如何利用別人的程式碼就能開發出全新且更強的惡意程式。

8.Persirai: 攻擊全球 1,000 種機型的監視攝影機,利用 三個漏洞來擷取使用者密碼,注入指令操控裝置

趨勢科技在 2017 年 發現 Persirai (趨勢科技命名為 ELF_PERSIRAI.A)。這是 眾多爭奪 IP 監視攝影機的殭屍網路家族之一,此惡意程式被發現時已有能力攻擊全球 1,000 種機型的監視攝影機。

如同許多 IoT 殭屍網路變種一樣,它是利用通用隨插即用 (UPnP) 通訊協定來感染 IP 監視攝影機。它會利用 三個漏洞來擷取使用者密碼,且不論使用者的密碼強度有多高,它都能注入指令來操控裝置。此外,它還設計了一個「自我防衛」機制來防止其他惡意程式試圖感染它已經感染的裝置。

IoT 殭屍網路發展現況

今日許多 IoT 殭屍網路都跟 Linux/IRCTelnet 一樣互相抄來抄去 (即使不是完全拷貝)。而 Mirai 由其是大家抄襲的對象,這樣的情況未來只會更多、不會更少。根據趨勢科技 2019 上半年資安總評 報告指出,從 2018 下半年開始一直到 2019 年,路由器所涉入的對內攻擊 (來自網際網路或來自與路由器連接的裝置),數量一直在穩定增加。

根據我們 Smart Home Network 智慧家庭網路的偵測資料,這樣的趨勢一直維持到 2019 下半年,尤其在 10 月份突然暴增,高達 114,066,704 次,超越 8 月與 9 月偵測數量的兩倍以上。

今日 IoT 殭屍網路的特性與技巧

在 2019 年的各種網路攻擊事件當中,不時可看見 IoT 殭屍網路的活動蹤影,更可看出其幕後網路犯罪集團的發展趨勢。以下是我們在該年所觀察到的 IoT 殭屍網路攻擊技巧與特性。

使用未修補的老舊漏洞

IoT 殭屍網路之所以散播得如此廣闊,很大一個原因就是一些未修補的漏洞。使用者並未在廠商釋出重大修補更新時就立即套用,因而使得惡意程式有機可乘,這樣的情況在 2019 年的許多攻擊事件當中屢見不鮮。

例如 2019 年稍早我們就發現 Yowai 和 Hakai 這兩個惡意程式 (分別為 Mirai 和 Gafgyt 的變種) 專門攻擊 ThinkPHP 早在 2018 年就已修補的漏洞。

Hakai 和 Yowai 殭屍網路攻擊 ThinkPHP 漏洞

網路犯罪集團攻擊 ThinkPHP 在 2018 年 12 月就已修補的一個漏洞來散布新的 Mirai 變種 (Yowai) 及 Gafgyt 變種 (Hakai)。

3 月份,我們又發現另一個 Mirai 變種會透過 13 項漏洞來駭入路由器。儘管這些漏洞在各種不同惡意程式變種當中都或多或少用過,但這是我們第一次看到單一攻擊行動運用到全部 13 個漏洞的案例,研究人員猜測駭客可能只是將其他惡意程式的程式碼全部照抄過來而已。

Mirai 變種使用多種漏洞攻擊手法瞄準路由器和其他裝置

我們發現了一個新的 Mirai 變種總共使用了 13 種不同的漏洞攻擊手法,幾乎是集合了所有之前 Mirai 相關攻擊所用過的漏洞攻擊手法。這是首次有單一攻擊行動全部用上 13 種漏洞攻擊手法的案例。

繼 3 月份的發現之後,接著又發生了多起攻擊事件,全都利用漏洞攻擊手法來入侵路由器,包括:Ayedz (Bashlite 變種)、Asher (Mirai 變種) 以及 Neko。

一連串的攻擊行動:Neko、Mirai 及 Bashlite 惡意程式變種利用各式各樣漏洞攻擊手法駭入多種路由器和裝置

在一連三個星期當中,我們的監測資料發現了三個衍生自 Neko、Mirai 和 Bashlite 的重大惡意程式變種。

加密虛擬貨幣挖礦

在 IoT 殭屍網路惡意程式當中也不乏虛擬加密貨幣挖礦惡意程式。如同前面提到,早期的一些 IoT 殭屍網路惡意程式也會在攻擊當中從事虛擬加密貨幣挖礦。傳統的殭屍網路原本就具備這樣的功能,所以 IoT 殭屍網路也具備這項能力並不令人意外。例如某個新的 BASHLITE 變種就會利用 WeMo 家庭自動化裝置來挖礦。

Bashlite IoT 惡意程式新增挖礦與後門功能,專門攻擊 WeMo 品牌裝置

最近,我們發現 Bashlite 惡意程式出現了新的版本會將其感染的 IoT 裝置收編到某個殭屍網路來發動分散式阻斷服務 (DDoS) 攻擊。根據其採用的 Metasploit 模組來看,此惡意程式專門鎖定採用 WeMo Universal Plug and Play (UPnP) 通用隨插即用應用程式開發介面 (API) 的裝置來攻擊。

隱藏 C&C 通訊與獨特躲避技巧

2019 年,IoT 殭屍網路惡意程式展現了多種躲避偵測的技巧,對資安研究人員帶來了挑戰。某個 Mirai 變種所使用的一項技巧特別值得注意,它利用 Tor 網路來隱藏 C&C 通訊以防止自己的 IP 位址遭到反向追蹤而被列入黑名單。

隱藏身分:使用 Tor 網路來隱藏 Mirai C&C 通訊

差不多就在新的 Miori 變種出現後一個月,我們研究人員又發現了另一個新的 Mirai 樣本。不過,相較於先前的變種,我們發現此樣本非常特殊,因為歹徒將它的 C&C 伺服器架設在 Tor 網路上以防止被反向追蹤。

當年還發現了一個 IoT 殭屍網路惡意程式採用一種獨特的通訊協定來躲避偵測。使用新的通訊協定也讓資安研究人員更難窺探其 C&C 通訊。這個案例也證明駭客也不時在猜測資安研究人員會採取什麼樣的動作來瓦解其殭屍網路攻擊。

新的 Miori 變種使用獨特的通訊協定來進行 C&C 通訊

我們在去年底左右首次詳細介紹了一個名為「Miori」的最新 Mirai 變種。這個 Miori 變種一改一般惡意程式使用二進位通訊協定的作法,改用文字通訊協定來進行 C&C 通訊。

目前的發展趨勢明確反映出今日 IoT 殭屍網路幕後集團的一些想法:歹徒繼續使用虛擬加密貨幣挖礦程式的目的應該是為了從被駭入的裝置壓榨出最大的價值。某些漏洞攻擊手法之所以一再獲得駭客青睞,意味著網路犯罪集團認為使用者很可能不會修補這些漏洞。至於採用獨特的躲避技巧,則代表駭客隨時都在尋找新的方法來躲避偵測,以免被資安專家破解。

IoT 殭屍網路的未來發展

IoT 殭屍網路的另一項財源就是出租給有興趣的買家,根據我們一項針對網路犯罪地下市場的研究顯示 IoT 殭屍網路在多個地下社群都有其獨特市場。例如, Satori 殭屍網路集團就是一個絕佳的例子,該集團所建立的殭屍網路不僅給自己使用,還會出租給別人使用。這個市場之所以能夠生存,意味著只要買家有這樣的需求 (不論其動機為何),就會有網路犯罪集團持續開發新的 IoT 殭屍網路。結論就是,未來一年,IoT 殭屍網路仍將在資安威脅版圖占有一席之地。

資安新常態:趨勢科技 2020 年資安預測

2020 年,網路資安必須就多重面向來加以檢視 ─ 從各式各樣的犯罪動機、網路犯罪武器,到科技潮流以及全球威脅情報。唯有如此,防守陣營才能隨時跟上各式各樣的最新威脅。

針對此一未來情勢,所有關心 IoT 發展的人應該都有充分的理由來強化殭屍網路攻擊防禦。殭屍網路會帶來雙重打擊:除了裝置本身可能變得無法使用之外,它還可能成為歹徒攻擊他人的幫兇。今日 IoT 殭屍網路氾濫的情況或許令人擔憂,但這卻突顯出網際網路安全是大家共同的責任。當使用者、製造商、企業機構大家同心協力改善 IoT 安全的時候,網路犯罪集團就無法將這項技術用於犯罪。

有效的 IoT 資安該從何著手?

當我們在一些重要流程當中導入更多 IoT 裝置並在裝置中儲存敏感資料時,我們就必須認真面對資安的問題。

以下是 IoT 裝置的一些最佳資安實務原則:

- 從設計階段就導入資安。良好的資安必須從裝置設計階段開始,如此才能在裝置部署之後確保使用者的安全性,且避免問題發生。

- 廠商釋出修補更新就應立即套用。防範潛在資安缺口最佳的方式就是裝置廠商一旦釋出修補更新,使用者就應立即套用。

- 使用安全的組態設定。高安全性的裝置組態設定可讓系統整合商更能掌握自己的裝置,並防止一些無法預見的攻擊。

- 高強度、不易猜測的密碼。暴力登入裝置一直是 IoT 殭屍網路惡意程式的慣用手法,設定高強度的密碼可以有效防止這類攻擊得逞。

- 實施網路分割。網路分割可將成功越過防線的惡意程式隔離在某個網段內。

使用者也可採用一些提升可視性的多層式防禦,如趨勢科技PC-cillin,來提供有效的 IoT 威脅防護,在端點層次偵測惡意程式。此外,趨勢科技智慧網安管家Trend Micro Home Network Security (HNS) 和趨勢科技 Home Network Security SDK 解決方案也可有效保護連網裝置,檢查路由器與所有連網裝置之間的網際網路流量。而趨勢科技的Deep Discovery Inspector網路裝置則可監控所有連接埠與網路通訊協定的流量,進而偵測進階威脅,防範企業遭到針對性攻擊。