在一項深入研究當中,我們實際分析了一個真實的智慧製造環境,探討各種可能被駭客用來入侵智慧製造系統的非傳統管道。

下載「針對智慧製造系統的攻擊:一項前瞻性資安分析」(Attacks on Smart Manufacturing Systems:A Forward-looking Security Analysis)

邁入 工業 4.0 的時代,越來越多的企業紛紛開始導入智慧製造,希望藉此提高生產效率。雖然這確實帶來了不少效益,例如更高的生產力與更低的成本,但卻也開啟了新的攻擊管道,讓駭客有機會入侵智慧製造環境並且在內部遊走。

智慧製造系統在設計上原本就應該與企業網路及外部世界隔離。但儘管如此,駭客仍有可能利用一些有異於傳統的方式來入侵系統。駭客經由這類方式發動攻擊的可能性,以及這類攻擊對受害企業可能造成的後果,就是這份研究所要尋找的答案。

由於智慧製造環境可能無比複雜,並且涉及各式各樣的技術和專業領域,因此我們決定聚焦某些資安環節,也就是駭客的攻擊模式,探討當駭客已經入侵系統的某些單元時,如何利用這些入侵點和受害者來進一步擴大勢力範圍。

為了達到這項研究目的,我們需要能近距離觀察一個實際的智慧製造環境。這樣不僅可以了解生產流程的實際運作,還可以模擬模擬產品的生產流程來看看是否有什麼脆弱環節。因此,我們與義大利最具規模的科技大學「米蘭理工大學」(Politecnico di Milano) 合作並使用他們的 工業 4.0 實驗室,這是一個採用與完整生產線相同基本原理來生產手機玩具的研究實驗室。

工業 4.0 實驗室照片,本研究所分析的系統都在這裡。

經由這項研究發現,我們證明了許多有關駭客如何從遠端或經由間接方式入侵智慧製造系統的理論。

智慧製造系統

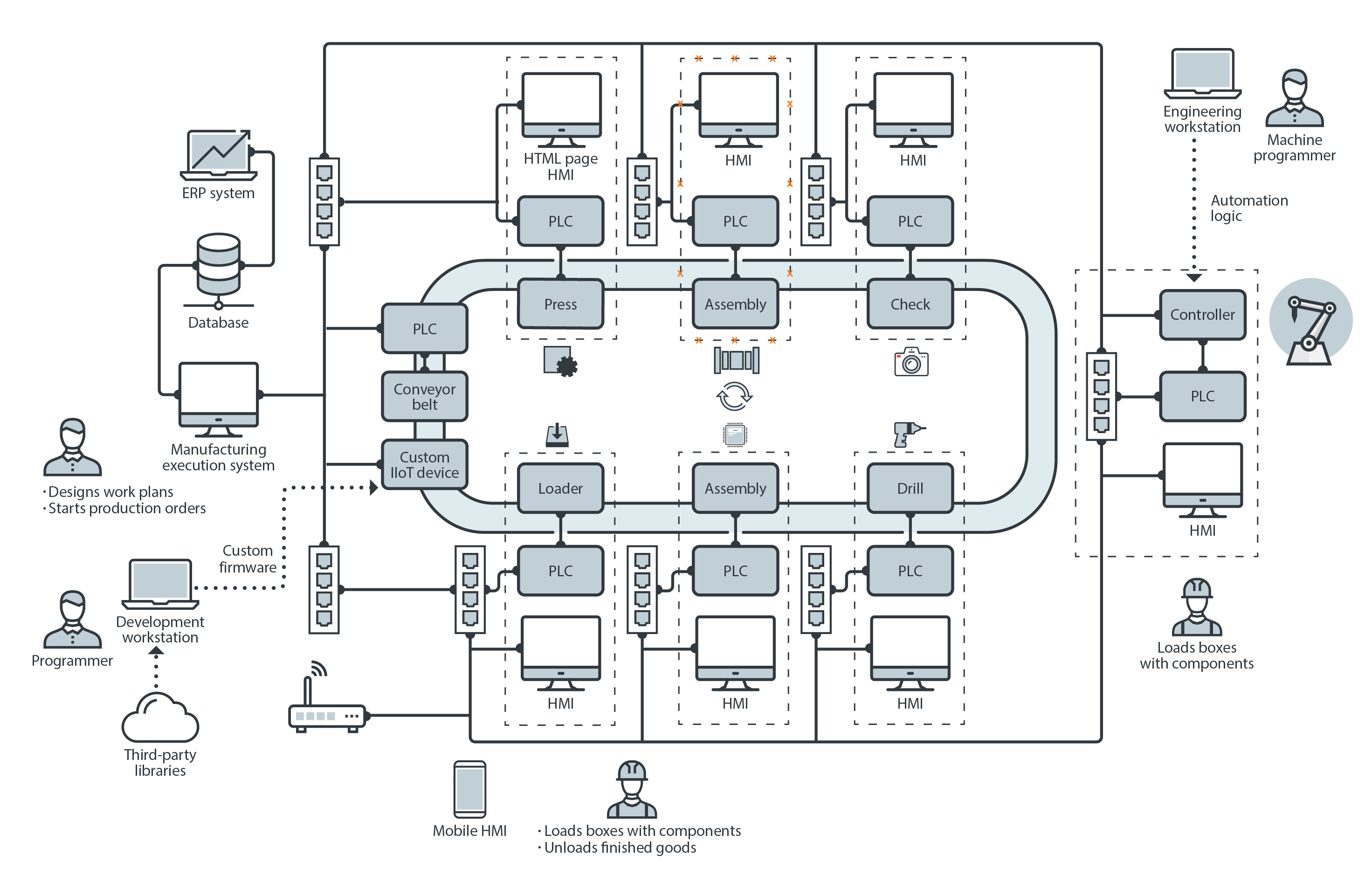

本研究當中的智慧製造系統架構示意圖。

我們所研究的模組化智慧製造系統是由一個個的生產單元所構成,每個單元至少有三個主要構成元件:

- 實際執行某項工作的生產設備,例如:抓取系統、鑽頭或工業機器人。

- 人機介面 (HMI),也就是操作員用來監控流程進度的介面。除了傳統的人機介面之外,現在還多了行動 HMI,基本上就是一個手機應用程式。

- 可程式化邏輯控制器 (PLC),負責擔任生產設備、HMI 及網路其他單元之間的互動橋樑。

智慧製造系統的核心是製造執行系統 (MES),這是一個架構在某個資料庫上的複雜邏輯層,負責擔任企業資源規劃 (ERP) 系統與實體廠房設備之間的溝通橋樑。

駭客可能利用智慧製造系統各單元之間的彼此信賴來攻擊其中的某些單元 (或是單元的構成元件)。

駭客入侵點

智慧製造系統有幾個進階駭客在構思攻擊手法時可能考慮的關鍵入侵點。

程式工作站

程式工作站 (engineering workstation) 是一台可由網域使用者存取的共用電腦,絕大部分時間都與生產設備相連。此工作站主要用來開發和部署程式邏輯,或者用來管理生產線裝置,如 PLC 和 HMI。此外也可用來部署外部開發的程式。程式工作站與智慧製造系統的其他單元通常存在著一種危險的信任關係,因為這樣的信任可能遭駭客利用,例如駭客可入侵其軟體供應鏈 (包括外部開發的軟體、程式庫、延伸功能等等)。

客製化 IIoT 裝置開發環境

智慧製造系統有時會使用一些客製化工業物聯網 (IIoT) 裝置,這類裝置可提供比傳統 PLC 更好的自動化彈性。它們通常由內部員工或系統整合商負責加以程式化。此時,潛在的入侵點就在客製化 IIoT 裝置的開發環境:由於這類 IIoT 裝置的程式化會用到各種軟體程式庫,而智慧製造系統必須信任這些程式庫,所以駭客就能利用這點。

MES 資料庫

製造執行系統 (MES) 資料庫儲存了許多來自 MES 的敏感資料,例如:工作單與工作範本。基本上,智慧製造系統的所有單元都要信任 MES 資料庫,換句話說,駭客只要能駭入網路或者某個缺乏安全驗證的 MES 資料庫,就能偽造或篡改資料庫內容來改變生產內容。

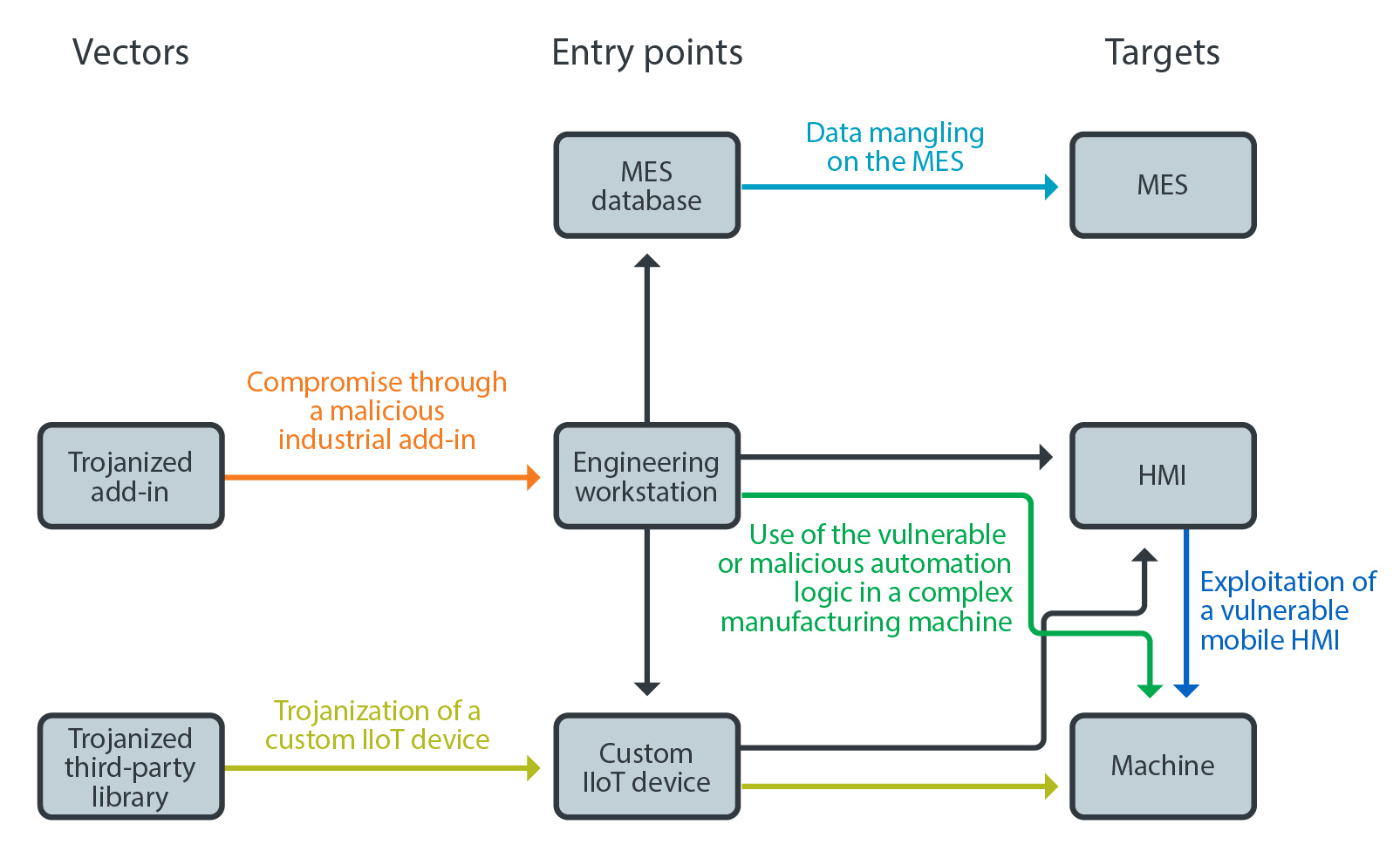

資料與軟體在智慧製造環境內的相依性。

可能的潛在攻擊

我們針對前述三個入侵點,就不同的駭客攻擊模式,測試了幾種潛在攻擊的可行性。我們分析了五種攻擊方式,依其滲透的深度 (從入侵點至最後目標) 詳細說明如下。

經由惡意的工業附加元件入侵

我們示範了駭客如何利用惡意的附加元件以及含有漏洞的工業自動化開發環境來入侵程式工作站。接下來,駭客再經由程式工作站來竊取機密並從遠端植入木馬程式,然後再橫向移動至智慧製造系統的其他單元。其最終的目標是篡改工廠生產的內容,或者至少潛伏在工廠內以從事其他活動。除此之外,由於附加元件可存取各種不同功能所需的系統資源,駭客能利用這點來上傳一個惡意附加元件,用來植入更多惡意程式碼或蒐集敏感資料。

將客製化 IIoT 裝置木馬化

客製化 IIoT 裝置的程式開發經常需借助各種可公開存取的儲存庫 (repository) 所提供的資源、教學範例、程式庫等等,但這些公開的儲存庫卻無任何安全審查與驗證機制。我們在示範中指出某些開發工具的程式碼可能已被偷偷暗藏惡意功能,甚至可能出現一些開發人員在改寫程式庫並重新上傳時不小心造成的軟體漏洞。

我們研究案例可能面臨的攻擊總覽。

攻擊行動 HMI 的漏洞

行動 HMI 的最大資安風險其實和傳統的 HMI 一樣:他們仰賴封閉的有線網路,並且假設 HMI 與系統其他單元之間可彼此信任。駭客可利用這樣的信任關係,找到某個行動 HMI 的弱點,然後利用這項弱點來駭入智慧製造環境,進而影響 HMI 操作的生產設備。例如,我們經由示範證明了 HMI 可能洩漏一些駭客可用來與生產環境端點裝置互動的敏感資訊。

篡改 MES 上的資料

我們證明駭客可能直接攻擊 MES 來導致生產線發生異常,例如造成產品瑕疵 (改變生產時所用的參數) 或是輸入一些超出範圍的參數來造成生產中斷。

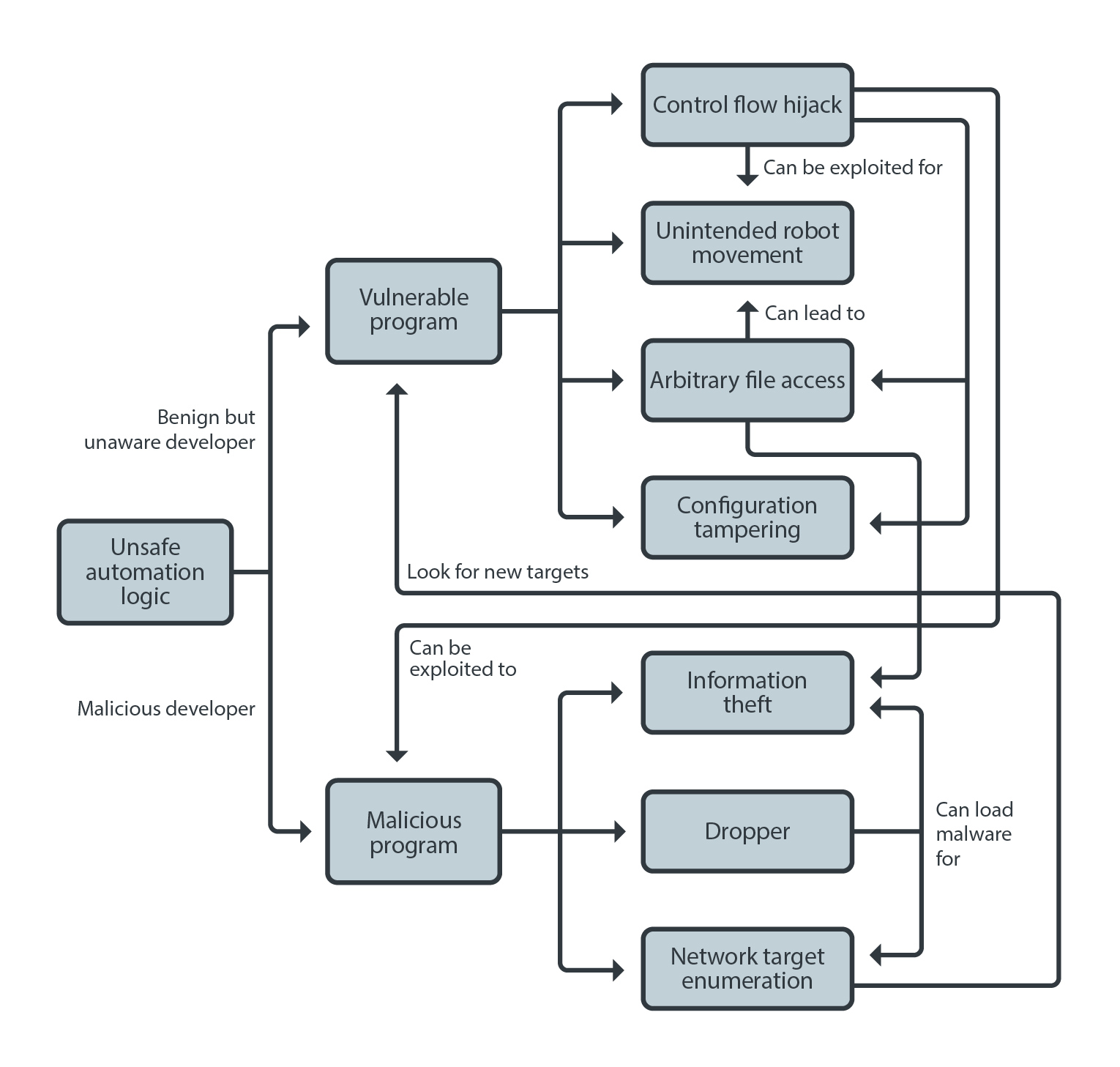

利用精密製造設備的漏洞或惡意的自動化邏輯

智慧製造系統所用的精密設備需仰賴自動化邏輯來執行複雜的動作。我們示範了駭客只要能駭入網路或某個特定設備,就能撰寫惡意程式碼來干擾某項特定功能,或者攻擊程式設計師不小心造成的某個漏洞 (這一點跟一般程式設計語言所撰寫的程式一樣)。而且這兩種情況可能交互出現,漏洞與惡意自動化邏輯可能帶來各種不良後果,包括:資料遭到竊取,或是生產設備出現不正常動作。

不安全的自動化邏輯可能帶來什麼問題。

保護智慧製造系統的前瞻性作法

製造業正逐漸從靜態廠房慢慢進化到連網且可動態調整組態的模組化廠房。有鑑於此,製造業必須調整自己的資安政策,不能再假設廠房內的端點與設備都自動值得信任,並且採取一種更細緻的作法。

在這樣的思維下,我們提醒企業應採取以下幾項具體步驟來保護自己的系統:

- 在網路層次,採用可支援營運技術 (OT) 通訊協定的深層封包檢查來偵測網路上的異常資料傳輸。

- 在端點方面,定期執行檢查以便在任何軟體元件遭到更改時收到警示通知。

- 針對 IIoT 裝置,落實程式碼簽章,不過不應只針對韌體本身,而是連其他用到的元件也落實數位簽章,以防第三方程式庫暗藏惡意程式碼。

- 若有必要,根據自身的特殊要求實施自動化軟體風險分析,例如針對需要人機協作的環境,必須將資安落實到韌體層次。

在端點方面,定期執行檢查以便在任何軟體元件遭到更改時收到警示通知。

針對 IIoT 裝置,落實程式碼簽章,不過不應只針對韌體本身,而是連其他用到的元件也落實數位簽章,以防第三方程式庫暗藏惡意程式碼。

若有必要,根據自身的特殊要求實施自動化軟體風險分析,例如針對需要人機協作的環境,必須將資安落實到韌體層次。

不僅如此,我們認為企業不僅要防範當前的威脅,還要防範明日的威脅,並採取和非 OT 環境軟體 (如行動應用程式、網站應用程式、雲端環境等等) 相同等級的程式設計安全與防禦措施。企業應致力改善自家產品並在產品內建資安功能,包括在智慧製造環境當中建立完整的資料與軟體「信任鏈」 (chain of trust)、建立偵測精密製造設備漏洞或惡意邏輯的機制、建立工業設備與開發環境的軟體隔離與權限劃分機制。

我們的研究報告「針對智慧製造系統的攻擊:一項前瞻性資安分析」(Attacks on Smart Manufacturing Systems: A Forward-looking Security Analysis) 深入探討了各種駭客可能用來攻擊智慧製造系統的入侵點、目標及手法,同時也指出這類攻擊萬一得逞可能帶來什麼樣的後果。我們最終的目標,是希望能為當前正在使用 (或未來打算使用) 智慧製造技術的企業提供一些分析洞見,讓他們了解該如何保護自己的智慧製造系統,並且為未來的威脅預做準備。

智慧製造系統通常會與外部世界及企業網路隔離,這意味著駭客必須採取一些非傳統式方法才有辦法入侵這類系統。Trend Micro Research 與米蘭理工大學 (Politecnico di Milano) 合作探討了幾種駭客攻擊手法的可行性,以及受害系統可能受到的衝擊。

原文出處:Threats and Consequences–A Security Analysis of Smart Manufacturing Systems