經過七個月整備與測試運行,「台北市信義路公車專用道自駕巴士創新實驗計畫」現進入第三階段測試。9 月 30 日起開放 5G 自駕巴士線上預約免費試乘,於信義路全線 6 路段體驗次世代 5G 交通運輸服務。

本文作者趨勢科技資深威脅研究員 Philippe 分享體驗心得,並提出安全性見解。

你是否覺得自動駕駛公車行駛在智慧城市中的場景只會出現在想像中的未來世界?或是覺得聯網汽車所面臨的惡意威脅仍是個遙遠的問題,只有特斯拉車主和研究人員才需要擔心?事實上,這個未來比你所想像的要近得多。

自動駕駛公車現在正在台北市的馬路上進行測試。台灣的自動駕駛公車在五月時首次上路,當時並沒有乘客。這輛公車從2020年十月至2021年二月正式進入下一階段的試運行,提供給民眾和外國遊客乘坐。我在前不久坐上了這輛公車,不過在分享乘客體驗之前,先讓我介紹一下這輛公車的設計。

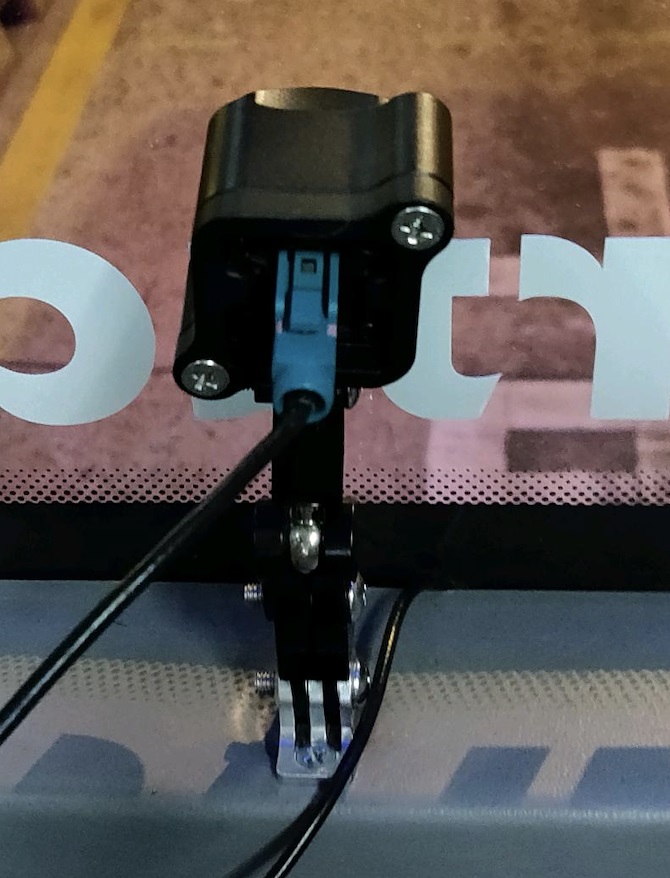

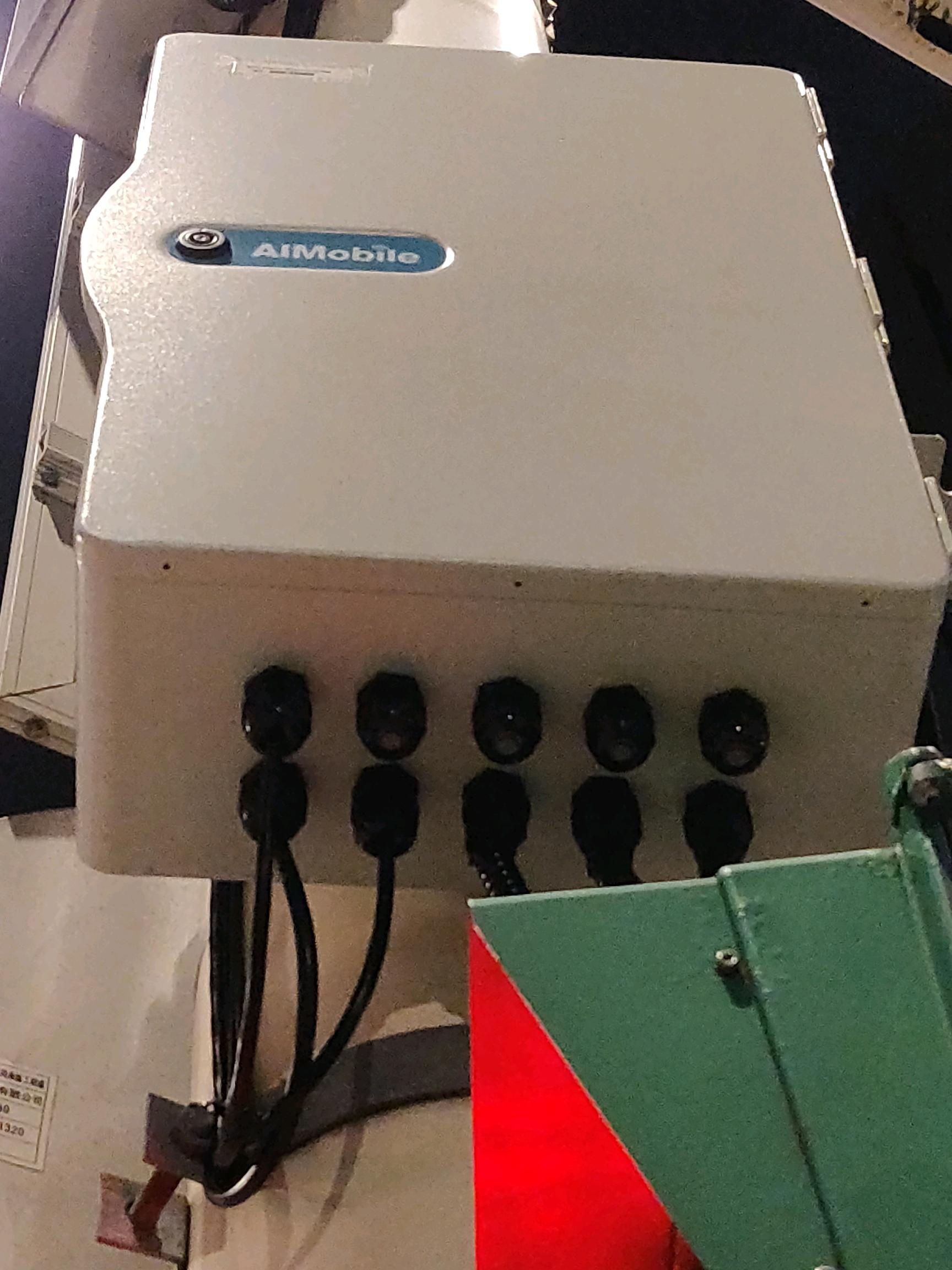

這輛電動公車由Turing Drive設計和運作,搭配了高精度地圖、GNSS(全球導航衛星系統)接收器、光學雷達(光線偵測和測距)感應器、攝影機和雷達。為了提高行駛安全,InVignal會將即時交通號誌狀態資訊傳送到公車。還配備了兩套V2X(車聯網)路側裝置來提醒公車可能的碰撞。作為多一層的預防措施並確保公共安全,公車的最高時速限制為每小時20公里。雖然這些裝置可以讓公車自動駕駛,但車上還是有兩名服務人員:司機(公車是自動駕駛,不是無人駕駛)負責在出現任何錯誤時接手,另一名觀察員負責記錄每次行駛過程可能出現的特殊事件。

這輛公車每天半夜12:30至凌晨2:30(0:30至2:30)都會在公車專用道上行駛12.3公里的路程。儘管非尖峰時間,但我還是要等7天才能免費試乘,因為有很多人也想體驗這輛自動駕駛公車。

當我的乘車日終於到來時,我跟其他乘客一起等待公車停靠在指定站點。從影片裡可以看到司機不需要握住方向盤,公車就可以安全地到站。我觀察了一下公車如何慢慢進站。

公車行至站點時很慢。

上車前,觀察員掃描了我的QR碼。根據Turing Drive表示,當公車全面投入使用時,手動QR掃描系統會被另一套自動識別系統取代。觀察員也會取消,因為他們只用於監督試運行。

進入車內後,首先注意到的是大螢幕,該螢幕顯示著光學雷達、雷達和攝影機所收集的即時參數,以及用白線顯示的高精度地圖。

公車所搭載的是Linux系統,透過CAN(控制器區域網路)Bus進行控制。GPU(圖形處理器)計算並決定何時加速和煞車。這套系統在大部分情況下都能正常運作。但當我們接近紅綠燈時,司機必須手動控制,因為通訊系統在我們剩下的路線顯示都是紅燈。駛過紅綠燈後,司機會切回自動駕駛。他開玩笑地說,我們很幸運,因為系統在我們這趟前已經正常運行了很長時間。

整體而言,公車的加速很順暢,在大部分為直線的公車道上行駛也沒有問題。煞車系統也比較平穩,但我仍然可以聽到汽油泵(或某種洩壓閥)短而淺的煞車聲。由於已經是半夜,所以路上大部分時候都只有我們。沒有其他汽車、行人甚至流浪動物穿越車道來真正測試自動煞車系統。對乘客來說,最難受的是路面顛簸,因為車速慢,所以顛簸更為明顯。

儘管有速度限制,但公車只用了約15分鐘即安全地抵達下一個車站。所有乘客都獲得一張公車票作為紀念。除了紅綠燈的小插曲外,我自己的體驗很順利。當我進一步研究時發現並非總是如此,有幾回公車在感應到相鄰車道上的車輛後突然剎車。

測試期就是為了檢查此類問題,未來我們一定會看到改善。Turing Drive表示,他們在第二天就解決了紅綠燈通訊問題。

現在公車只在非高峰時段行駛。真正的挑戰是在平日交通繁忙,且有行人過馬路的時間來測試公車。我期待著下一次的乘坐,以及有一天可以白天在路上看到它。

以下是我在公車上拍的一些照片,可以看出它的一些設計和我的紀念車票。

安全性見解

其他地方也有自駕公車的運行。像是德國漢堡的自動駕駛公車正進入從2019年開始的第二階段試運行,這代表著它也將開始載客。在日本北九州,一輛中型自動駕駛公車將於10月至11月進行測試。而加拿大多倫多則將於2021年開始用交通車進行類似測試。無庸置疑,有更多國家有著類似的計畫,各自處在不同的發展階段。

對自動駕駛公車來說,能夠獨立在馬路上行駛並安全地將乘客帶到目的地是件了不起的展示。但試運行是為了找出需要改進的地方。也讓我們獲得對系統的安全性見解。

我們對聯網汽車防禦方案的研究發現,因為這是個相對較新的未知領域,因此危險也是未知,大多只屬於猜測。即使公車仍處於測試階段,但它已經上路的事實可能會將預期的威脅拉至現在。

聯網車輛所面臨的威脅涉及一些讓它們能夠自動駕駛並從周圍環境收集資料的機制。例如有許多研究集中在CAN Bus元件及其傳輸惡意訊息的可能性上。駭客還可以利用公車作業系統的潛在漏洞來入侵系統,濫用預設系統設定,干擾無線傳輸或進行中間人(MitM)無線資料傳輸。

值得慶幸的是,現在仍有時間讓聯網車輛做好上路準備,並能抵禦網路威脅。製造商和開發人員可以現在就將安全性內建到將來會被用在各類智慧汽車(如這些自動駕駛公車)的聯網技術中。現在,讓我們分享通用的安全建議:

- 用於CAN Bus的IDS/IPS。這些是可以檢查流量以偵測並防止網路攻擊的網路安全系統。用於CAN的IPS/IDS透過深度封包檢測來監控車內網路是否存在可疑的CAN訊息。

- 抵禦對光學雷達和雷達的攻擊。研究顯示對光學雷達和雷達感應器的可能攻擊。自動駕駛模型應該要足夠強大以防止此類攻擊。

- 保護作業系統的措施。正如之前所提到,該公車由Linux和CUDA應用程式操作,所以就像任何OS一樣,需要加以保護來抵禦惡意威脅。

⨀原文出處:A Ride on Taiwan’s Self-Driving Bus 作者:Philippe Z Lin

⨀延伸閱讀

衛星通訊已經是

衛星通訊已經是