不肖的挖礦作業並不只暗藏在瀏覽器, 網路犯罪集團正在嘗試利用家用裝置來挖礦….

路由器是家中所有連網裝置的對外門戶,因此可能招來各種不同的網路威脅,讓使用者的資訊和安全陷入危險。本文將帶您回顧 2017 年當中最值得注意的一些家庭網路活動。

談到家中遭歹徒入侵,人們直覺會聯想到歹徒闖入民宅。然而隨著家庭連網裝置的大量普及,今日已出現了另一種型態的入侵者,那就是家用網路駭客,其目標是家中的連網裝置。光是全球數量龐大的入侵目標就足以吸引歹徒的覬覦,駭客不是利用勒索病毒將裝置鎖死,就是將裝置變成殭屍網路的成員,替歹徒發動 分散式阻斷服務 (DDoS) 攻擊。其中最知名的案例就是 Mirai、Persirai 及 Reaper 等殭屍網路,這些案例證明了缺乏防護的連網裝置多麼 具有破壞潛力。殭屍網路會收編一些含有漏洞的裝置 (例如:IP 攝影機和路由器),然後利用這些裝置來癱瘓知名企業機構的網路,嚴重影響其網路服務。近年來,越來越多相關事件浮上檯面,例如:駭客入侵嬰兒監視器和 智慧型電視,然後從遠端竊取個人資料或直接操控裝置。

缺乏防護的家用路由器將遭遇什麼威脅?

除了一般使用者會用到的電腦、智慧型手機、平板之外,一些連網的設備也開始快速進入家庭、工作場所,甚至工廠。這股無可阻擋的連網趨勢,使得我們的環境一旦缺乏適當防護,很容易就會遭到網路駭客攻擊,而這一切防護的起點就是路由器。

路由器一旦缺乏防護,將使得整個智慧家庭暴露於危險當中。因此,保護家用路由器,就等於保護家中所有的連網裝置。路由器可說是 所有連網裝置的交通樞紐,使用者可透過路由器即時掌握所有家庭網路流量的狀況,並且讓各種裝置獲得防護。然而根據我們 2017 年的觀察,如果路由器連基本的安全設定都沒做好,例如:網路設定錯誤、密碼過於簡單、韌體從未更新等等,那可能將成為引來智慧家庭威脅的禍首。

針對連網設備的對內攻擊,以及利用連網設備的對外攻擊

家用網路相關的攻擊基本上分「對內」和「對外」兩種。所謂對內的攻擊,是指駭客從外部對家用網路內部的裝置發動攻擊,例如:桌上型電腦、平板、智慧型電視、電玩主機等等 (也就是從網際網路攻擊家用網路)。所謂對外的攻擊,是指駭客先利用對內攻擊來入侵某個家用裝置,然後在裝置上執行惡意程式,藉此蒐集資訊、攔截通訊,或者對外部網路上的目標發動攻擊 (也就是從家用網路攻擊網際網路)。

| 對內的攻擊 | 活動數量 |

| MS17-010 SMB 漏洞攻擊 | 2,441,996 |

| 暴力破解 RDP 登入密碼 | 1,464,012 |

| 可疑的 HTML Iframe 標籤 | 926,065 |

| 暴力破解 Microsoft SQL 系統管理員密碼 | 431,630 |

| 暴力破解 POP3 登入密碼 | 373,782 |

| 暴力破解 SMTP 登入密碼 | 289,746 |

| 利用指令列腳本 (Shell Script) 執行遠端指令 | 241,498 |

| CoinHive 挖礦作業 | 194,665 |

| 利用 Apache Struts 動態方法呼叫從遠端執行程式碼 | 175,019 |

| Netcore 路由器後門漏洞攻擊 | 142,902 |

表 1:十大對內攻擊 (2017 年)。

註:根據我們監控資料顯示,在所有家用裝置當中,出現這些攻擊活動的主要是桌上型/筆記型電腦。

就趨勢科技 2017 年觀察到的家用網路流量,對外與對內攻擊的數量比例大約是 3:1,這表示家用裝置被用於攻擊網際網路的情況較多。有趣的一點是,MS17-010 SMB 漏洞攻擊是最常見的攻擊活動 (不論是對內或對外),其目標是桌上型和筆記型電腦的 Windows Server Message Block (SMB) 檔案分享通訊協定漏洞。這可追溯至 2017 年 5 月爆發的 WannaCry 勒索病毒,該病毒在後續一整年當中仍不斷影響各種產業。由於 WannaCry 具備蠕蟲的自我複製能力,因此它不但能加密資料,還可感染醫院和工廠內的連網裝置和設備。

| 對外攻擊 | 活動數量 |

| MS17-010 SMB 漏洞攻擊 | 9,716,094 |

| ICMP BlackNurse 阻斷服務攻擊 | 1,786,694 |

| DNS 放大攻擊 | 1,615,122 |

| 暴力破解 RDP 登入密碼 | 1,067,895 |

| TCP SYN 洪水攻擊 | 777,218 |

| IIS HTTP.sys 阻斷服務攻擊 | 544,883 |

| IMAP SUBSCRIBE 指令緩衝區溢位 | 457,158 |

| HTTP 內容長度負值緩衝區溢位 | 451,049 |

| NULL 位元組注入 | 356,359 |

| Apache Http2 無效參照解析 | 303,442 |

表 2:十大對外攻擊 (2017 年)。

註:根據我們監控資料顯示,在所有家用裝置當中,出現這些攻擊活動的主要是桌上型/筆記型電腦。

以下「表 3」列出我們 2017 年偵測到的事件當中最值得注意的一些活動及其數量。此處將對內和對外的攻擊彙整在一起。請注意,事件數量多寡與是否有害無關,因為有些只是所謂「可能有害的程式」(PUA),如:廣告軟體或灰色軟體。

| 值得注意的活動 | 活動數量 |

| 加密虛擬貨幣挖礦 | 45,630,097 |

| TELNET 預設密碼登入 | 30,116,181 |

| MS17-010 SMB 漏洞攻擊 | 12,164,033 |

| 暴力破解登入密碼 | 3,695,143 |

| ICMP BlackNurse 阻斷服務攻擊 | 1,792,854 |

| DNS 放大攻擊 | 1,602,448 |

| Android Stagefright 攻擊 | 1,170,348 |

| 可疑的 HTML Iframe 標籤 | 946,832 |

| TCP SYN 洪水攻擊 | 855,185 |

| IIS HTTP.sys 阻斷服務攻擊 | 547,570 |

表 3:對內與對外的網路攻擊活動 (2017 年)。

註:根據我們監控資料顯示,在所有家用裝置當中,出現這些攻擊活動的主要是桌上型/筆記型電腦。

家用裝置被用來挖礦

如「表 3」所示,加密虛擬貨幣挖礦活動是 2017 年最常偵測到的家用網路活動,這樣的結果可能有幾項因素,例如,目前火紅的加密虛擬貨幣比特幣(Bitcoin)儘管價格不斷 波動,但其總市值已超過 1,000 億美元,因此也吸引投資人紛紛投入這股熱潮。

圖 1:加密虛擬貨幣挖礦活動 (2017 年)。

2017 年一整年,我們發現有各種不同的家用裝置被用於挖礦 (尤以第三季最多),不過我們無法從監測資料看出這些活動是否是使用者自願的。

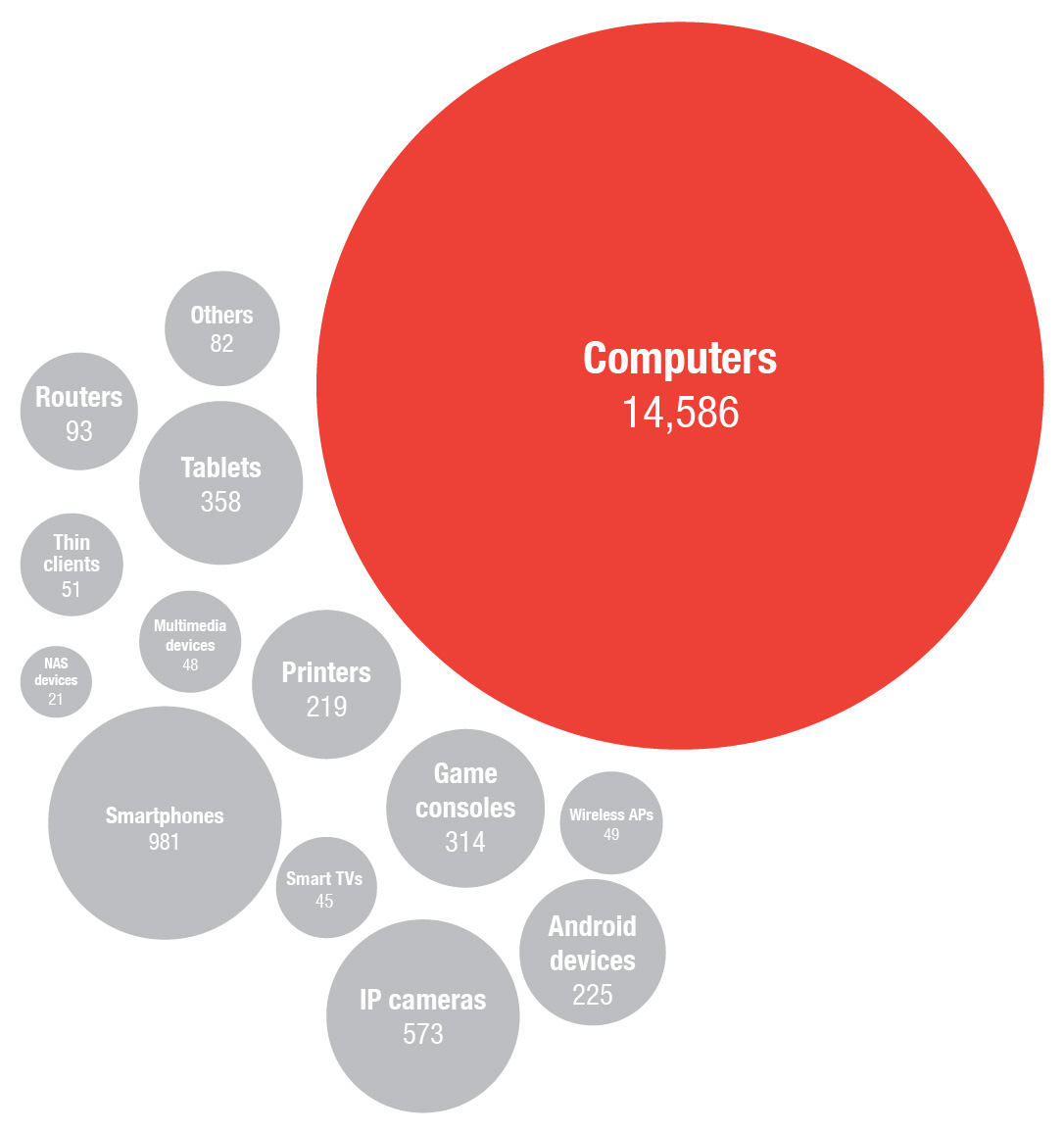

圖 2:遭到入侵的裝置被用於加密虛擬貨幣挖礦。

除了 PC 以外,就連運算能力有限的 IoT 裝置也出現挖礦活動

加密虛擬貨幣挖礦作業是一項需要大量運算的工作,因此需要龐大的處理器資源。那為何除了 PC 以外,就連運算能力有限的 IoT 裝置也出現挖礦活動?

一個頗具爭議性的原因是,有些公司希望利用自己的網站來賺錢 ,因此在網頁中加入挖礦程式碼,藉由使用者的 CPU 資源來挖礦。這算是網站經營者在網路廣告之外的 另一項不假使用者之手的財源。目前,有許多網站都被人發現會利用使用者的電腦來挖礦,算是暗中運用使用者的電腦資源。而這也掀起了一股反制的做法:利用瀏覽器延伸功能及內建過濾器來加以攔截。

網路犯罪集團正在嘗試利用家用裝置來挖礦

不肖的挖礦作業並不是瀏覽器才會遇到,還有一些加密虛擬貨幣挖礦惡意程式也會感染裝置,然後暗中在背後挖礦。我們發現有某個特殊的挖礦程式會先攻擊系統漏洞,然後安裝 WMI (Windows Management Instrumentation) 腳本來下載挖礦惡意程式。此惡意程式也像其他惡意程式一樣,會經由 垃圾郵件和惡意網址來散布,並且盡可能感染越多裝置來提高挖礦率。

與勒索病毒 Ransomware (勒索軟體/綁架病毒)不同的是,挖礦惡意程式不須迫使受害者支付贖金,直接在背後默默挖礦即可獲利。警覺性不夠的使用者,並不會特別留意到裝置內有可疑的活動,尤其是使用者平常不會去碰的裝置 (如 IP 攝影機),除非因為用電量飆高或系統經常當掉,使用者才可能會去檢查。這樣的暗中活動正是歹徒所想要的,每台裝置只要產出一點點的獲利,長久下來積沙成塔就相當可觀。

或許最近會看到這麼多加密虛擬貨幣挖礦活動,就是因為網路犯罪集團正在試驗看看利用家用裝置來挖礦是否為一條長期可行的獲利管道。畢竟,加密虛擬貨幣所提供的匿名性,對歹徒來說相當具吸引力,而這些錢還可資助他們從事其他活動。

加密虛擬貨幣除了受到網路犯罪集團青睞之外,其市場的 大起大落以及社會大眾逐漸開始關注,也引起政府機關的注意。不僅如此,近年來發生多起加密虛擬貨幣駭客事件,也讓國際性加密虛擬貨幣管制規範的討論更加浮上檯面,例如:針對虛擬貨幣交易平台制定更嚴格的管制 。

圖 3:加密虛擬貨幣十大竊盜案時間表

註:虛擬貨幣的美元價格為事件發生當時的匯率。

勒索病毒與家用裝置漏洞

去年五月發生影響全球無數電腦的 WannaCry(想哭)勒索病毒事件,讓我們深刻體會到連網裝置很可能因為勒索病毒而完全癱瘓。網路犯罪集團並非只能攻擊裝置上的重要資料,還可以讓裝置完全無法使用,直到使用者支付贖金為止,或者甚至從遠端遙控裝置。

圖 4:MS17-010 SMB 漏洞攻擊活動 (2017 年)。

WannaCry 利用的是 Windows 系統 SMB 檔案分享通訊協定上的一個漏洞。駭客使用一種稱為 EternalBlue(永恆之藍) 的攻擊技巧來攻擊此漏洞,進而在網路上散播勒索病毒,完全不需假使用者之手就能感染網路上的其他電腦。而且,網路上只要有一台電腦感染此勒索病毒,其他電腦就可能連帶感染。

隨後不久,又爆發了一個名為「Petya」的勒索病毒,同樣也是攻擊同一個漏洞,又使得全球無數電腦一夕間癱瘓。像 WannaCry 和 Petya 這樣的惡意程式確實令人擔心:因為對駭客來說,連網的裝置一旦缺乏嚴密的防護,便是他們進入企業及家庭環境最好的入侵點。

家用網路所面臨的威脅還不只有勒索病毒,正如我們「 2018 年資安預測」所言,未來我們將看到更多裝置漏洞被發現,因為許多裝置製造商都只強調功能,安全只是錦上添花。Mirai 殭屍病毒一夕成名,使得一些其他攻擊裝置漏洞的 IoT 惡意程式因而崛起,例如:Persirai 就成功入侵了數千台網際網路上的 IP 攝影機。

使用預設密碼登入家用裝置或暴力破解裝置密碼

去年趨勢科技發現一件有趣的現象:使用 Telnet 預設密碼登入的活動顯著增加。當然,這些數字之中也包含了正常使用者的登入活動,但應該絕大多數都是惡意程式嘗試登入裝置的結果。Telnet 通訊協定可讓使用者經由網際網路登入遠端裝置,因此歹徒經常使用裝置出廠預設的密碼來嘗試登入這類裝置。

圖 5:Telnet 預設密碼登入活動 (2017 年)。

使用預設密碼的裝置被Mirai利用 發動史上最大的分散式阻斷服務 (DDoS) 攻擊

Mirai 就是一個很好的例子:電腦一旦感染這個病毒,就會不斷搜尋暴露在網際網路上的裝置,然後 試圖使用預設的密碼來登入裝置。許多使用者都會忽略或忘記要修改預設的密碼,因此才讓這惡名昭彰的殭屍網路發動有史以來最大的分散式阻斷服務 (DDoS) 攻擊。自從 2016 年原始碼曝光以來,Mirai 殭屍病毒似乎已掀起了 一股殭屍網路旋風,其中某些甚至造成永久性傷害,而該病毒的攻擊技巧就是使用預設密碼。駭客只要手上握有數十萬個連網裝置預設密碼的清單,要建立殭屍網路其實不是難事。

除了防止駭客使用預設密碼登入裝置之外,家庭使用者還需防範歹徒使用暴力破解方式猜出 RDP 的登入密碼。RDP 是 Remote Desktop Protocol (遠端桌面通訊協定) 的縮寫,是系統管理員經常用到的遠端管理功能。經由 RDP,使用者可從遠端登入電腦 ,而且如同在本機上登入一樣,可以正常使用作業系統的功能和應用程式。這項方便好用的功能如果沒有做好安全措施,就可能帶來問題。

暴力破解登入活動在 2017 年 Q4達到高峰

駭客一旦能夠暗中經由 RDP 協定登入系統,將對網路帶來嚴重威脅。在一個家庭環境當中,所有裝置都會連上家用網路,而資料也會放在網路上。駭客之所以要暴力破解密登入密碼,就是希望獲得使用者的資料,並掌控裝置。

圖 6:暴力破解登入活動 (2017 年)。

這裡所謂的暴力破解,是指駭客在短時間內不斷重複嘗試登入 RDP 伺服器。駭客會嘗試各種使用者名稱和密碼的組合來試圖登入伺服器。這種攻擊方法對歹徒來說輕而易舉,而且不易被偵測。一旦某個帳號密碼組合成功登入了系統,駭客就等於掌握了目標 (不論是路由器或其他連網裝置),接著就能利用目標裝置來從事其他惡意活動。根據 報導,勒索病毒也會使用 RDP 暴力破解登入的方式來散布。

使用趨勢科技 Smart Home Network 來保護家用路由器

全球有超過 1 百萬台路由器和 670 萬台連網裝置隨時受到趨勢科技 Smart Home Network™ (SHN) 智慧家庭網路解決方案的保護,包括:美國、中國、瑞典、加拿大、日本等 200 多個國家,我們隨時都在分析這些路由器所回報的資料與潛在的網路威脅。

2017 年,趨勢科技 Smart Home Network 廣泛的威脅情報讓我們業界領先的深層封包分析 (DPI) 技術成功為全球的智慧家庭攔截了 1.1 億次的漏洞攻擊連線。

2017 年已防止的對外攻擊數量

趨勢科技攔截了 850 萬次試圖連上家庭連網裝置攻擊 防止50,000 次 Persirai 攻擊進入家庭網路

趨勢科技攔截了 850 萬次針對家庭網路的攻擊,這些攻擊都是試圖連上家中的連網裝置。此外,也防止了 75,000 次 Mirai 攻擊與 50,000 次 Persirai 攻擊進入家庭網路。

同時,我們也攔截了 670 萬次勒索病毒相關的網站連線。我們的虛擬修補攔截了 46 萬次以上的勒索病毒攻擊,而且光是 WannaCry 和 Petya 勒索病毒爆發之後不到兩個月內就攔截了 170 萬次 MS17-010 SMB 漏洞攻擊。

家庭使用者的良好資安習慣

隨時套用修補更新是家庭使用者最應養成的良好資安習慣,因為這些更新大多跟安全有關。請務必在裝置製造商釋出新的韌體時立即更新,如果可以的話,請啟用自動更新。其他您可做的一些安全措施還有:

- 採用網路分割的方式將裝置與公共網路隔離。

- 監控外送與橫向的網路流量。掌握裝置平常網路流量的狀況,監控網路內不肖裝置所引起的異常情況。

- 將一些平常不會用到的裝置功能關閉,並且利用防火牆限制只開放特定連接埠的流量。

- 切勿使用預設或容易猜測的密碼,並且避免在設定裝置時使用個人身分識別資訊 (PII),這一點就從路由器做起。不同的帳號請務必使用非重複且高強度的密碼。

- 凡是來源不明的可疑網址或附件檔案,切勿點選或開啟。只要有一台裝置遭到感染,網路上的其他裝置也可能連帶遭殃。

完整的家庭網路資安防護

家用路由器是所有家用連網裝置與網際網路之間的橋樑。使用者應該採用一套路由器防護來偵測所有針對家庭連網裝置的攻擊。趨勢科技 Smart Home Network 可藉由虛擬修補的方式防止駭客入侵,在閘道端攔截惡意流量。此外,一些系統設定,例如提高所有裝置的密碼強度以及專門保護孩童上網安全的家長監護設定,也是家庭網路安全不可或缺的要素。除了這些以外,趨勢科技 Smart Home Network 更提供以下功能:

- 各種智慧型裝置的裝置識別碼 (Device-ID) 以及各種應用程式的應用程式識別碼 (Application-ID),讓家庭網路上的流量一目瞭然。

- 藉由更好的頻寬分配與智慧型服務品質 (iQoS) 功能來提升流量管理。

- 藉由內嵌式網路防護的深層封包檢查發掘並攔截對內與對外的攻擊流量,不讓連線到達未修補的裝置。

- 提供一個行動應用程式來讓使用者即使不在家中也能掌握孩童的上網狀況。

- 利用全球威脅情報網來隨時更新雲端分析資料並即時攔截威脅。

隨著連網的裝置越來越多,家庭使用者勢必能夠享受到更高的生產力與更多的便利。然而,若無適當的防護,連網的方便性也將帶來各種不良後果:裝置可能被用來攻擊使用者或從事其他不法活動。

每個智慧家庭平均約有 11 個連網裝置,大約 10% 的家庭會有裝置遭到入侵

由於今日每個智慧家庭平均約有 11 個連網裝置,所以我們發現大約 10% 的家庭會有裝置遭到入侵也就不足為奇。而這些連網家庭當中,約有 36% 每星期至少會連上一次惡意網站。

家庭使用者在上網時務必隨時保持警戒,並且要妥善開啟裝置的安全功能。隨著市場上推出的智慧連網裝置越來越多,預料家庭網路的攻擊面將持續擴大,網路犯罪集團將有更多機會入侵家庭網路。不過,只要使用者做好前述的安全措施,相信就能有效防範危險,保障自身安全。

原文出處:A Look Into the Most Noteworthy Home Network Security Threats of 2017