才一年的時間,勒索病毒家族的數量就大幅成長 752%

早在 WannaCry(想哭)勒索病毒/勒索蠕蟲出現之前,全球的企業和個人使用者就已遭受勒索病毒所帶來的嚴重痛苦,這在我們的研究報告「勒索病毒的過去、現在和未來」(Rnsomware: Past, Present, and Future) 當中有詳盡的描述。才一年的時間,勒索病毒家族的數量就大幅成長 752%。

早在 WannaCry(想哭)勒索病毒/勒索蠕蟲出現之前,全球的企業和個人使用者就已遭受勒索病毒所帶來的嚴重痛苦,這在我們的研究報告「勒索病毒的過去、現在和未來」(Rnsomware: Past, Present, and Future) 當中有詳盡的描述。才一年的時間,勒索病毒家族的數量就大幅成長 752%。

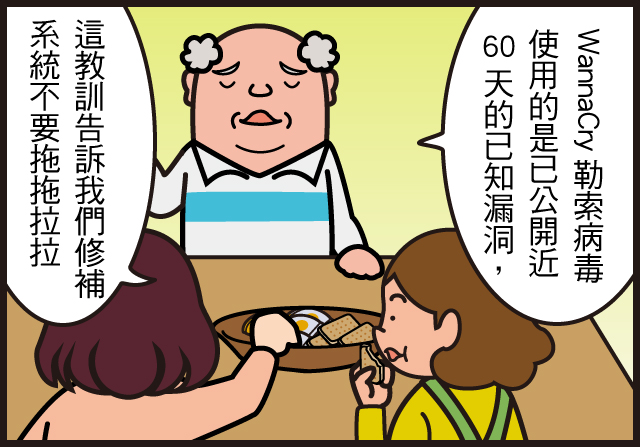

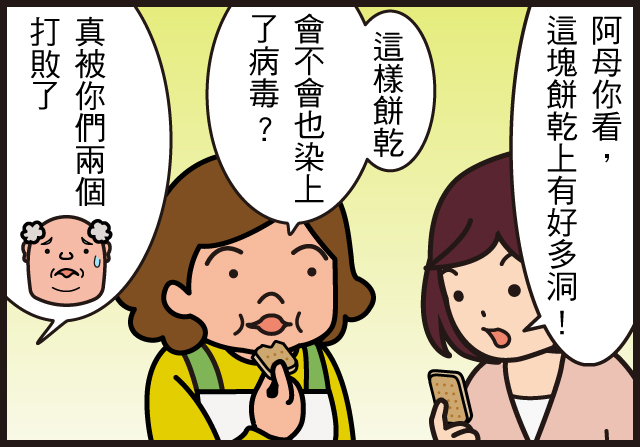

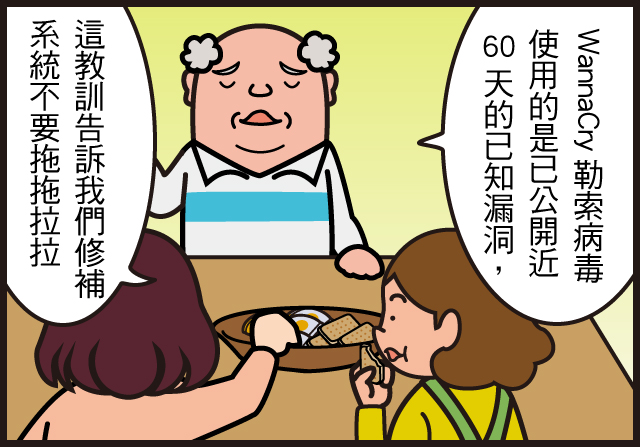

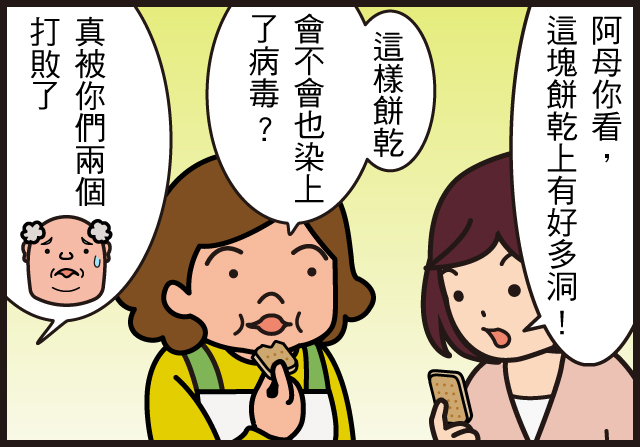

由於 WannaCry(想哭)勒索病毒/勒索蠕蟲的大規模散播,讓勒索病毒在五月成為全世界的焦點。從最初的攻擊之後,我們又看到了 UIWIX、Adylkuzz 和最近的 EternalRocks 都在使用相同的核心漏洞。

三種威脅間的共同點是MS17-010以及 Shadow Brokers 所披露的工具和漏洞。這些威脅不僅攻擊了系統上的漏洞,還充分地利用了企業在修補程式管理和系統升級上所面臨的根本難題。讓我們來看看它們所造成的影響,並思考一下為什麼這些威脅會發生。

但首先,我們來快速比較一下WannaCry、UIWIX和EternalRocks: 繼續閱讀

小心假 WannaCry(想哭)勒索病毒/勒索蠕蟲趁火打劫 !英國警方接獲通報一名用戶在上網時電腦忽然跳出感染 WannaCry 勒索病毒警告視窗,且無法關閉。受害者不疑有他撥打電話視窗上假冒微軟技術支援的電話,並被騙取320英鎊(約12500元台幣)安裝「惡意軟體移除工具」。

這並不是第一起利用 WannaCry趁火打劫的案例,英國警方也在之前發出 WannaCry詐騙警告,提醒用戶別開啟聲稱來自英國電信的強化用戶帳號安全性的郵件,該網路釣魚信附上假的WannaCry清除工具連結,誘使用戶付費下載。

這就是所謂的技術支援詐騙,歹徒以「假裝提供協助」的方式來誘騙受害者。這類詐騙會佯稱受害者的電腦遭駭客入侵,並主動提供服務來協助受害者解決問題。通常都是假裝成大公司,如微軟的技術支援人員,並向受害者索取信用卡卡號與個人資訊。根據一個詐騙案例的受害者描述,他的畫面被鎖住而不能動。不僅瀏覽器畫面遭到凍結,鍵盤也失效,受害者必須撥打畫面上顯示的電話號碼。當受害者撥電話過去,詐騙者就會親切地提供支援來協助您解決這個問題,但會向受害者索取信用卡卡號與個人資訊。

類似這樣的事件時有所聞,之前有網友反應 ,上網時忽然跳出通知說 Adobe Flash 版本太舊需要更新,不疑有它按下後就中了勒索病毒。類似的案例還有:

保持作業系統、Adobe Flash、瀏覽器等重要軟體更新是防範漏洞攻擊、保障系統安全的方式之一,但趨勢科技提醒大家,安裝更新通知請睜大眼:保持作業系統及應用程式更新可防漏洞攻擊,但別更新到勒索病毒!

PC-cillin2017 雲端版成功封鎖攔截勒索病毒 WannaCry,即刻免費安裝試用,不再「 想哭」!

PC-cillin2017 雲端版成功封鎖攔截勒索病毒 WannaCry,即刻免費安裝試用,不再「 想哭」!

同場加映:防範技術支援詐騙 5 秘訣

技術支援詐騙經常利用各種伎倆來操弄受害者的心理。以下是防範這類詐騙的一些祕訣:

《延伸閱讀》

Windows /Adobe Flash 更新通知、出現藍屏、網頁變亂碼、假技術支援真詐騙….駭客裝神弄鬼常見 6 招

儘管 WannaCry 勒索蠕蟲所要求的贖金,相對於其他勒索病毒家族,其實並不算多 (300 美元),但因為它會透過網路共用來散布,所以企業每多一台電腦遭到感染,就必須多支付 300 美元贖金。如此一來,駭客將賺得荷包飽飽,但受害的企業卻損失慘重。

在 2016 年當中,勒索病毒 Ransomware (勒索軟體/綁架病毒)駭客集團已開始將目光從個人使用者轉移到更大的目標,也就是大大小小的企業機構,並且海撈了 10 億美元。

才一年的時間,勒索病毒家族的數量就大幅成長 752%

早在 WannaCry(想哭)勒索病毒/勒索蠕蟲出現之前,全球的企業和個人使用者就已遭受勒索病毒所帶來的嚴重痛苦,這在我們的研究報告「勒索病毒的過去、現在和未來」(Rnsomware: Past, Present, and Future) 當中有詳盡的描述。才一年的時間,勒索病毒家族的數量就大幅成長 752%。

勒索病毒威脅在各地的分布 ,雅太區感染比例最高 (2016 年 1 月至 2017 年 3 月) 繼續閱讀

一個名為「EternalRocks」的最新惡意程式,不僅會攻擊 ShadowBrokers 駭客集團從美國國安局 (NSA) 外流並被惡名昭彰的 WannaCry(想哭)勒索病毒/勒索蠕蟲所利用的 EternalBlue 和 DoublePulsar 兩個漏洞,還會攻擊其他五個由同一駭客集團所外流的漏洞:EternalChampion、EternalRomance、EternalSynergy、ArchiTouch以及SMBTouch。這些都是針對 Microsoft Server Message Block (SMB) 網路資源 (如檔案及印表機) 分享通訊協定的漏洞。

建議企業或個人使用者都該盡速更新修補自己的系統,即刻未雨綢繆,防患未然!

感染目標裝置後,會分兩階段執行安裝程序

EternalRocks 惡意程式最早是由科羅埃西亞電腦緊急應變小組 (CERT) 資安研究員 Miroslav Stampar 所發現,該惡意程式在感染目標裝置後,會分兩階段執行安裝程序。在第一階段,惡意程式會下載 TOR 用戶端 來建立通訊管道,接著再透過該管道與其幕後操縱 (C&C) 伺服器通訊。令人意外的是,該 C&C 伺服器並不會立即做出回應,而是等過了 24 小時之後才回應。這樣的延遲設計,很可能是為了躲避沙盒模擬分析技巧的測試以及資安人員的分析。 繼續閱讀