1988 年趨勢科技成立之初,你知道當年出現的病毒,是靠磁碟片傳播的嗎?

今年(2018年)趨勢科技成立滿 30 年,我們一同回顧 30年病毒/資安威脅演變史。

個人電腦時代

從1986年的大腦病毒到1996年的 Taiwan No.1文件巨集病毒

早年的病毒是靠磁碟傳播你可能從去年的 WannCry (想哭)勒索病毒大爆發,才聽過勒索病毒,但你知道史上第一個勒索病毒,可能比你還年長嗎?你知道為何在 1997 年前的每年 3 月 6 日,電腦用戶就會神經緊繃地幫電腦開機?又或是高齡已達 32 歲,每逢13 號星期五發病的黑色星期五病毒, 現在是否建在,有比它更黑心的對手嗎?

- 1986 年第一隻感染個人電腦的病毒: BRAIN 大腦病毒

- 1987年 黑色星期五誕生:「We hope we haven’t inconvenienced you」

- 1989 年史上第一隻勒索病毒:AIDS

- 1990 年第一隻考驗病毒碼偵測技術的千面人病毒

- 1991 年米開朗基羅病毒第一隻引發媒體大量關注的病毒恐慌潮

- 1995年第一個巨集惡意軟體「Word-Concept 」誕生

- 1996 年台灣頭號大病毒:Taiwan No.1 巨集病毒

- 1997 年台灣猜拳病毒作者自稱天才國中生 喜歡一個叫黃X萍的女孩

網際網路時代

- 1999年台灣僅次於921大地震關鍵字: CIH 病毒

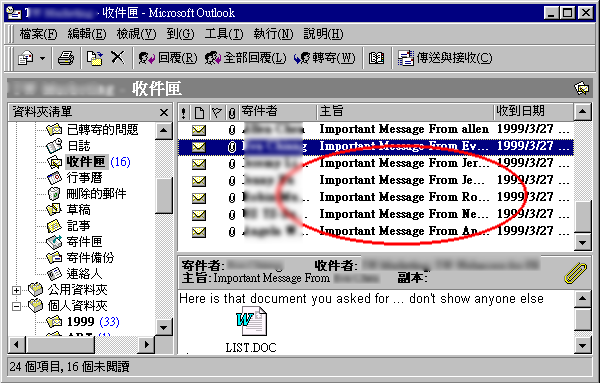

1999年CIH 病毒導致台灣聲名大噪,國外媒體紛紛以大版面報導這隻來自台灣的大學生撰寫的病毒, CIH 一夕之間造成全球數千萬台電腦受害,儼然成為全球災難。 - 1999年史上第一個大爆發的電子郵件病毒:Melissa 梅莉莎,命名靈感來自脫衣舞孃1999年美國西岸時間 3 月27日晚上 9 :00, CNN 與 NBC 電視臺大幅報導Melissa (梅莉莎) 病毒攻陷美國各大企業電子郵件伺服器的新聞。而早在電視臺公佈前的 3 個小時,也就是梅莉莎病毒出現後的1 2 小時內,趨勢科技已經最新的解毒程式放置於趨勢科技網站,同時全產品線更新完成。

- 2000年史上最毒的電子情書: 「ILOVEYOU」我愛你病毒全球大告白

每年 5月 20 日是網路告白日,同樣選擇在 5 月告白的還有一口氣同時向上百萬人進行全球大告白的「ILOVEYOU」(我愛你)病毒。1999年Mellisa 梅麗莎病毒擴散全球花了四天時間,2000 年同樣以電子郵件散播的「ILOVEYOU」(我愛你)病毒只花了四小時,當年來自菲利賓,史上最毒情書-I LOVE YOU病毒作者曾撂下這樣狠話「如果月底前,我仍無法獲得一份穩定的工作,我就要釋放出第三種病毒,把硬碟中所有資料夾殺得片甲不留。」

雲端儲存時代

趁虛而入! 2001年CodRed 紅色警戒開啟漏洞攻擊元年-盤點歷年漏洞攻擊

2001年可說是漏洞攻擊蠕蟲崛起之年,包括:Code Red I、Code Red II、Klez、Nimda、Sadmind 以及 Sircam。它們專門攻擊 Solaris 和 Microsoft Internet Information Services (IIS) 伺服器的漏洞。尤其 Code Red 可說是給了全球企業機構一記響亮的警鐘,造成了 26 億美元的生產力損失與伺服器清除成本。同時,這些蠕蟲也突顯了網路修補與防護對企業機構的重要,尤其那些不安全的網路共用磁碟更是威脅鎖定的目標。

- 「駭客竟比同事還來解你!」2010 年客製化 APT針對性目標攻擊,成企業心頭大患

APT 針對性目標攻擊或稱為進階持續性滲透攻擊(Advanced Persistent Threat) 跟一般不限定目標地亂槍打鳥的惡意程式攻擊不一樣的是, APT 攻擊會花費較長的時間規劃、執行:偵查、蒐集資料;發掘目標的安全漏洞或弱點。從蒐集各種情報開始,可能持續幾天,幾週,幾個月,甚至更長的時間。這項攻擊 2010年開始成為企業所面臨的最大威脅之一。高知名度的攻擊事件,像是零售商 Target 和百貨公司 Neiman Marcus的大量資料外洩. 還有主要攻擊目標為發電廠或煉油廠等等的自動化生產與控制系統( SCADA )的 Stuxnet 蠕蟲病毒。2014年服貿議題成社交工程信件誘餌!!台灣爆發大規模APT威脅! 近20家經濟相關機構成目標

高知名度 APT 攻擊事件

- 2010 年一位 Google 員工點了即時通訊訊息中的一個連結,接著就連上了一個惡意網站,開啟了接下來的一連串 APT 事件。

在此事件中,攻擊者成功滲透 Google 伺服器,竊取部分智慧財產以及重要人士帳戶資料。 - 2010年:Stuxnet 蠕蟲病毒:主要攻擊目標為發電廠或煉油廠等等的自動化生產與控制系統( SCADA )

- 2013 美國知名零售商 Target 因合作廠商遭惡意郵件侵入,支付系統遭駭,導致4000萬筆信用卡、簽帳卡資料外洩,2015年報導指出和解金高達臺幣12.8億元,累計損失超過95億臺幣

- 2014 美國精品百貨業者 Neiman Marcus客戶信用卡遭盜刷

- 2014年台灣服貿議題成社交工程信件誘餌!!台灣爆發大規模APT威脅! 近20家經濟相關機構成目標 》看更多

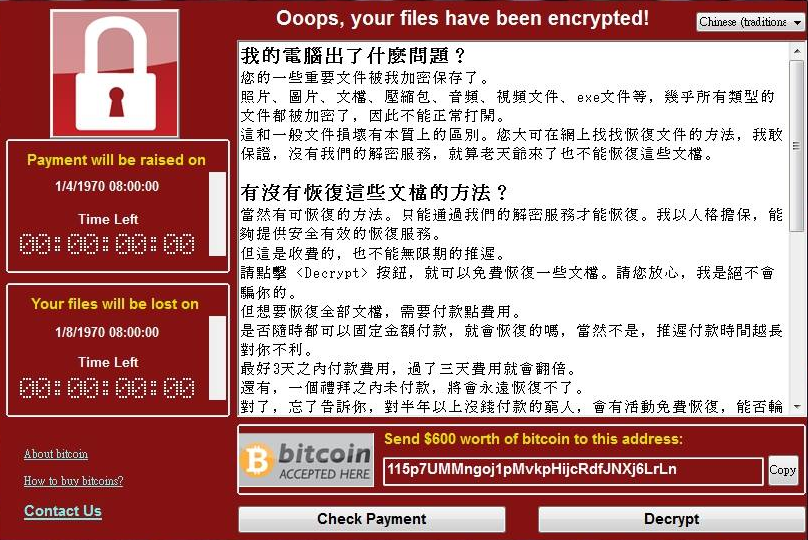

- 「你的檔案 我的肉票」勒索病毒找搖錢樹,連城隍老爺、警察大人都敢動 ! 盤點2005-2017年駭人討債鬼

- 膽大包天的勒索病毒 Ransomware連警察大人都敢勒索,甚至城隍老爺也沒在怕,有300年歷史的嘉義城隍廟內部文書處理系統也曾遭勒索。勒索病毒藏在郵件,藏在載點,藏在廣告裡,只要你上網,就有可能是它的覬覦目標。

• 2015年有位台北市某公司會計人員,誤點免費中獎 iPhone釣魚郵件,導致伺服器上的資料被勒索軟體CryptoLocker加密,結果當事人與主管調離現職。 - • 2016年台灣網友傳出因追劇而中CERBER勒索病毒;2018年宜蘭租書店老闆,被勒索病毒入侵,乾脆結束營業。

•2005 年勒索病毒誕生 - • 2012年假冒警察,抓盜版軟體

- • 2013年加密手法日益成熟•

- • 2013-2015 年太歲頭上動土,挑戰執法單位

• 2014年入侵安卓(Android)系統,勒索病毒在口袋趴趴走

• 2014-2015年鎖定企業,台灣也受駭

• 2016年變種大幅攀升

• 2016年Locky迫使醫院改用紙本作業

• 2016年 城隍爺遭「綁架」 - • 2016年鎖定廣告伺服器,台灣遭攻擊排行第一

• 2016年CERBER第一隻台灣網友傳出因追劇而中的勒索病毒 • 2016-2017年台灣受勒索病毒攻擊次數,幾近台灣總人口數 - • 2017年 WannaCry 想哭與 Petya前後襲捲全球

- • 2018年國際大藥廠遭勒索病毒入侵,導致重新製作疫苗

》看完整文章

前瞻未來趨勢

-

- 「一封郵件騙走一棟房子」老闆,別再成詐騙集團金雞母 ! 2018年趨勢科技首創 AI 技術防禦BEC 詐騙

「一封郵件騙走一棟房子」老闆,別再成詐騙集團金雞母 ! 2018年趨勢科技首創 AI 技術防禦BEC 詐騙2017年 10 月新竹一間長期與中國代工廠合作的科技公司,原本都用對方「xxx@ximhan.net」信箱聯絡,沒想到歹徒另創立名稱相似的「xxx@xlmhan.net」假帳號,以定期更換受款帳戶,以免遭洗錢犯罪利用為由,要求更改受款帳戶。該公司不疑有他,一時眼花, i 跟 l 分不清,損失新台幣2千餘萬元!這是變臉詐騙攻擊或稱為商務電子郵件入侵(Business Email Compromise 簡稱 BEC) 常用的手法。一封郵件騙走一棟房子 一點都不誇張。

刑事局受理的BEC詐騙案件,到10月5日為止,今年已有45件,平均算起來,大約每周都會有一家臺灣企業遇害報案,而遭到詐騙的金額更是已經超過2億元

- 「一封郵件騙走一棟房子」老闆,別再成詐騙集團金雞母 ! 2018年趨勢科技首創 AI 技術防禦BEC 詐騙

- 你放假它加班 挖礦 24 小時不關機 礦工忙到「火大」了-2018年衝擊最大資安威脅:虛擬貨幣挖礦

你放假它加班 挖礦 24 小時不關機 礦工忙到「火大」了-2018年衝擊最大資安威脅:虛擬貨幣挖礦手機速度越來越慢或是電池常常發燙,小心3C裝置已經成為幫助駭客賺取虛擬貨幣挖礦工!相較於勒索病毒在第一時間嚷著你的檔案已經被加密,挖礦病毒算是悶不作聲發黑心財,更勝一籌的駭客搖錢樹。

同場加映:

- 歷年駭客/詐騙集團經典語錄

這些語錄可能顯現在病毒發作訊息,或是藏在病毒碼裡,或是駭客對外公開的發言

「小心!這是病毒,快聯絡我們拿解藥」-1986 年第一隻感染個人電腦的病毒: BRAIN 大腦病毒

「 希望沒有造成您的不便」– 1987 黑色星期五病毒

「釣魚台是中華民國的土地」– 1997年,釣魚台巨集病毒

「就讀鳳西國中三年級、三年電腦經驗、喜歡一個叫黃X萍的女孩,興趣除了電腦還有籃球。」– 1997年台灣猜拳病毒

「如果月底前,我仍無法獲得一份穩定的工作,我就要釋放出第三種病毒,把硬碟中所有資料夾殺得片甲不留。」2000年, ILOVEYOU我愛你病毒

「小比爾,別光顧著賺錢……」-2003年,Blast 疾風病毒

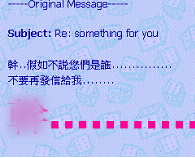

「假如不說您們是誰……………不要再發信給我……..X」-這不是病毒說的,到底是誰說的

- 病毒史上的七個怪咖:逼打電玩、裝萌賣可愛….還有就是讓人想中毒的病毒?!(同場加映:那些年的病毒代言人)

怪咖一:就是想中毒的客戶 - 怪咖二:要你自己刪除檔案的阿爾巴尼亞(Albanian)病毒

- 怪咖三:不加密你的檔案,但看在彩虹小馬很萌的份上,可以給 300 比特幣嗎?

- 怪咖四:不懈邊緣人的勒索病毒

- 怪咖五:勒索病毒界的俠盜羅賓漢

- 怪咖六:逼你打電玩贖回檔案

- 怪咖七:史上最善良的勒索病毒

- 2013「毒蠍獎」各行業最「毒」的代表人物 》找怪咖

挖礦程式偏好嵌入在使用者可能會停留大量時間的地方,比方說長影片,趨勢科技發現串流媒體的使用者也成為目標。

挖礦程式偏好嵌入在使用者可能會停留大量時間的地方,比方說長影片,趨勢科技發現串流媒體的使用者也成為目標。