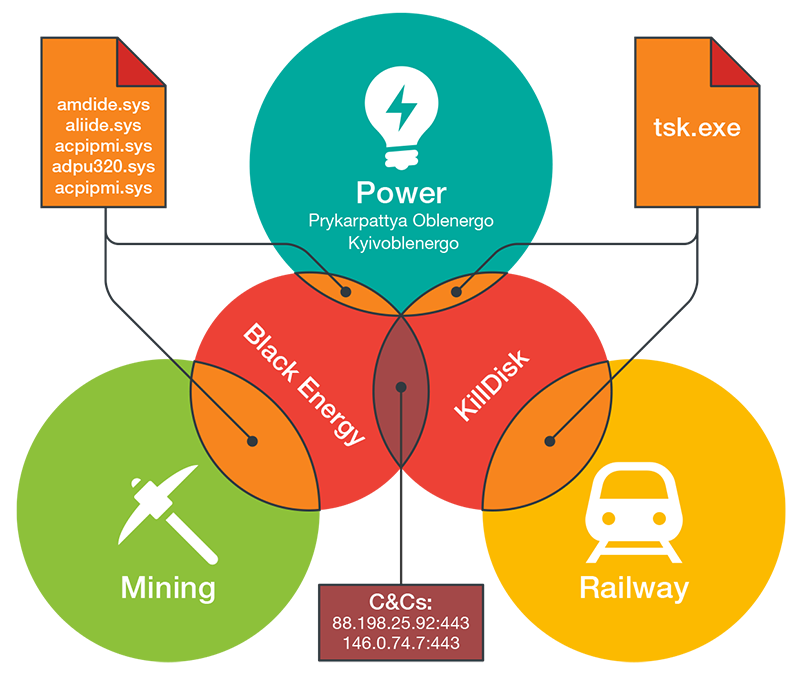

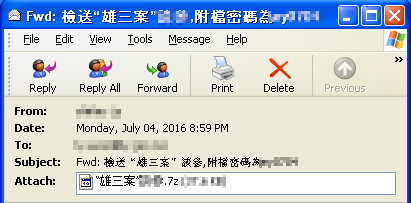

從520就職到南海仲裁案一直到雄三飛彈誤射事件和尼伯特風災都成為攻擊者用來製造魚叉式網路釣魚 (Spear Phishing )誘餌的素材。IXESHE 駭客組織自台灣新政府520上任以來就開始進行密集的攻擊。從其所使用的釣魚信件來看,可以發現攻擊者對於台灣政府的組織架構及輿情相當熟捻,不停利用最新的熱門話題來製作釣魚信件趨勢科技根據對其所使用的惡意後門程式所進行的分析,攻擊者從製造惡意程式,製作社交工程文件到送抵目標只需要5小時,也使得傳統進行特徵碼比對的防毒解決方案難以有效的偵測及封鎖。

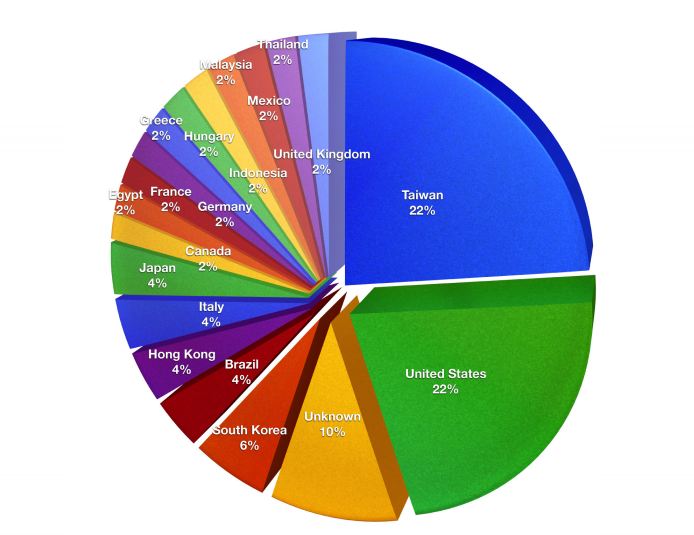

IXESHE是著名的「進階持續性滲透攻擊」(Advanced Persistent Threat,以下簡稱APT攻擊)駭客組織,從2009年開始就頻繁地進行網路間諜活動,主要針對東亞的各國政府、電子廠商和一家德國電信公司。其他目標還包括了G20的政府官員以及紐約時報。趨勢科技一直都在密切注意這個駭客組織(IXESHE)所進行的針對性攻擊/鎖定目標攻擊(Targeted attack )攻擊活動,也在2012年推出了技術白皮書來詳述 IXESHE所用的手法及攻擊特徵。IXESHE也曾在2013年及2016年涉及針對北美傳播媒體產業及高科技產業的針對性攻擊。

[延伸閱讀:IXESHE白皮書]

台灣自2009年以來就一直是IXESHE的攻擊目標,而最新的一波攻擊也更新了其所使用的後門工具及通訊模式,同時利用最新的熱門話題(包括南海仲裁案、尼伯特風災和雄三飛彈誤射事件)來透過魚叉式網路釣魚 (Spear Phishing )信件攻擊鎖定的受害者。

精心設計的社交工程誘餌

最新的這一波攻擊從2016年五月開始就進行密擊的攻擊,不停的利用最新熱門話題作為誘餌。從520就職到南海仲裁案一直到雄三飛彈誤射事件和尼伯特風災都成為攻擊者用來製造魚叉式網路釣魚 (Spear Phishing )誘餌的素材。

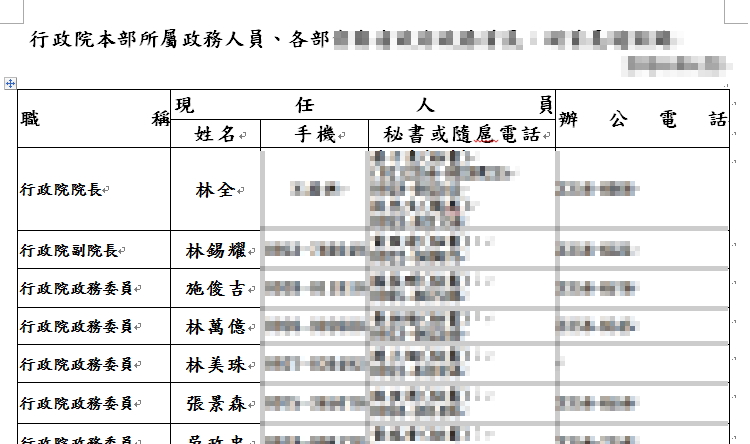

這些精心製作的魚叉式網路釣魚信件不僅僅是利用了熱門話題。其所夾帶的釣魚文件在內容及檔案屬性等細節上也都相當考究,讓人難以分辨真假。而且這些文件所用上的各層級官員姓名、手機號碼等資訊也讓人驚訝於IXESHE對台灣新政府掌握的精細程度。