從520就職到南海仲裁案一直到雄三飛彈誤射事件和尼伯特風災都成為攻擊者用來製造魚叉式網路釣魚 (Spear Phishing )誘餌的素材。IXESHE 駭客組織自台灣新政府520上任以來就開始進行密集的攻擊。從其所使用的釣魚信件來看,可以發現攻擊者對於台灣政府的組織架構及輿情相當熟捻,不停利用最新的熱門話題來製作釣魚信件趨勢科技根據對其所使用的惡意後門程式所進行的分析,攻擊者從製造惡意程式,製作社交工程文件到送抵目標只需要5小時,也使得傳統進行特徵碼比對的防毒解決方案難以有效的偵測及封鎖。

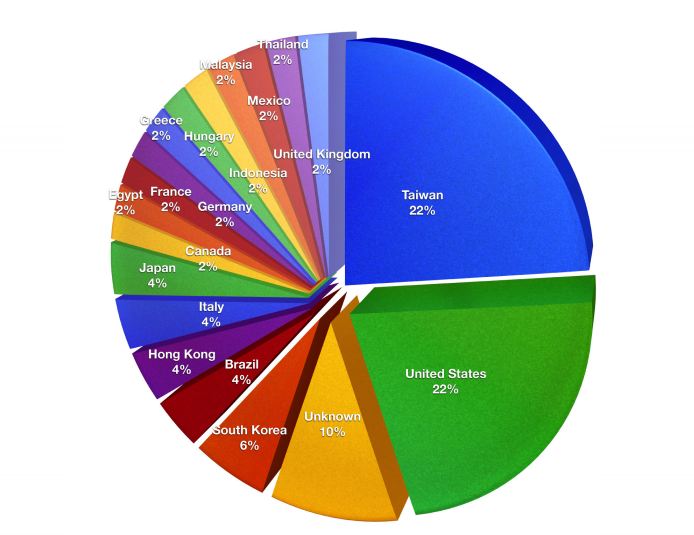

IXESHE是著名的「進階持續性滲透攻擊」(Advanced Persistent Threat,以下簡稱APT攻擊)駭客組織,從2009年開始就頻繁地進行網路間諜活動,主要針對東亞的各國政府、電子廠商和一家德國電信公司。其他目標還包括了G20的政府官員以及紐約時報。趨勢科技一直都在密切注意這個駭客組織(IXESHE)所進行的針對性攻擊/鎖定目標攻擊(Targeted attack )攻擊活動,也在2012年推出了技術白皮書來詳述 IXESHE所用的手法及攻擊特徵。IXESHE也曾在2013年及2016年涉及針對北美傳播媒體產業及高科技產業的針對性攻擊。

[延伸閱讀:IXESHE白皮書]

台灣自2009年以來就一直是IXESHE的攻擊目標,而最新的一波攻擊也更新了其所使用的後門工具及通訊模式,同時利用最新的熱門話題(包括南海仲裁案、尼伯特風災和雄三飛彈誤射事件)來透過魚叉式網路釣魚 (Spear Phishing )信件攻擊鎖定的受害者。

精心設計的社交工程誘餌

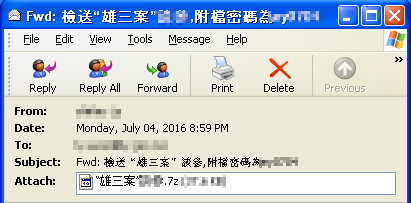

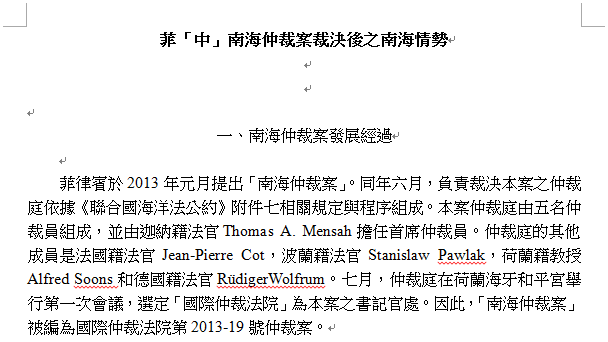

最新的這一波攻擊從2016年五月開始就進行密擊的攻擊,不停的利用最新熱門話題作為誘餌。從520就職到南海仲裁案一直到雄三飛彈誤射事件和尼伯特風災都成為攻擊者用來製造魚叉式網路釣魚 (Spear Phishing )誘餌的素材。

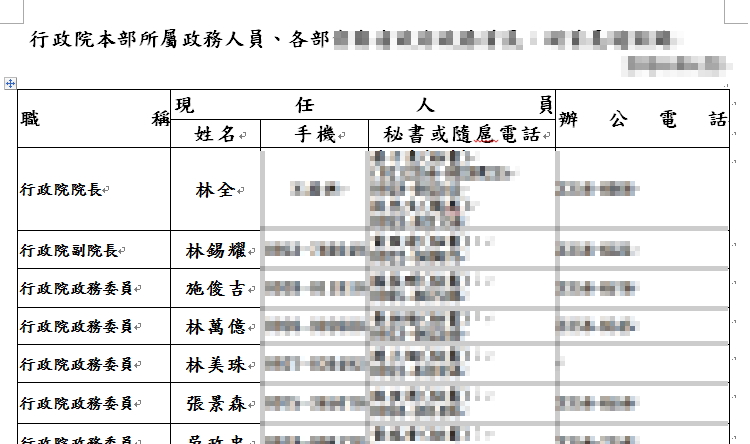

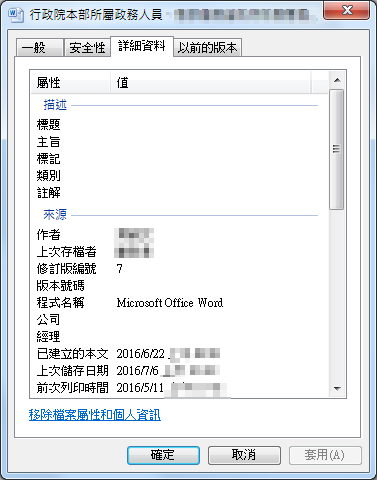

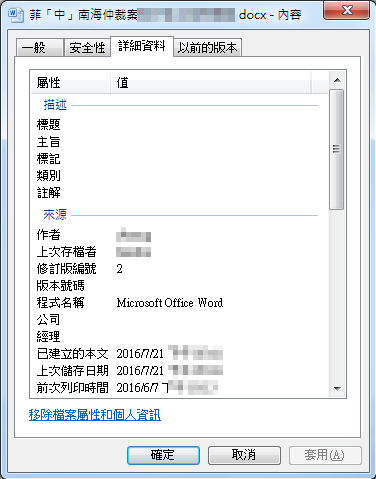

這些精心製作的魚叉式網路釣魚信件不僅僅是利用了熱門話題。其所夾帶的釣魚文件在內容及檔案屬性等細節上也都相當考究,讓人難以分辨真假。而且這些文件所用上的各層級官員姓名、手機號碼等資訊也讓人驚訝於IXESHE對台灣新政府掌握的精細程度。

規避技術

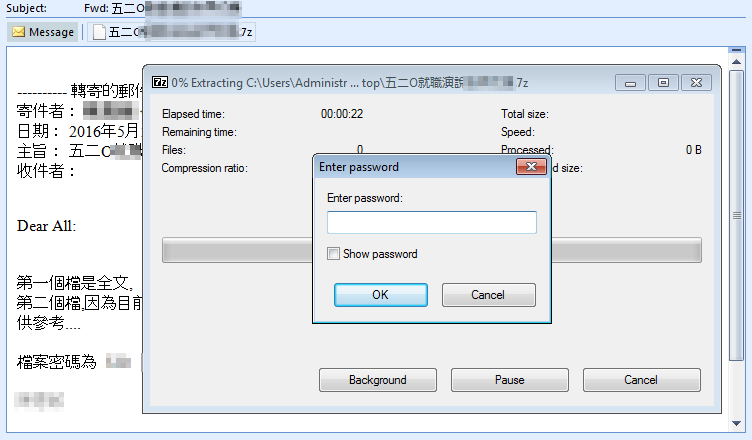

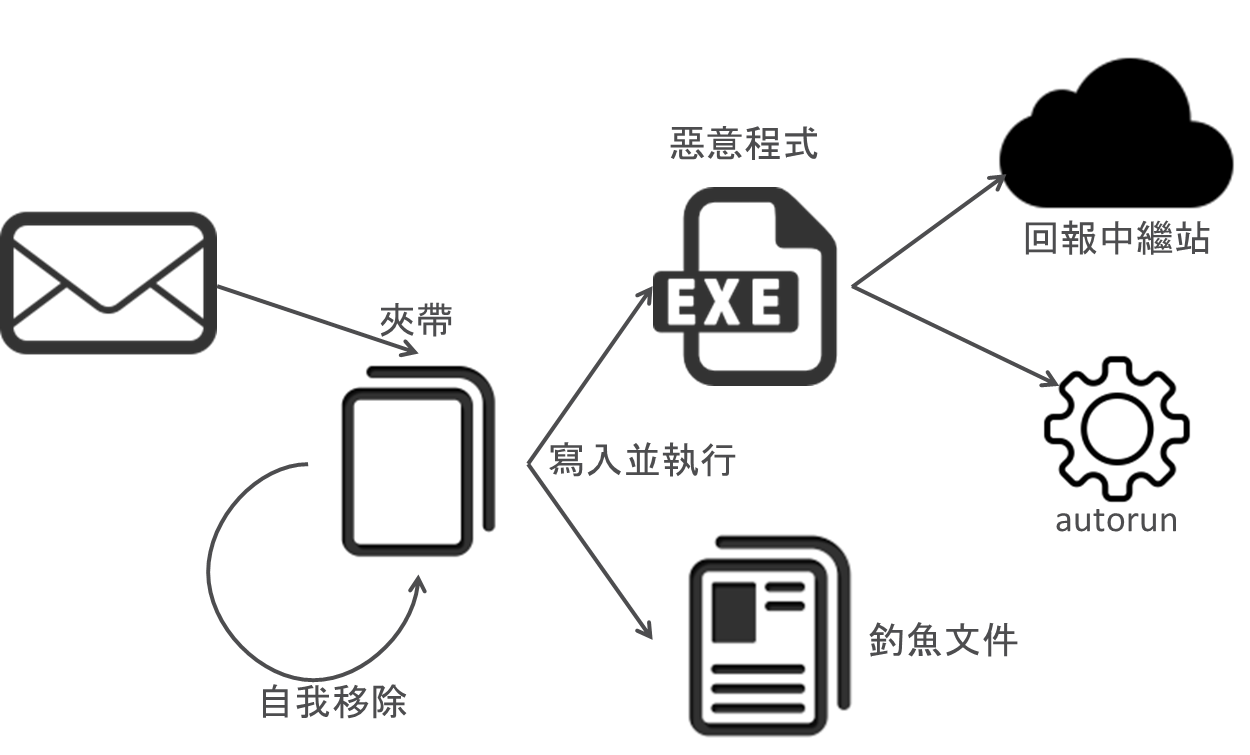

除了使用社交工程(social engineering )手法來取信於目標受害者外,這些釣魚信件所夾帶的是經過密碼加密的壓縮檔,好規避防毒軟體的檢測。

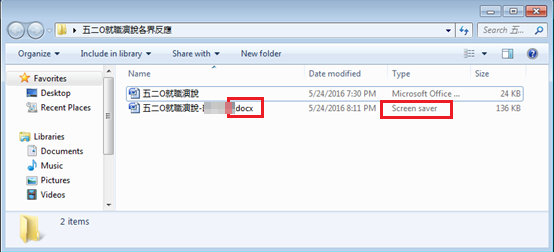

而在趨勢科技所觀察的樣本中,攻擊者使用了兩種方法來植入惡意後門程式。一種是將可執行檔偽裝成文件檔。例如用RTLO(強制從右至左書寫)技巧來偽裝檔名。或是利用系統預設不會顯示副檔名的設定將docx字串加入檔名中來掩飾其真正的檔案類型為可執行的螢幕保護程式。

而另一種是漏洞攻擊。我們在這一波的攻擊中看到IXESHE利用了EPS image漏洞(CVE-2015-2545),這是可以讓攻擊者遠端執行任意程式碼的重大漏洞,影響範圍涵蓋了Office 2007到Office 2016,因為其涵蓋版本更廣,是常用於APT攻擊的較新漏洞。微軟也已經於2015年9月進行修復(MS15-099)。

而一旦使用者打開了惡意附件檔,這個附件檔就會打開前述釣魚文件並且植入及執行惡意後門程式。

後門程式

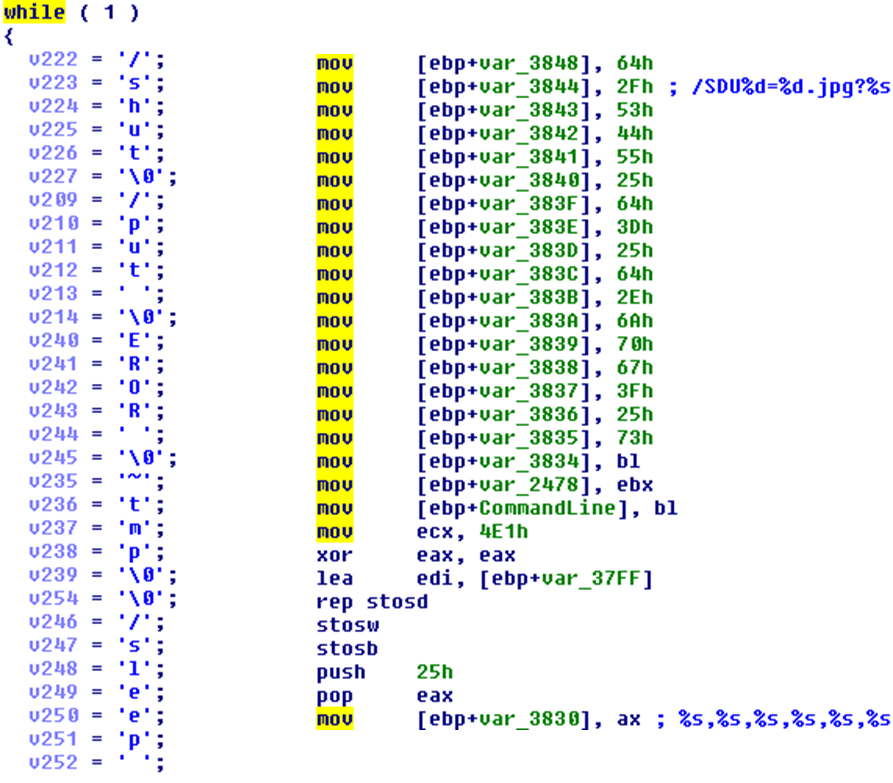

在最新一波的攻擊中,我們發現IXESHE更新了其所使用的後門程式,使用了新的HTTP REQUEST格式。但是其加密方式及後門指令集仍然不變。

| 新的HTTP REQUEST格式 | 指令 | C&C伺服器 |

| /RES%d=%d.jpg?%s

/SUS%d=%d.jpg?%s /DES%d=%d.jpg?%s /LTP%d=%d.jpg?%s /SDU%d=%d.jpg?%s |

/rsh

/shut /sleep /put /run |

141.10.91.35

37.208.69.13 208.109.248.8 117.3.65.206 |

| /book.aspx/%d=%d.link?url=%s

/blog.aspx/%d=%d.link?url=%s /main.aspx/%d=%d.link?url=%s /news.aspx/%d=%d.link?url=%s /tech.aspx/%d=%d.link?url=%s /mail.aspx/%d=%d.link?url=%s |

put

dos -ERR run sleep exit |

表1:惡意後門程式所用的指令、CnC伺服器及HTTP REQUEST格式

而這新的後門程式還是跟之前的版本一樣會使用「byte string」,一種字串建立技術將字元一個接一個的插入到記憶體位置。除了IXESHE之外,有另外兩個惡名昭彰的後門工具也會使用相同的技術:Gh0st RAT和MOCELPA。

結論

IXESHE自台灣新政府520上任以來就開始進行密集的攻擊。從其所使用的釣魚信件來看,可以發現攻擊者對於台灣政府的組織架構及輿情相當熟捻,不停利用最新的熱門話題來製作釣魚信件。而且根據對其所使用的惡意後門程式所進行的分析,攻擊者從製造惡意程式,製作社交工程文件到送抵目標只需要5小時,也使得傳統進行特徵碼比對的防毒解決方案難以有效的偵測及封鎖。

解決方案:

由於這一波攻擊會利用影響微軟Office各版本的CVE–2015-2545漏洞,建議使用者要確保軟體更新到最新狀態。同時在開啟附加檔案時要謹慎小心。

趨勢科技現已可以偵測與此威脅相關的所有檔案以及封鎖相關的C&C網址來保護使用者。而趨勢科技的客製化防禦可以快速偵測、分析和回應進階的針對性攻擊。針對新的惡意文件,可以透過進階威脅掃描引擎(ATSE)的啟發式規則來偵測惡意文件中的漏洞攻擊碼,還可以透過沙箱技術來執行並且分析惡意文件。而在網路層方面,趨勢科技的Deep Discovery Inspector也可以偵測惡意後門程式的惡意連線。

⊙延伸閱讀: