即使在 EternalBlue(永恆之藍)漏洞已經修補了兩年多後,EternalBlue 仍舊非常活躍。即使到了 2019 年,WannaCry 還是所有使用 EternalBlue 攻擊手法的惡意程式當中偵測數量最多的。它的偵測數量幾乎是所有其他勒索病毒數量加總的四倍。

勒索病毒和挖礦程式的最愛: EternalBlue

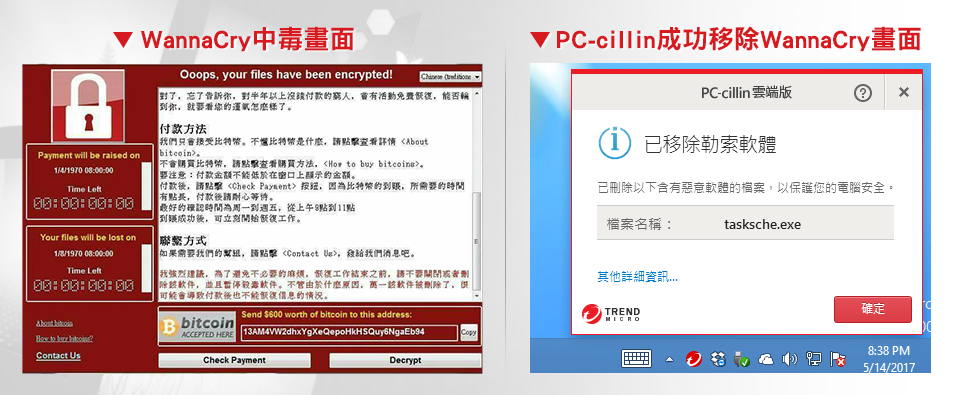

2017 年,全球有史以來最嚴重的 WannaCry(想哭)勒索病毒勒索病毒爆發事件,其背後的動力就是 EternalBlue(永恆之藍) 漏洞攻擊手法。直到今天,儘管該手法所利用的漏洞早已修正,還是有很多惡意程式 (從勒索病毒HYPERLINK “https://blog.trendmicro.com.tw/?p=12412” Ransomware到常見的虛擬貨幣貨幣挖礦程式) 還在利用這項漏洞攻擊手法。

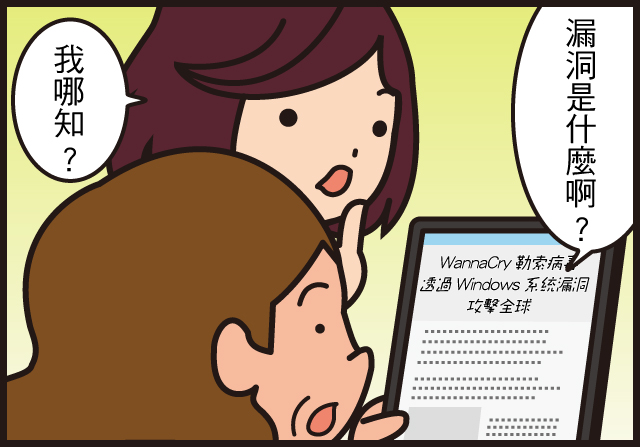

「WannaCry」對資安研究人員、企業、甚至是一般網路使用者都是一個耳熟能詳的名字,2017年該勒索病毒爆發的疫情在當時幾乎佔據了全球媒體版面,造成許多跨國企業花費數百萬、數千萬甚至上億美元的成本來進行修復和復原。兩年後的今天,企業依然經常遭到 WannaCry 襲擊。根據趨勢科技 Smart Protection Network™ 的資料,WannaCry 仍是 2019 年偵測數量最多的勒索病毒。事實上,WannaCry 的偵測數量甚至超越所有其他勒索病毒家族偵測數量的總合。

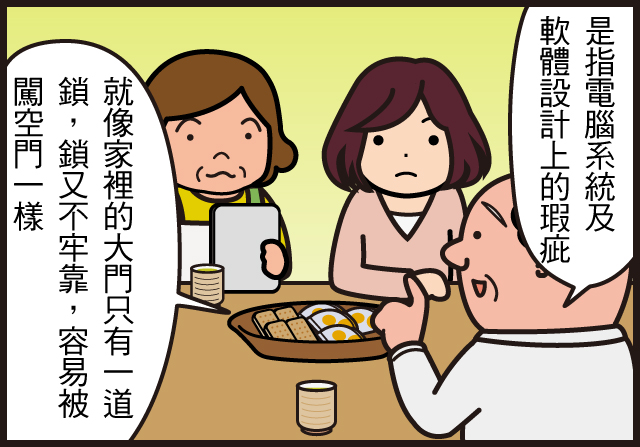

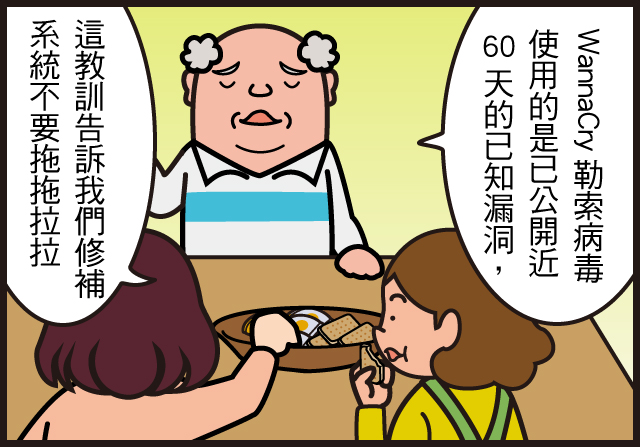

WannaCry 之所以能造成大量感染,其背後的動力就是 EternalBlue 漏洞攻擊手法 (Microsoft 早在 MS17-010 資安公告當中即修補了該漏洞),該手法是由 ShadowBrokers 網路犯罪集團流傳到網路上,但根據許多報導指出,該手法是竊取自美國國安全局 (NSA)。EternalBlue 實際上利用了 CVE-2017-0143 至 CVE-2017-0148 等多項漏洞,這些都是 Microsoft 某些 Windows 版本所使用的 SMBv1 伺服器通訊協定的漏洞。這些漏洞可讓駭客經由發送特製的訊息給受害系統上的 SMBv1 伺服器來觸發,並且可執行任意程式碼。由於 Microsoft SMB 漏洞所影響的產業極廣,從醫療設備到辦公室印表機、儲存裝置等等,因此網路犯罪集團很快就看上 EternalBlue 的價值。再加上許多企業在修補管理方面皆力有未逮,因此還有很多存在著漏洞的系統,所以 EternalBlue 才會至今仍受到歹徒喜愛。

繼續閱讀