對於許多網路使用者來說,社群網路已經成為他們主要的網路活動。你的孩子很可能也在使用社群網路,而且程度比你所知道的更深。作為負責任的父母,我們需要知道孩子跟誰互動,並幫助他們在生活裡建立有意義的關係。但我們要如何幫他們和網路朋友也做到這一點呢?

底下是可以幫你引導你的小孩安全而積極地與社群網路互動的十個建議。

- 自己加入社群網路。如果你不知道社群網路是怎麼一回事,那麼是時候開始去瞭解了。其中一個最好的方法就是直接問你的孩子。

我因為我的小孩而對社群網路有興趣,現在我已經是個狂熱的使用者了。他們可以告訴你他們使用哪些服務,如何使用這些服務,甚至可以告訴你要如何去找到社群網路有用和有趣的地方。

你的孩子會感謝你對於他們所喜歡的事物感興趣,不管他們是否願意承認。

2.在你孩子所用的社群網路上與他們建立連結,並堅持他們加你好友。你會想知道你的孩子出門之後去了哪裡和做了些什麼?在社群網路上也是一樣。他們在網上所做的事情會影響到你和他們,不管是好是壞。

如果你跟你的孩子建立連結,你可以看到他們做些什麼,是否張貼和閱讀合適的內容,並且確保他們的社群網路交談是正常的。

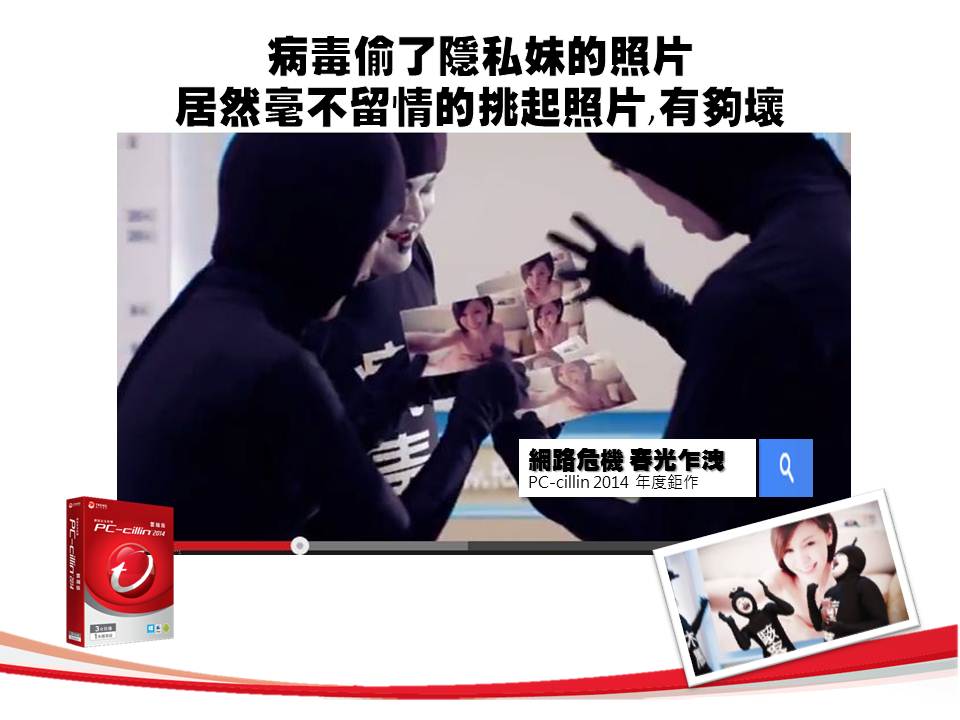

3.教導你的孩子關於將個人資料公開的危險。當你將個人資料和意見放到網路上,這些資料就是會讓所有人看到,而且可以說是永久存在,無法移除。你所寫的東西以後可能會反咬你一口。

一般情況下,你和你的孩子不應該寫你們不會願意公開在其他人面前說的東西。任何人都可以從你的個人資料,和你在社群網站上所寫的東西來知道許多關於你的事情。如果你定期檢查像是Facebook臉書的地點功能,甚至可以找到在任何時間你可能會出現的地方。

4.確保你的孩子知道如何控制自己的社群網路隱私設定。當提到如何保護你的網路隱私時,預防甚於治療。如果你希望你的孩子限制自己所公開的個人資料,那麼他們就需要熟悉他們社群網路服務所提供的隱私控制選項。