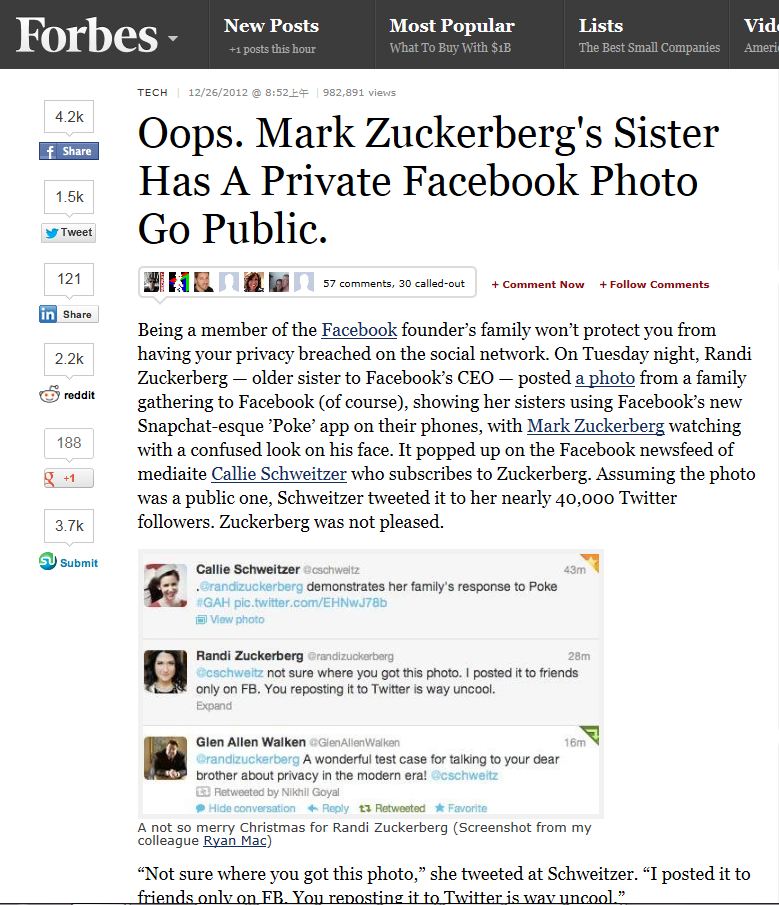

你在社群網站分享的資訊比你想像的多更多…,本文案例之一是Facebook 創辦人Mark Zuckerberg姐姐Randi,意外地讓貼在臉書上自以為隱私設定周全的家庭照片外流…報導該照片的記者在Randi抱怨後移除了照片,不過已經有人在網路上流傳該照片。

有五分之三的 Facebook 使用者希望他們的個人檔案有更多隱私。但如果你問那些想要更多隱私的人,你幾乎總會聽到他們馬上回答「但我不知道該如何去做。」還好現在有更見簡單安全的做法….

使用社群網路的人或多或少都會擔心自己的隱私問題。

我並不是說需要擔心Facebook、Twitter或Google會對你所張貼的資訊做些什麼。雖然那些也是有該擔心的地方。但在這裡我所想談論的是,當你在這些網站上貼出資訊時到底會發生什麼,以及誰有辦法看到它的這類擔心。

通常人們在張貼資訊時並不希望其他人看到。但因為他們不了解隱私設定,他們最終會將資訊跟比想像中更多的人分享。有些不好的事情就因此而發生。

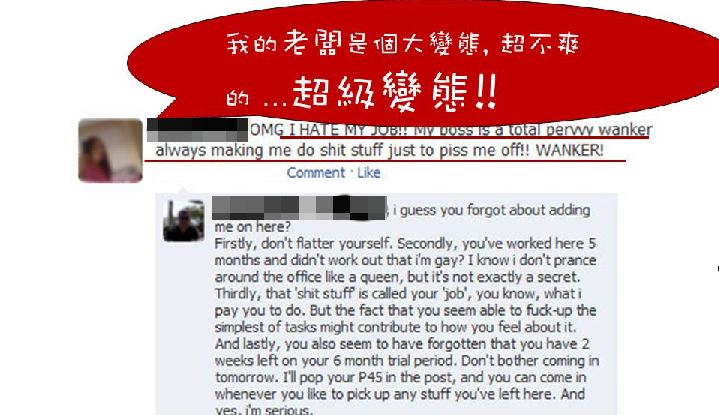

一個發生在2007年的故事就是這類造成錯誤後果的好例子:一位名叫 Kevin Colvin 的銀行實習行員 (這位老兄現在已經是家喻戶曉) 在發出電子郵件跟老闆說明因為家有急事而必須請假之後,竟然笨到在 Facebook 上張貼他在萬聖節派對上的相片,而相片的拍照時間正好是請假當天。由於像 Kevin 這樣的事件屢見不鮮,因此網路上現在流傳一個用詞 叫做 Facebook Fired,意思是因為 Facebook 而遭開除。

以下這位女士上網吐槽 ,卻被公司發現她在病假期間仍活躍於Facebook,公司將她開除,顯示已經有企業開始透過部落格和社群網站「觀察」員工。所以千萬不要在Facebook講老闆壞話

看更多 Facebook Fired 案例

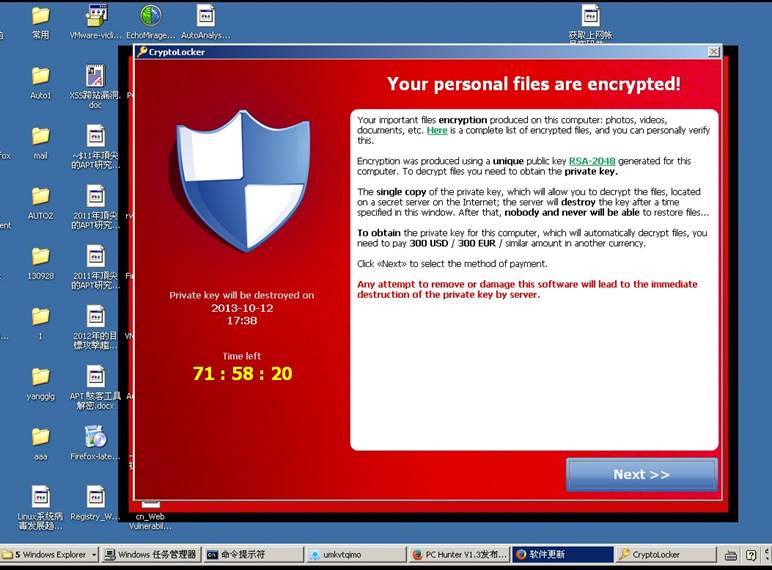

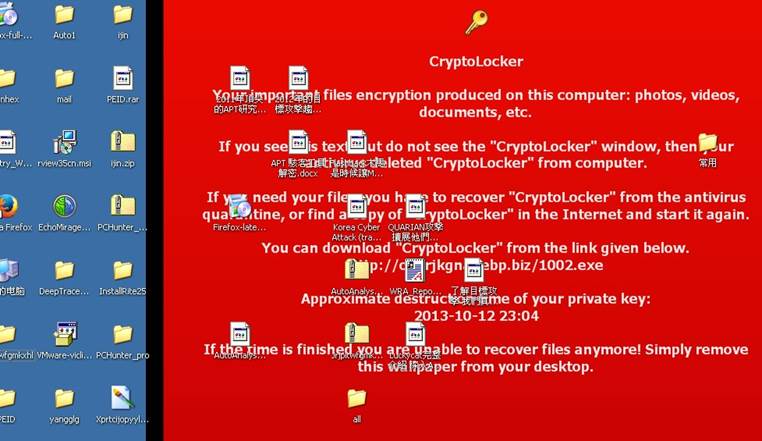

非常寬鬆的社群網路隱私設定

這類事情發生的原因有兩種。首先,社群網路上的預設隱私設定往往都很寬鬆。其次,更改隱私設定時也可能會被混淆,也因此有時會發生你將問題變得更糟,而並非自己所想像變得更好的風險。

這代表大多數的人都有過於寬鬆的隱私設定,而且並不是真的非常有把握去變更它們,也不清楚誰可以看到他們所發表的東西。

另一則故事,去年12月Facebook 的創辦人Mark Zuckerberg 姊姊 Randi 張貼了一些包含他的家庭照片到她的Facebook頁面上。她認為這是限定朋友觀看的照片,但其實不是。因為隱私設定的關係,記者可以看到那些照片,並且將它複製和分享出來。記者人很好:她在 Randi 抱怨後移除了照片。不過其他人已經拿到並分享了它。它已經永遠的脫離了她的掌握。

這裡的教訓很清楚:如果Facebook創辦人的姊姊都不能讓她的隱私設定照她所認為的去做,我們其他人的狀況也不會比較好。

每個社群網路有著不同的隱私設定

如果你使用一個以上的社群網路,這問題會變得更糟。每個社群網路都有自己複雜的部分。每個社群網路都有自己的隱私設定模式。你在Facebook上有「朋友」(和「朋友的朋友」)。你在Google+上有「社交圈」。你在Twitter上有「關注」和「被關注」。即使你知道這些,你也可能並不了解其他部分。

人們肯定很關心這問題。一項在 2013年由美聯社所進行的問卷調查指出,有五分之三的Facebook使用者希望他們的個人檔案有更多隱私。但如果你問那些想要更多隱私的人,你幾乎總會聽到他們馬上回答「但我不知道該如何去做。」