隨著虛擬加密貨幣越來越熱門,網路犯罪集團不意外地正積極開發、微調各種虛擬加密貨幣挖礦惡意程式。事實上,這類威脅是趨勢科技最常一直偵測到的惡意程式,而且各種平台和裝置皆有。

最近我們發現一個新的挖礦( coinmining )惡意程式 (趨勢科技命名為 Coinminer.Linux.KORKERDS.AB) 專門攻擊 Linux 系統,而且會利用某個 Rootkit (Rootkit.Linux.KORKERDS.AA) 來隱藏其惡意執行程序,讓監控工具看不到其執行程序。這一點會讓偵測工作變得更困難,因為被感染的系統只會看到效能變差,但卻看不出是誰在消耗資源。除此之外,該惡意程式還可以更新或升級自己的程式和組態設定檔案。

值得注意的一點是,在 Unix 以及類 Unix 系統 (如 Linux) 的檔案權限設定方式下,只要是具備執行權限的檔案都能執行。我們推測,這個虛擬加密貨幣挖礦惡意程式的感染途徑是經由惡意的第三方/非官方或受感染的外掛程式 (如:媒體串流軟體)。當使用者安裝這類外掛程式時,就等於提供它系統管理權限,如果是已經被駭的應用程式,惡意程式就能以應用程式所擁有的權限來執行。這樣的感染方式並非罕見,因為其他 Linux 虛擬加密貨幣挖礦惡意程式也是利用這樣的途徑入侵。

【延伸閱讀:Unix:會徹底改變勒索病毒遊戲規則嗎?】

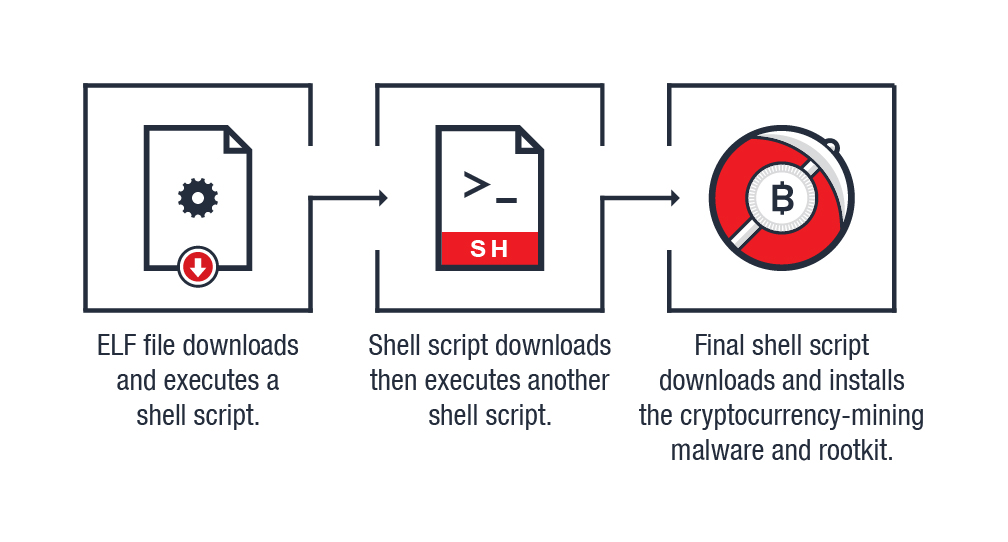

圖 1:虛擬加密貨幣惡意程式的感染過程。

繼續閱讀