WannaCry 勒索病毒竟有個「關閉開關」,可讓該病毒就算已經進入電腦也不會執行?!

IT 系統管理員針對三種不同情況該採取什麼步驟:

o 電腦處於睡眠模式

o 電腦已被「喚醒」

o 惡意檔案或元件已進入系統當中

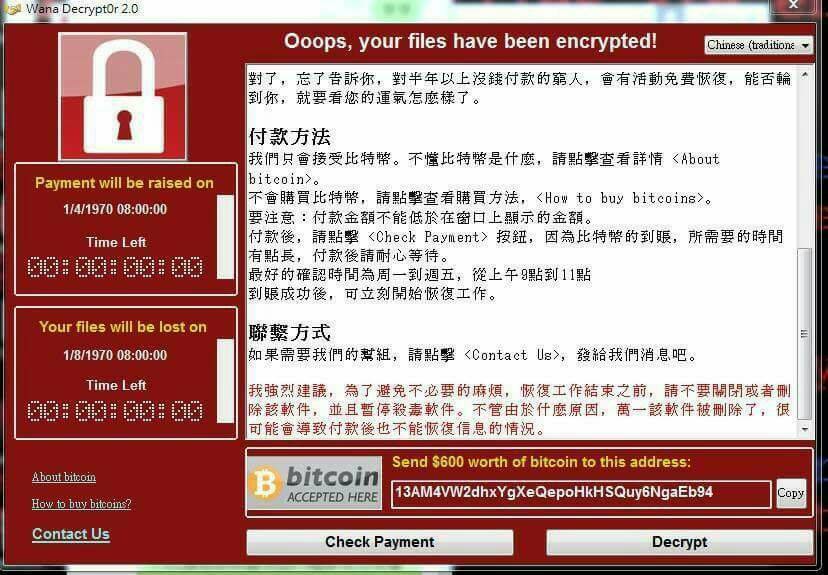

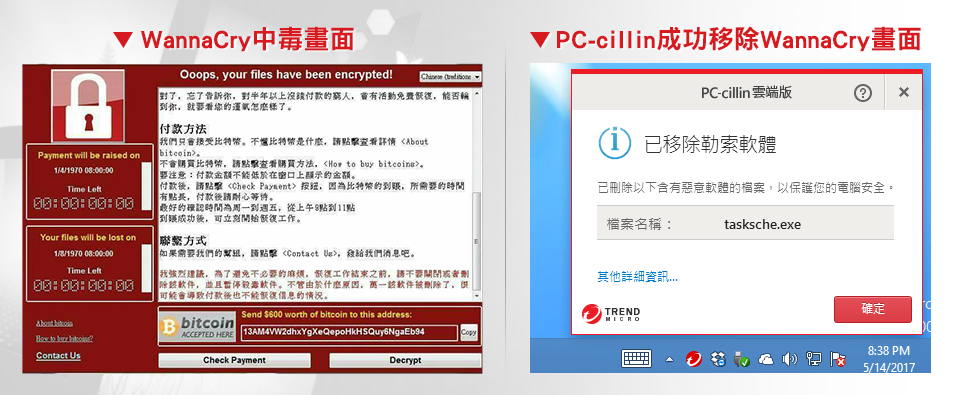

WannaCry(想哭)勒索病毒/勒索蠕蟲 的疫情或許哀鴻遍野,但仍有一絲曙光:勒索病毒當中有一個「關閉開關」可讓該病毒就算已經進入電腦也不會執行。

若上週末 WannaCry 病毒肆虐時,您的電腦正處於睡眠狀態,那麼您的電腦有很大的機會可以躲過 WannaCry 這次的災情。但萬一您的電腦已經醒來呢?簡單來說,您還是有機會避免勒索病毒加密您的檔案。其實,這是 IT 系統管理員和資安人員修補、更新系統的大好機會,既能防止 WannaCry,又能防範未來可能出現的類似威脅。

您可採取以下步驟來檢查您的系統和網路是否在週末期間遭到該病毒攻擊。

[延伸閱讀: 趨勢科技最新的 WannaCry 防護更新]

原本處於睡眠狀態的電腦不會被感染,因此立刻修補漏洞就能防範。

根據趨勢科技的模擬分析,WannaCry 勒索病毒無法攻擊正處於睡眠狀態的電腦,就算其 TCP 連接埠 445 已開放且系統漏洞仍未修補也不會有事。

WannaCry 勒索病毒在感染及散布過程當中必須連上其攻擊的電腦。因此,如果電腦正處於睡眠狀態,病毒就無法連上電腦。此時,病毒會繼續嘗試下一個 IP 位址,看看能不能連上其他電腦。

換句話說,IT 系統管理員可趁機趕快修補 WannaCry 所攻擊的漏洞,就能盡量遏止感染。

[資安部落格文章: WannaCry/Wcry 勒索病毒技術層面分析]