害怕自己上網購物、訂購機票飯店、或是買演唱會票被騙嗎? 那你每週一定要留意這個高風險賣場排行榜!

「刑事警察局」與「趨勢安全達人」共同合作,將定期公布近期網路上風險高的線上平台,提醒消費者若於下述平台交易或購買時,請務必提高警覺,以免受騙上當!

女星裸照外流事件層出不窮引發新聞媒體爭相報導,然而這只是冰山一角,新聞媒體沒有報導的是,私密照外洩其實也讓為數眾多的受害者留下心中一輩子的痛。根據婦女救援基金會調查顯示,絕大多數的裸照威脅事件都發生於配偶/伴侶/男女朋友間,因雙方分手或關係絕裂時,持有性私密影像之一方基於威脅、報復、毀損對方名譽、而加以散佈,而這又稱之為「復仇式色情」。

「復仇式色情」是一種性別暴力的犯罪行為,婦女救援基金會提供多種聯繫管道,包括專線電話、信件留言及線上通話系統。而趨勢科技想從技術面幫助用戶從根本解決問題,研發出安全達人的新功能「相片安心鎖」,希望藉由從手機加密照片的機制,阻止私密照外流。讓我們一起來試用新功能吧!

首先點入程式中的「相片安心鎖」。

接著會列出所有手機內部的照片。

聊天平台如 Discord、Slack和Telegram已經成為相當熱門的辦公室通訊工具,這三個例子都深受世界各地企業和組織的青睞。一個重要的原因是這些聊天平台可以讓使用者透過API將他們的應用程式與自己的平台整合。這種作法在工作環境內可以減少應用程式切換的時間,進而簡化工作流程並提高效率。但有一點必須提出來,這樣的功能是否會被網路犯罪分子濫用?畢竟,我們已經看過許多將合法服務和應用程式用在惡意網路犯罪行為的例子,像是IRC就是個知名的例子,曾在過去被許多網路犯罪分子作為「Botnet傀儡殭屍網路」的命令與控制(C&C)基礎設施。

將聊天平台API轉換為命令與控制基礎設施

趨勢科技的研究重點是分析這些聊天平台API是否可作為C&C之用,並且看看是否有現行惡意軟體在利用此漏洞。通過大量的監視、研究和製作概念證明程式碼,我們已經可以證明每個聊天平台的 API功能都可能被濫用 – 將聊天平台轉變成C&C伺服器,網路犯罪分子可藉此與中毒或被駭系統進行通訊。

發現濫用API的惡意軟體樣本

我們對聊天平台的大量監視也顯示出網路犯罪分子已經在利用這些聊天平台進行惡意攻擊。在Discord,發現許多惡意軟體,包括檔案注入程式,甚至是 比特幣Bitcoin) 採礦程式。同時,Telegram也被發現遭到某些KillDisk變種及TeleCrypt(一種勒索病毒 Ransomware (勒索軟體/綁 繼續閱讀

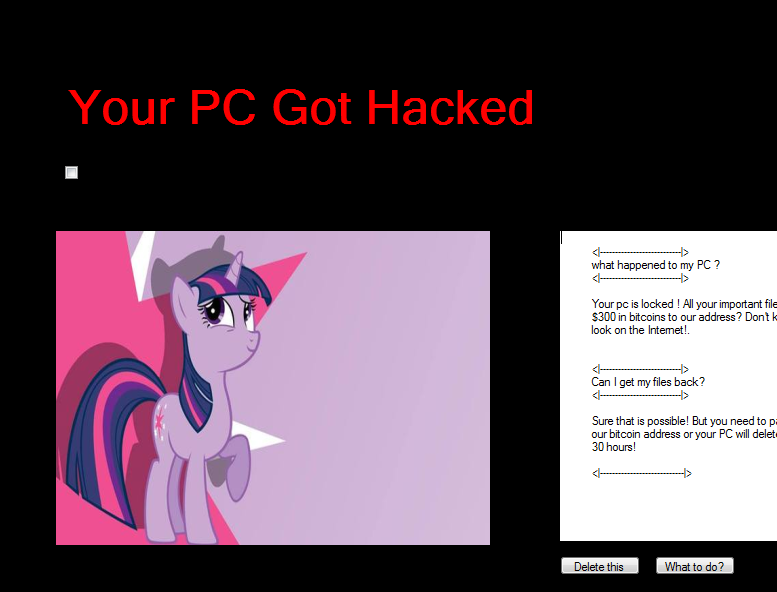

繼三隻不要錢的勒索病毒後,趨勢科技又發現兩隻特異獨行的 勒索病毒 Ransomware,一個是不會綁架檔案,但會裝萌要錢的「My Little Pony (彩虹小馬)」;另一個是不會跟你要贖金,但會一直出現貓咪圖案的勒索訊息,告訴你已經被感染。

Virus 勒索病毒 (趨勢科技命名為 Ransom_UCRAZY.A) 是一個不會加密檔案的勒索病毒。它只會不斷顯示惱人的訊息視窗,其勒索訊息使用了「My Little Pony (彩虹小馬)」卡通當中的一個角色,其要求的贖金為 300 比特幣,但該病毒並未以檔案為要脅。

網路犯罪分子越來越常利用系統內建工具或服務來散播惡意軟體,原因是方便、有效和隱蔽。舉例來說,利用這些合法工具可以讓威脅活動混在正常的網路流量或IT/系統管理工作內,也讓這些惡意威脅能夠留下較少的痕跡,使得偵測更加困難。無檔案病毒就是其中一個例子。

無檔案病毒意味著沒有檔案被寫入或下載至受感染機器的本地磁碟執行。相對地,它們會在系統的記憶體內執行,或駐留在系統註冊表內以取得持久性。在典型的無檔案病毒感染中,有效載荷可以被注入現有應用程式/軟體的記憶體內,或透過白名單內的應用程式(如PowerShell)來執行腳本。

即便它們不是基於檔案(或可執行檔)的威脅,我們知道它們確實在外活動著,因為此類技術已經常地被使用在針對性攻擊/鎖定目標攻擊(Targeted attack )中。無檔案病毒最可被察覺的是網路蹤跡,像是命令與控制(C&C)連線,和其他留在中毒系統內的惡意程式碼。不幸的是無檔案病毒也可以在公開的專案計畫中取到,甚至在網路地下市場作為產品(或服務)提供。無檔案病毒也是如Angler等漏洞攻擊的主要功能之一。舉例來說,網路犯罪集團Lurk利用自己所開發的漏洞攻擊套件來透過無檔案病毒從金融機構竊取超過4,500萬美元。

[延伸閱讀:無檔案勒索病毒技術全貌 – UIWIX]

惡意PowerShell腳本是許多無檔案病毒的關鍵要素。Windows PowerShell是內建基於.NET框架的命令列Shell,提供使用者存取作業系統(OS)服務的介面,也是能夠建立腳本的程式語言。PowerShell主要用來自動化系統管理工作,像是檢視系統內所有的USB設備、磁碟和服務,排程工作並在背景執行,或是終止程序(就像是工作管理員)。PowerShell也可以讓管理員無縫管理系統和伺服器及軟體或服務所運行環境的設定。 繼續閱讀