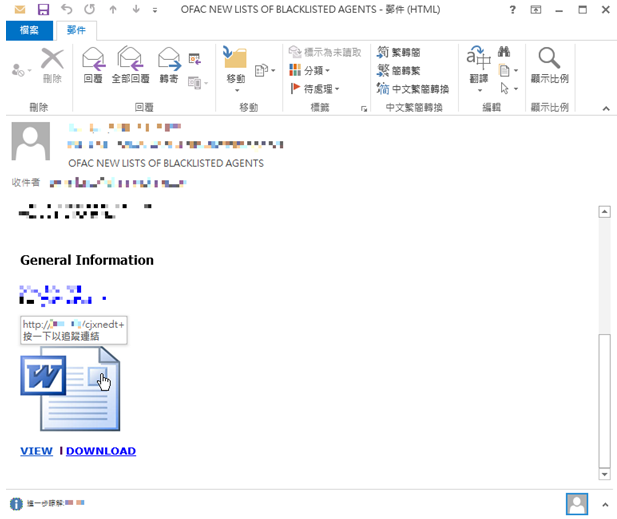

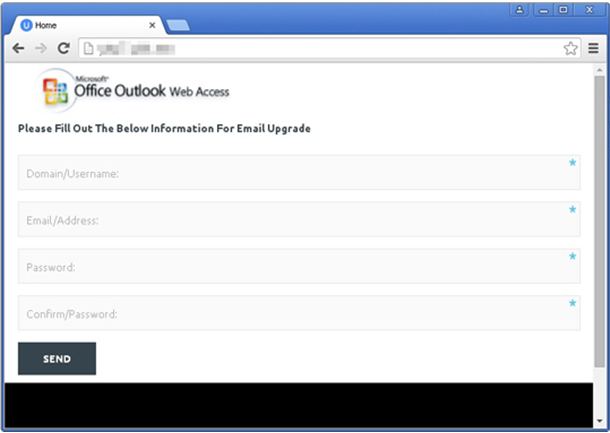

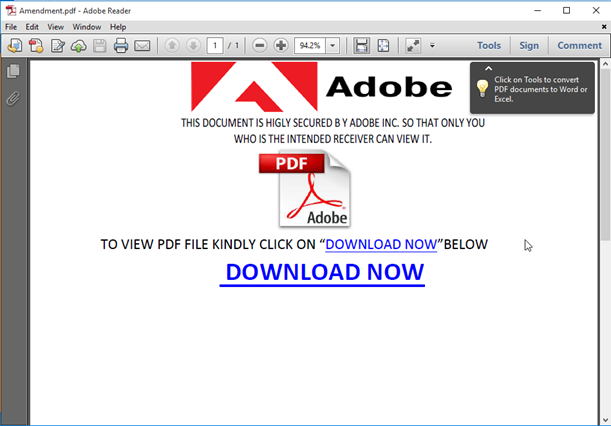

釣魚網站竊取個資案件層出不窮,現在釣魚信件捲土重來,持續騙取被害者的網站登入帳號密碼等等資料。趨勢科技日前接獲回報,發現幾起釣魚信件的案件。 以往釣魚信件常直接將釣魚網站的惡意網址連結置於內文中,或將惡意連結偽冒為正常網址連結,誘使受害人信任而連線至釣魚網站,進而騙取受害人帳號密碼等個資。 「釣魚信件」運作模式

|

被偷的帳密,身分證明,就醫.金融資料,信用卡…到哪裡去了?

駭客偷取你的個人資料做什麼?

目前網路犯罪集團最賺錢的手段之一就是冒用他人身分來從事犯罪,其獲利甚至在 2016 年創下歷史新高,該年詐騙和身分冒用所造成的損失高達 160 億美元。然而,被偷的資料到底被用來做些什麼?目前網路犯罪集團最賺錢的手段之一就是冒用他人身分來從事犯罪,其獲利甚至 在 2016 年創下歷史新高,該年詐騙和身分冒用所造成的損失高達 160 億美元 。經歷了近幾年的一些大型資料外洩事件 (如 2016 下半年的 Yahoo 事件),現在大多數人都已經知道資料竊盜是無可避免的現實。身分冒用的問題固然令人擔憂,但真正災難卻在後頭,也就是當這些資料被駭客用於不法用途時。

此時,受害者可能遭遇一些嚴重的後果,尤其若歹徒的目標是受害者的保險、銀行和信用卡資料。事實上,許多使用者都不曉得自己的資料早已被駭客掌握,只有在身分被冒用之後才驚覺事態嚴重。

但到底這些失竊的資料最後的去向如何?是被賣到地下市場?還是連同一些其他偷來的資料一起賣給合法的企業?或者被用來盜刷?在我們深入探討失竊資料的流向之前,我們先來看看資料是如何外洩的。

資料如何外洩?

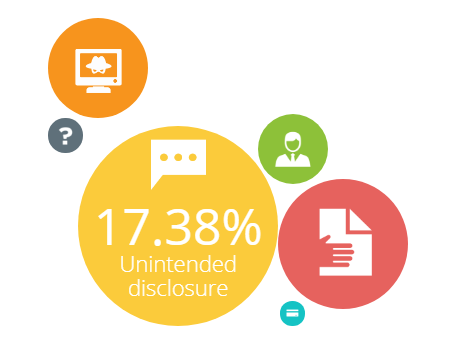

看到一些大型資料外洩事件,或許一般大眾會以為資料外洩都是駭客所引起,但根據趨勢科技的研究報告「 跟著資料循線追查:解構資料外洩事件及破除迷思 」(Follow the Data: Dissecting Data Breaches and Debunking the Myths) 顯示,從 2005 至 2015 年,裝置遺失或失竊才是資料外洩的主因。不過,若以普遍性來看,駭客攻擊和惡意程式的比例也不遑多讓。此外,意外洩漏和內賊所造成的比例也逐漸攀升。

下圖為資料外洩的原因:2005 年 1 月至 2015 年 4 月間各種資料外洩原因所占的比例。

漏洞懸賞計畫與漏洞研究的具體成效

我們擁有全球最大不限廠牌的漏洞懸賞計畫「Zero Day Initiative」(ZDI),因此有機會收到各式各樣的軟體漏洞。ZDI 所收到的軟體漏洞,其嚴重性從輕微困擾到超級破壞性不等,這是很正常的狀況。一般來說,漏洞懸賞計畫的目標,就是要盡可能網羅越多漏洞。至於收到漏洞之後該怎麼處理,那就看計畫團隊如何決定。在 ZDI,我們不僅會設法解決漏洞 (這一點我們似乎做得比其他機構來得好),而且我們還會設法阻止駭客利用漏洞從事進階攻擊。

當然,偵測及防範持續性滲透攻擊本身就是一項艱難挑戰,實際的情況總是不免要經歷一番危機才能真相大白。最近,維基解密 (WikiLeaks) 公布了一批據稱是美國情治單位所用的駭客工具,這正是 ZDI 懸賞計畫影響駭客攻擊方式的最佳範例。事實上,若維基解密的資料屬實,那美國中情局 (CAI) 將因 ZDI 的行動而被迫改用其他工具。

2010 年,震驚全球的 Stuxnet 病毒讓伊朗核武計畫的離心機受到嚴重損壞。Stuxnet 有三個核心元件:一個是用來隱藏自己的 Rootkit、一個是負責主要攻擊的蠕蟲,另一個是用來散布蠕蟲的自動執行捷徑檔。為此,Microsoft 釋出了多個安全更新來修補相關漏洞,包括解決捷徑檔漏洞的 MS10-046。這項修補使用了一個白名單來確保只有經過核准的檔案才能使用,很多人認為這樣的做法確實有效。不過,根據維基解密公布的文件顯示,一個叫做「EZCheese」的工具直到 2015 年為止一直都在攻擊一個類似的捷徑漏洞。這樣的改變是因為 ZDI 漏洞懸賞計畫已收到多個證明 MS10-046 更新修補無效的漏洞。駭客改用另外一個當時未知的捷徑漏洞 (Lachesis/RiverJack),源自於作業系統的「library-ms」功能。儘管 Microsoft 並未特別說明,但這另一個捷徑漏洞很可能在 CVE-2017-8464 釋出之後已經解決。 繼續閱讀

《資安新聞周報》1千萬韓元「瞬間蒸發」 南韓最大比特幣交易所被駭/AI 將如何重塑世界?訪張明正、王明琬/濫用 PowerShell 的無檔案病毒興起

本周資安新聞週報重點摘要,本文分享上週資安新聞及事件。你將會看到新聞的簡短摘要及原文連結來閱讀更詳細的見解。

AI定義新時代——當人類的眼睛、耳朵,不再是唯一可思考和探索世界的工具 數位時代

資安趨勢部落格一周精選:

- 主要鎖定台灣,專偷機密技術的 BlackTech 網路間諜集團

- 本週高風險賣場排行上榜的有? (6/26~7/2)

- 安全達人推出新功能 「相片安心鎖」加密照片讓您安心

- 熱門的辦公室通訊平台,如何被網路犯罪分子濫用?

- 勒索病毒裝萌,彩虹小馬 ( My Little Pony )不加密檔案,但跟你要 300 比特幣

- 濫用 PowerShell 的無檔案病毒興起

- 《資安漫畫》Wi_Fi 安全:付費的公共無線網路提供更多的保護? 非要用公共網路,那怎麼辦?

- 勒索病毒採 APT 攻擊手法再進化 , 某企業超過一百台伺服器被 SOREBRECT 加密

南韓最大加密貨幣交易商Bithumb遭駭,客戶遭詐騙損失數十億韓元 iThome

【資安周報第75期】全美網路犯罪年損13億美元,變臉詐騙最多 iThome

在中國只要花 840 元台幣,你不用是駭客也能侵入別人家中的網路攝影機 T客邦

勒索病毒死灰復燃 造成經濟損失或達80億美元 新浪網(臺灣)

勒索病毒讓企業亂了套 巧克力廠也停產 中央社即時新聞網 繼續閱讀

主要鎖定台灣,專偷機密技術的 BlackTech 網路間諜集團

2014 年趨勢科技目前發現一起專門針對台灣政府和行政單位的 APT攻擊-進階持續性滲透攻擊 (Advanced Persistent Threat, APT) 活動。這起特定攻擊活動命名為 PLEAD,據 趨勢科技分析發現 PLEAD、Shrouded Crossbow (暗弩) 以及近期的 Waterbear (水熊) 這三個看似獨立的行動其實背後很有可能都同屬一個駭客團體 BlackTech 網路間諜集團。

BlackTech 是一個在東南亞地區相當活躍的網路間諜集團,尤其是在台灣,偶爾也在日本和香港地區活動。根據其幕後操縱 (C&C) 伺服器的 mutex 和網域名稱來看,BlackTech 的行動主要是竊取攻擊目標的機密技術。

據趨勢科技對其活動以及不斷變換的手法與技巧所做的分析,我們發現 PLEAD、Shrouded Crossbow (暗弩) 以及近期的 Waterbear (水熊) 這三個看似獨立的行動其實背後有所關聯。

我們分析了他們的犯案手法並剖析了他們所用的工具之後發現,PLEAD、Shrouded Crossbow 和 Waterbear 很有可能都同屬一個駭客團體。

PLEAD: 曾經攻擊台灣的政府機關和民間機構

PLEAD 是一個資料竊取行動,尤其專門竊取機密文件。該項行動從 2012 年活躍至今,曾經攻擊台灣的政府機關和民間機構。PLEAD 所使用的工具包括同名的 PLEAD 後門程式以及 DRIGO 資料搜刮外傳工具。PLEAD 會利用魚叉式網路釣魚郵件來夾帶惡意的附件檔案或雲端儲存空間連結,以散布並安裝其木馬程式。歹徒使用了一些雲端儲存空間帳號來提供 PLEAD 木馬程式,並且接收 DRIGO 所搜刮外傳的文件。

PLEAD 的安裝程式經常使用從右至左書寫 (RTLO) 的技巧來讓惡意程式的檔名看起來像文件檔,且大多會搭配一個誘餌文件來轉移使用者的注意力。此外,我們也看過 PLEAD 使用以下漏洞來攻擊:

- CVE-2015-5119 (Adobe 已在 2015 年 7 月修補)。

- CVE-2012-0158 (Microsoft 已在 2012 年 4 月修補)。

- CVE-2014-6352 (Microsoft 已在 2014 年 10 月修補)。

- CVE-2017-0199 (Microsoft 已在 2017 年 4 月修補)。

趨勢科技曾經在最近的2013年下半年度目標攻擊綜合報告裡指出,在台灣看見了好幾起APT攻擊-進階持續性滲透攻擊 (Advanced Persistent Threat, APT) /目標攻擊相關的攻擊活動。

趨勢科技目前正在監視一起專門針對台灣政府和行政單位的攻擊活動。我們將這起特定攻擊活動命名為PLEAD,來自於其相關惡意軟體所發出後門指令的字母。

此次攻擊活動的進入點是透過電子郵件。在PLEAD攻擊活動裡,攻擊者利用RTLO(從右至左覆蓋)技術來欺騙目標收件者將被解開的檔案誤認成非執行檔。(編按:比如將檔案名稱xxx.fdp.scr 顯示成xxx.rcs.pdf)

在某些 PLEAD攻擊活動的相關案例裡正確地運用了RTLO技術,如同一起針對台灣某部會的案例,聲稱是關於技術顧問會議的參考資料:

一旦.7z 附加檔案被解開,收件者會看到兩個檔案,看來像一個 PowerPoint文件和一個 Microsoft Word檔案。RTLO技術基本上是利用支援由右到左書寫語言的Unicode字元,可以從第一個檔案清楚地看到。事實上是螢幕保護程式檔案。

為了進一步讓受害者相信.SCR檔案是PPT文件,這個.SCR檔案實際上會產生下列PPT檔案以充作誘餌。

《延伸閱讀》< APT 攻擊>看起來是 .PPT 附件,竟是 .SCR !!針對台灣政府單位的 RTLO技術目標攻擊(含社交工程信件樣本)

PLEAD 還曾經短暫使用過一個無檔案式惡意程式版本來攻擊 Flash 的漏洞 (CVE-2015-5119),也就是當年 Hacking Team 所外流的漏洞。