不在辦公室通知可能洩漏目標的組織架構、聯絡方式等有用資訊。讀取回條可以顯示哪起攻擊成功了,以及如何有效地繼續進行攻擊。總之,這些自動回覆可以被用在精心策劃和執行的目標攻擊上,尤其是對那些位在極其敏感位置APT進階持續性威脅 (Advanced Persistent Threat, APT)鎖定的對象。

本部落格之前有討論到四個使用Outlook的郵件自動回覆功能的注意事項,就是它們會洩漏資訊給攻擊者,以用來進行攻擊。

不過,自動回覆的危險並不止於不在辦公室通知而已。其他兩種類型的自動回覆也會造成危險:退信和讀取回條。這裡就讓我們一併討論。

退信,正式的名稱應該是未送達報告(NDR),長久以來都已知會造成垃圾郵件(SPAM)問題。然而,它也可能成為資料外洩的來源:設定不正確的郵件伺服器可以洩露像它們的主機名稱、IP地址和軟體設定等詳細資料。一個熟練的攻擊者可以利用這些資訊在不同地方,無論是技術(即攻擊伺服器)或非技術(建立組織結構圖)方面。

然而,退信的主要用途是即時確認電子郵件地址的有效性。雖然在網路上找到的電子郵件地址可能有用,但是透過退信可以更有效、更準確的來確認電子郵件地址。

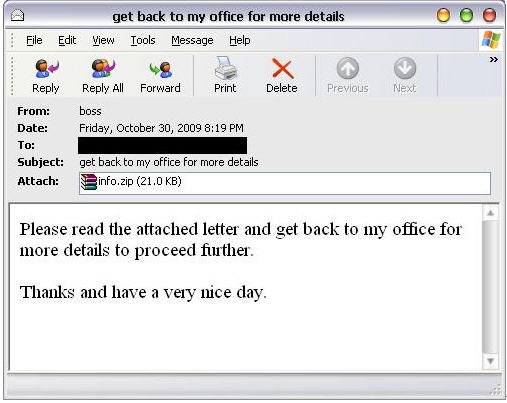

讀取回條的問題甚至更多。對攻擊者來說,可以告訴他們攻擊是否「成功」:也就是說對方讀了電子郵件(同時也讓攻擊者知道這電子郵件地址的確存在。)這是攻擊者所想得到最有價值的資訊,他可以利用這資訊來評估受害者讀了哪封電子郵件。加上網路漏洞,攻擊者甚至會知道受害者所用的軟體。

對使用者來說,是否要發送讀取回條是完全可以控制的。但也可能設定電子郵件軟體去自動發送讀取回條,而不需要使用者確認。讀取回條對於企圖強烈的攻擊者來說會透漏非常有價值的線索;所以自動發送給他們的風險也就更大了。(取消自動發送讀取回條會讓這風險變得可以掌控。只要使用者自己小心,不要把發送給不認識的人)。

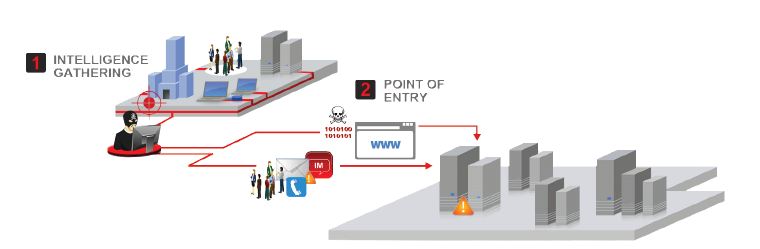

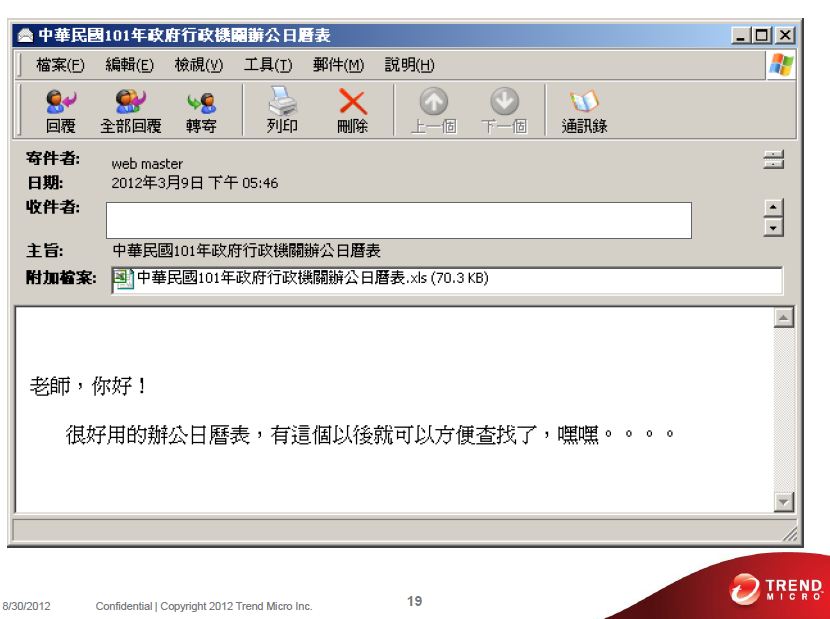

讓我們來看看可能發生最壞的狀況,這些自動回覆的有著不安全的設定,而且會洩漏資訊。退信可以和網路搜尋一起使用來確認電子郵件地址是否存在。不在辦公室通知可能洩漏目標的組織架構、聯絡方式等有用資訊。讀取回條可以顯示哪起攻擊成功了,以及如何有效地繼續進行攻擊。總之,這些自動回覆可以被用在精心策劃和執行的目標攻擊目標攻擊/進階APT 攻擊(進階持續性滲透攻擊Advanced Persistent Threat, APT)上,尤其是對那些位在極其敏感位置的對象。

@原文出處:Other Risks from Automatic Replies作者:Jonathan Leopando

◎延伸閱讀

休假時,你的 Outlook 自動回覆(郵件答錄機)透漏太多訊息?!

什麼是 APT進階持續性威脅 (Advanced Persistent Threat, APT)?

進階持續性威脅LURID: 入侵了61個國家1465台電腦,包含外交等單位

《 APT 進階持續性滲透攻擊》BKDR_POISON 未來將出現更多挑戰

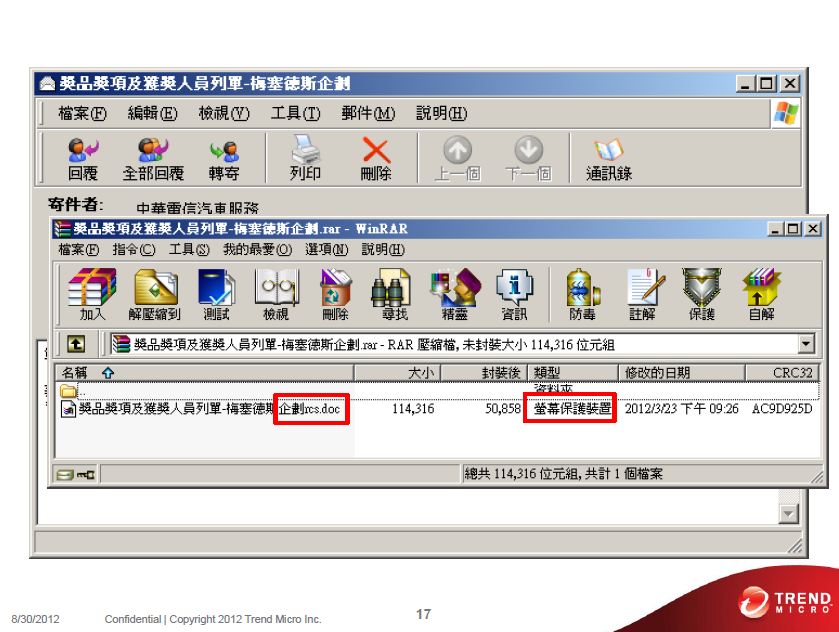

<APT進階持續性威脅>經由Email 發送的"員工滿意度調查"PDF檔案含SYKIPOT,展開目標攻擊行動

想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚