「李宗瑞影片,趕快下載呦!」~~~政府單位以這測試信,導致 996 名員工好奇點閱「中招」,點閱員工分十梯上2小時的資訊安全課程。如果你是 IT 部門的主管,你知道公司裡最會開啟色情附件檔的是哪些員工?那個部門是網路安全的地雷區?

在本部落格提到的這篇文章中, 69%的人每週都碰到網路釣魚,25% 高階員工被釣得逞 ,而根據趨勢科技曾經針對國內某家超過300人的企業所做的調查顯示,防毒意識最差的部門是:業務部,而最會開危險郵件的員工是:工讀生等臨時雇員。(編按:上述文章中有提到防網路釣魚四步驟,推薦閱讀)

這意味著,幫公司締造業績的部門,卻同時有可能是企業網路運作殺手。跑腿的工讀生,可能因午休時間開啟一封朋友轉寄的色情信件或網站連結,而讓公司數位資產暴露在外。 這不是在叫IT部門看完本文後去把業務部門電腦搜查一遍,或解雇所有工讀生,而是要指出一個現象:在這個調查之前,該公司 IT 部門普遍不知道企業內部的安全殺手潛伏在那個部門,也不知如何隔離那些總是開啟網路釣魚(Phishing)頁面或誤開有毒色情檔案高危險群。

這意味著,幫公司締造業績的部門,卻同時有可能是企業網路運作殺手。跑腿的工讀生,可能因午休時間開啟一封朋友轉寄的色情信件或網站連結,而讓公司數位資產暴露在外。 這不是在叫IT部門看完本文後去把業務部門電腦搜查一遍,或解雇所有工讀生,而是要指出一個現象:在這個調查之前,該公司 IT 部門普遍不知道企業內部的安全殺手潛伏在那個部門,也不知如何隔離那些總是開啟網路釣魚(Phishing)頁面或誤開有毒色情檔案高危險群。

這是目前存在許多企業的安全管理難題,尤其是網路使用自由度高的公司, IT 部門在不干涉員工的網路連線前提下,又要有效率地執行安全守則,著實兩難。 最明顯的例子是,員工開啟色情郵件或連結引狼入室。

此類郵件藉由勾起使用者的好奇心,一個郵件標題、一個附件檔名,就能讓使用者 Click滑鼠進行散播,我們稱之為社交工程陷阱( Social Engineering) 趨勢科技攔截到許多以色情為餌的病毒。它們既不是散發大量郵件的蠕蟲,也沒有透過殭屍網路/傀儡網路 Botnet來散發垃圾郵件(SPAM),而是由人為手動轉寄木馬植入程式。究其原因,原來這封郵件樣本由群組中的某位成員散發給許多該群組的郵件,再滾雪球般地逐漸散佈出去。雖然屬於手動散播,但只要想想這封電子郵件所傳送的群組數目,加上每個群組所擁有的成員數目,也能釀成大禍。

資訊安全從「 IT 部門的事」到「全公司的事」

好的風險管理能成功教育員工為資訊安全負責,電腦中毒時不但不再衝動拿起電話開罵 IT部門,反而會為自己違反公司安全政策,影響公司網路安全而自責,讓安全意識的轉變從「千錯萬錯都是 IT 部門的錯」到「安全政策,不再只是 IT 部門的事」。 有個實際案例,某公司過去網路斷線時,員工總是高分貝抗議,但是請其合作遵守資訊安全守則時,卻是得不到明顯的成效,一直到他們舉行防毒演習為止。

在演習中,首先該公司以「看似」某部門最高長官 Dave的名義發出「軟體 Beta 版搶先試用,拿大獎」測試信,結果高達98%的員工開啟附件,結果得到如下訊息:「哈哈,上當了!!你的安全警覺性待加強。」而事實上該部門最高長官的正確名字是 David,而不是Dave。凡是點閱該封信件者,都會留下紀錄,藉著測試活動結果,以統計數據說服當事人或是高層主管,企業潛在的人為因素對整體網路安全的影響。

誤點信件後果比你想像的更嚴重! APT 攻擊全球戒備

今天我們就來分享APT進階持續性威脅 (Advanced Persistent Threat, APT)的社交工程陷阱( Social Engineering)信件案例與入侵實際模擬,讓大家看看一時的好奇心,可能付出的代價不只是個人電腦中毒,還有可能失去客戶資料,付出昂貴成本與修復鉅資。

什麼是 APT?簡單的說就是針對特定組織所作的複雜且多方位的網路攻擊。

這兩年很夯讓許多組織機構聞之色變的APT-進階持續性滲透攻擊 (Advanced Persistent Threat, APT) ,其特色之一就是【假冒信件】:針對被鎖定對象寄送幾可亂真的社交工程惡意郵件,如冒充長官的來信,取得在電腦植入惡意程式的第一個機會。

以往駭客發動的APT 進階持續性滲透攻擊 (Advanced Persistent Threat, APT)攻擊雖然以政府為主,但從2010年開始企業成為駭客鎖定竊取情資的受駭者越來越多,2011年幾個世界性的組織在目標攻擊下淪陷,付出了昂貴的成本。RSA和Sony是 2011年最大的兩個APT-進階持續性滲透攻擊 (Advanced Persistent Threat, APT)的目標。

幾個世界性的組織在目標攻擊下淪陷,付出了昂貴的成本。他們失去了數百萬客戶的資料,光是完成修復就花費了鉅資。 趨勢科技身為全球雲端安全的領導廠商,在年度雲端資訊安全盛會 “CloudSec 2012”會中如何因應嶄新威脅APT (Advanced Persistent Threat)以守護企業重要機敏資訊的重要性。以下是:趨勢科技全球核心技術研發部技術經理翁世豪,在會議中分享的: 面對APT企業應當採取的縱深防禦防護策略。(含國內外社交工程信件案例與駭客入侵模擬)

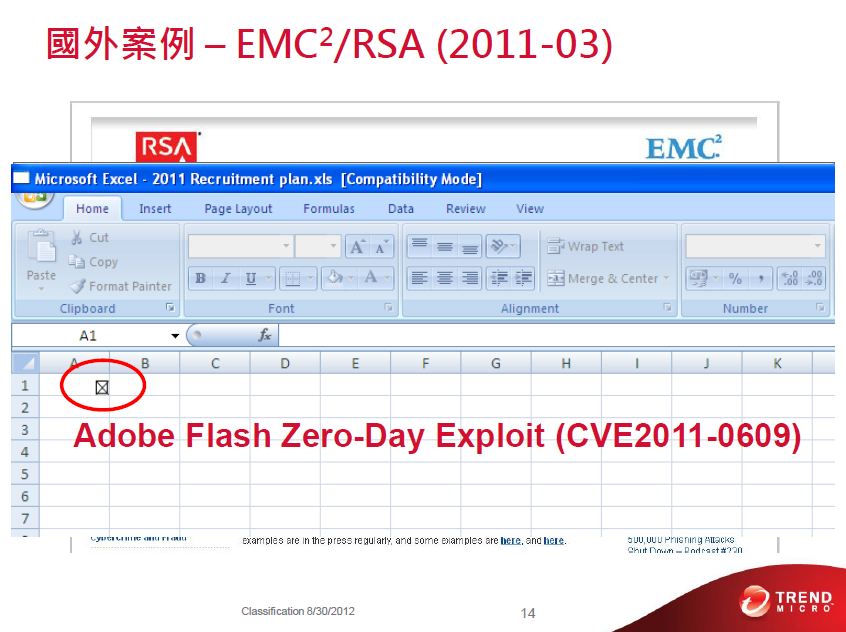

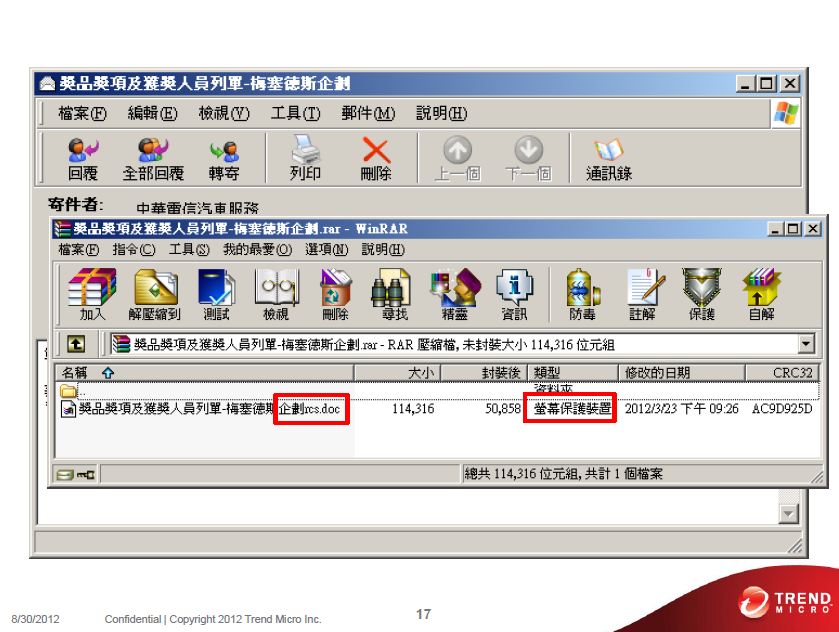

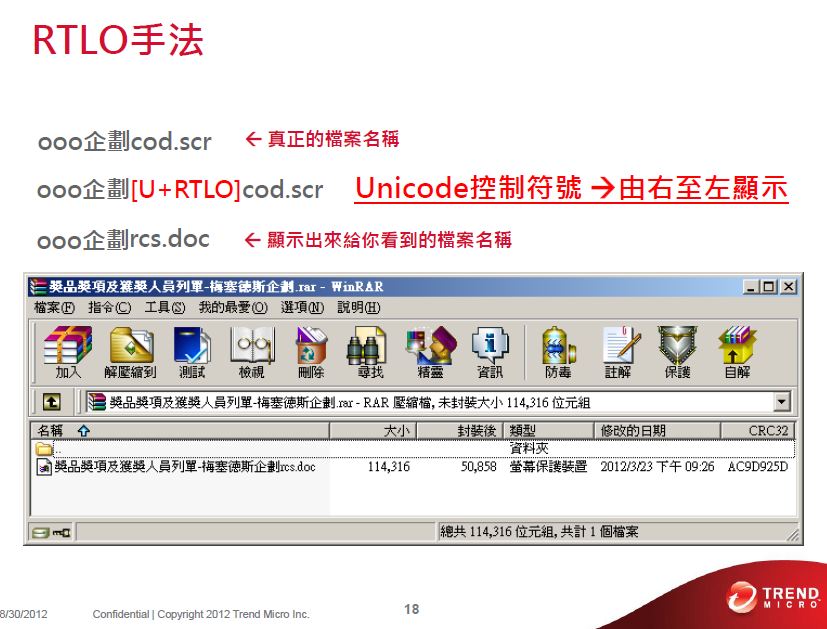

目標式電子郵件攻擊實際案例(10:22) 駭客入侵模擬(20:20) APT 防護階段(29:16) 以下是幾個郵件樣本 1.攻擊者先收集 eMail 清單,然後寄給內部特定對象這個看起來像是excel 的附件,點開檔案只有一個空白的檔案,是寄錯檔案了嗎?

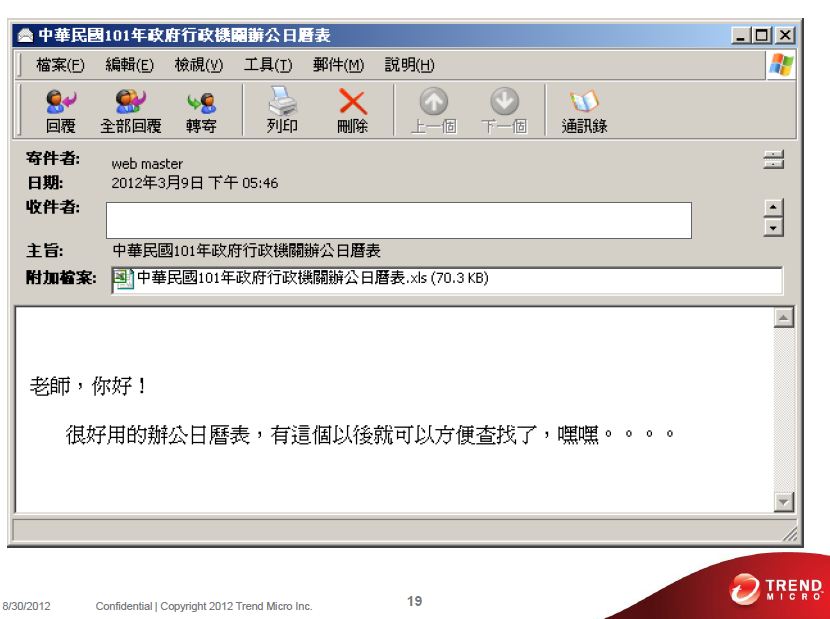

其實看到這畫面時病毒已經在背後運作了,因為該檔案是設計過的,背後插了一個 Adobe flash 物件,,即使用戶已經更新了所有的 patch 還是無法阻擋該攻擊,因為這是零時差漏洞攻擊 2.這個文章看了讓你多活十年/新年度行政機關辦公日曆表( 這類搏感情的信件,誤點率很高)

面對層出不窮的APT攻擊事件,客戶聽到的說法都是沒有萬靈丹、更要有長期抗戰的準備…但難到企業就只能眼睜睜的看著駭客予取予求?趨勢科技透過完整的縱深防禦架構及回饋式防護機制,將提供給客戶APT的最佳解決方案。 ◎下載本簡報檔https://www.trendmicro.com.tw/micro/cloudsec/event/slides/C4.pdf ◎看更多CloudSec 2012精彩議程 https://www.trendmicro.com.tw/micro/cloudsec/event/agenda.html 【如何避免APT 進階性持續威脅攻擊?】 趨勢科技建議民眾應:

面對層出不窮的APT攻擊事件,客戶聽到的說法都是沒有萬靈丹、更要有長期抗戰的準備…但難到企業就只能眼睜睜的看著駭客予取予求?趨勢科技透過完整的縱深防禦架構及回饋式防護機制,將提供給客戶APT的最佳解決方案。 ◎下載本簡報檔https://www.trendmicro.com.tw/micro/cloudsec/event/slides/C4.pdf ◎看更多CloudSec 2012精彩議程 https://www.trendmicro.com.tw/micro/cloudsec/event/agenda.html 【如何避免APT 進階性持續威脅攻擊?】 趨勢科技建議民眾應:

- · 養成良好的電腦使用習慣,避免開啟來路不明的郵件附件檔

- · 安裝具有信譽的資訊安全軟體,並定期進行系統更新與掃毒

另一方面,為預防員工成為駭客攻擊企業內部的跳板,建議企業也應:

- · 建立早期預警系統,監控可疑連線及電腦

- · 佈建多層次的資安防禦機制,以達到縱深防禦效果

- · 對企業內部敏感資料建立監控與存取政策

- · 企業內部應定期執行社交工程攻擊演練

趨勢科技PC-cillin 雲端版採用最新雲端截毒掃描功能,能隨時蒐集最新威脅資訊,隨時協助電腦於最新最佳防護病毒與惡意程式的狀態,30天免費試用版下載,即刻免費下載。 想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚

PC-cillin 2014雲端版跨平台同時支援Win、Mac及Android手機與平板,立即下載試用