針對性攻擊/鎖定目標攻擊(Targeted attack ) 為何有本事能輕易將民間業者搞得天翻地覆,也能將政府搞得人仰馬翻?它跟 APT 攻擊 有何差別?APT攻擊 」是最高科技軍規步槍。

什麼是針對性攻擊/鎖定目標攻擊 ( Targeted attack )?

針對性攻擊/鎖定目標攻擊 ( Targeted attack,以下簡稱針對性目標攻擊 ) 的三個特性:Sony被駭 、Target資料外洩 和Ashley Madison偷情網站入侵事件 。

針對性目標攻擊跟 APT 攻擊是同一件事嗎?

「進階持續性滲透攻擊」(Advanced Persistent Threat,以下簡稱APT攻擊) APT攻擊 」是最高科技軍規步槍-在複雜度、工程性和使用者上有所不同。

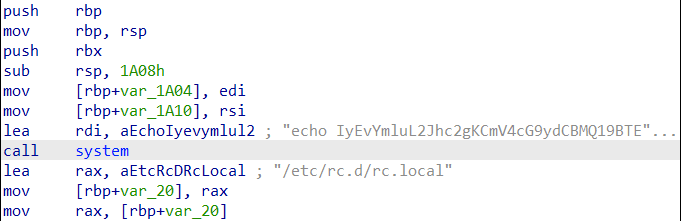

APT攻擊 是使用自製程式碼與工具的攻擊 — 不只是像針對性目標攻擊是由駭客所製造的那樣,而是來自一群有才華、有領薪水的工程師。APT 攻擊也可能是國家贊助的攻擊 — 這代表它們背後實際上是政府,而不像是針對性目標攻擊的背後是一小群駭客。

APT攻擊 的規模和火力跟針對性攻擊/鎖定目標攻擊(Targeted attack )比起來都更為嚴重,並且只針對真正的大目標,像是國防承包商和其他政府機構。跟 針對性目標攻擊Targeted attack )比起來,企業可能比較不需要加以擔心,但最好還是兩者都加以防範,以防萬一。

像趨勢科技Deep Discovery 威脅保護平臺這樣的解決方案可以讓企業偵測、分析和回應複雜的惡意軟體、 針對性目標攻擊(Targeted attack )和APT攻擊 等現代威脅。

針對性攻擊/鎖定目標攻擊(Targeted attack ) 跟激進駭客主義(hacktivism )有何不同?

他們也會以誇張的做法來追求最大的能見度 — 目的是被看見,而非針對性目標攻擊那樣設計成不被注意到。

針對性目標攻擊跟網路犯罪活動有何不同?

而另一方面, 針對性目標攻擊行動的範圍十分限縮 — 通常將目標限制在一家公司或組織。有時範圍甚至會進一步縮小到組織中的特定員工或一小撮員工。所有的工作、努力跟研究都是為了確保目標上鉤落入他們的圈套 — 然後讓他們得以進入目標網路。

繼續閱讀