趨勢科技發現了一起新的社交工程(social engineering )惡意廣告攻擊,此攻擊瞄準了日本,並會散布惡意程式。這起攻擊行動,使用者一開始會先收到惡意廣告,這些廣告會偽裝成日本色情動畫遊戲、點數回饋應用程式或影音串流軟體,引誘使用者下載,利用側載 (sideloading) 技巧來載入並執行 Cinobi 銀行木馬程式,竊取登入憑證。

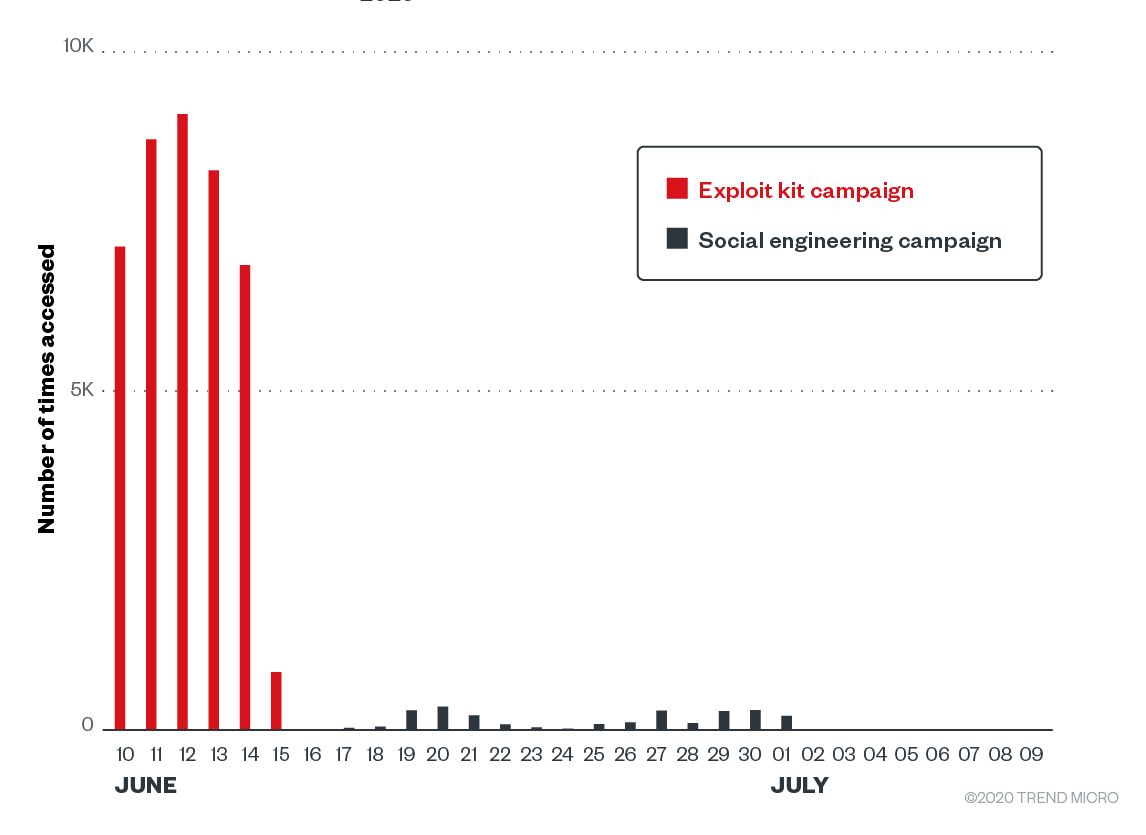

我們在 先前一篇部落格中介紹了一起稱為「Operation Overtrap」的攻擊行動,專門在日本地區散播一個名為「Cinobi」的最新銀行木馬程式。這起攻擊是由一個稱為「Water Kappa」的駭客集團所發動,他們會利用垃圾郵件來散布 Cinobi 木馬程式。除此之外,也會利用 Bottle 漏洞攻擊套件來散播木馬程式,該套件收錄了 Internet Explorer 的 CVE-2020-1380 和 CVE-2021-26411 兩個較新的漏洞,駭客利用此套件來從事惡意廣告攻擊,專門瞄準 Microsoft Internet Explorer 的使用者。根據趨勢科技在 2020 一整年以及 2021 上半年的觀察,Bottle 漏洞攻擊套件似乎不太活躍,且其攻擊流量在六月中持續減少,這很可能意味著該集團已經改用其他新的攻擊方式和技巧。

不過,趨勢科技在這段期間發現了一起專門瞄準日本的最新社交工程惡意廣告攻擊,此攻擊會散布一個偽裝成免費色情遊戲、點數回饋應用程式或影音串流軟體的惡意程式。此惡意程式會利用側載 (sideloading) 技巧來載入並執行 Cinobi 銀行木馬程式。我們認為這是 Water Kappa 集團所發動的最新攻擊,瞄準對象是 Internet Explorer 以外的瀏覽器用戶。

仔細研究這起攻擊的 Cinobi 樣本之後,我們發現它在功能上大致維持不變,但在組態設定中的攻擊目標名單上,卻增加了多個日本虛擬加密貨幣交易所網站,意味著該集團已開始使用 Cinobi 來竊取受害者的虛擬加密貨幣帳戶。

攻擊過程

這起攻擊行動,使用者一開始會先收到惡意廣告,這些廣告會偽裝成日本色情動畫遊戲、點數回饋應用程式或影音串流軟體的廣告。雖然趨勢科技已發現了五種不同的惡意廣告主題,但它們全都會引誘受害者下載相同的壓縮檔,其中內含了相同的惡意程式。

這些惡意廣告頁面很可能是駭客從原廠的網站複製而來,然後再對其內容稍加修改,比方說,移除某些按鈕、修改某些資訊。廣告上剩下的唯一按鈕會前往駭客製作的一個新頁面,內容告訴受害者如何下載並執行應用程式。

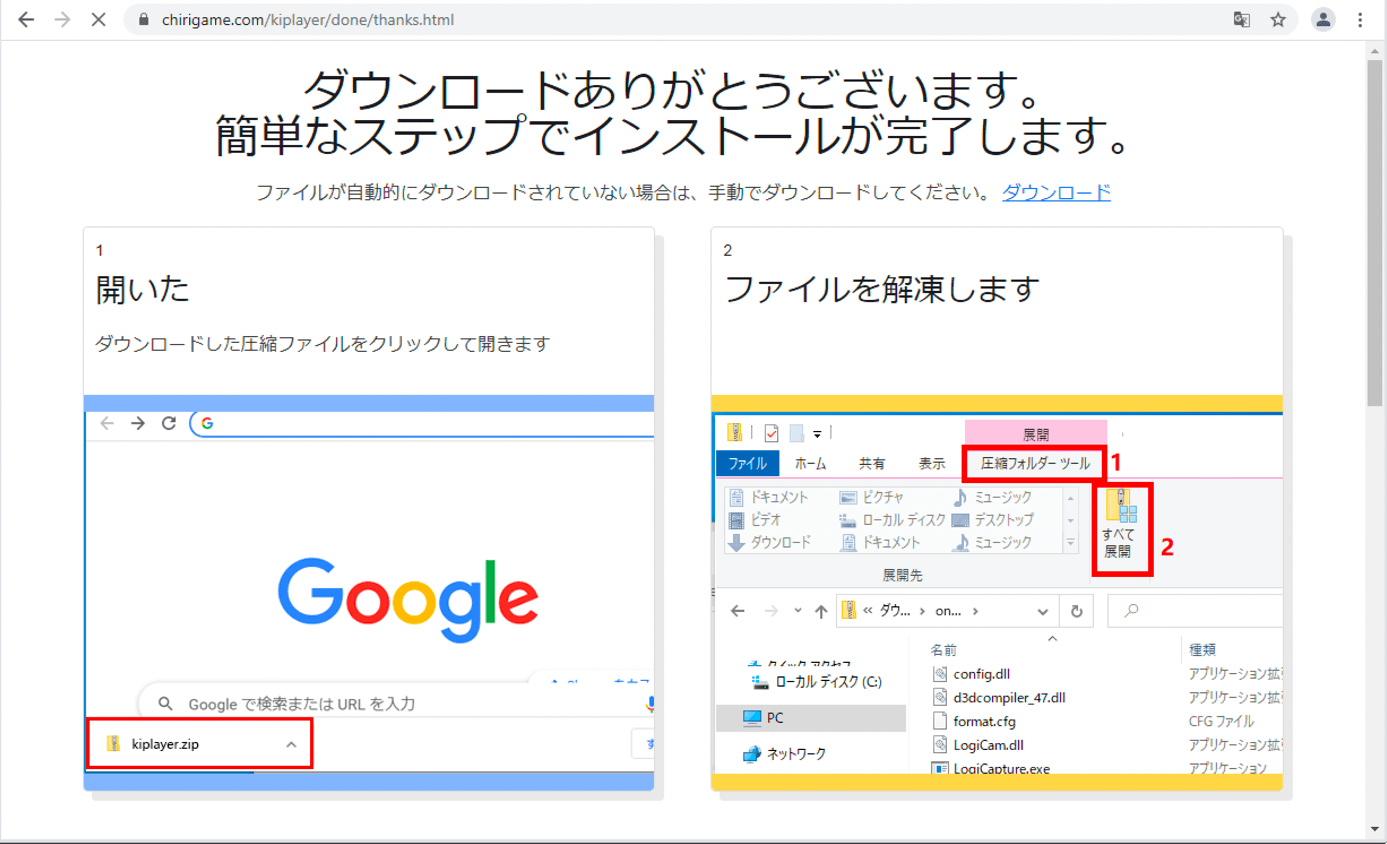

如圖 2,當點選廣告上的「index.clientdownload.windows」按鈕之後,接下來的頁面就會開始下載一個 ZIP 壓縮檔,並且指示受害者如何開啟並解壓縮檔案,然後執行解壓縮後的執行檔。其他四個惡意廣告的外觀都各不相同,但運作方式和下載頁面卻都類似。

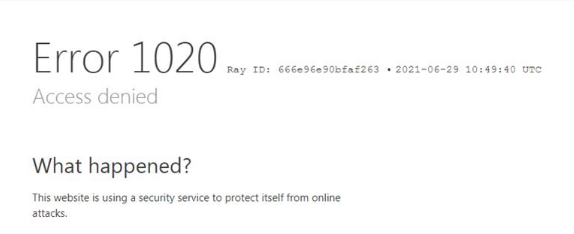

值得注意的一點是,惡意廣告會檢查使用者的 IP 位址,如果是非日本地區的 IP 位址,使用者會看到以下 Cloudflare 錯誤訊息。

惡意程式分析

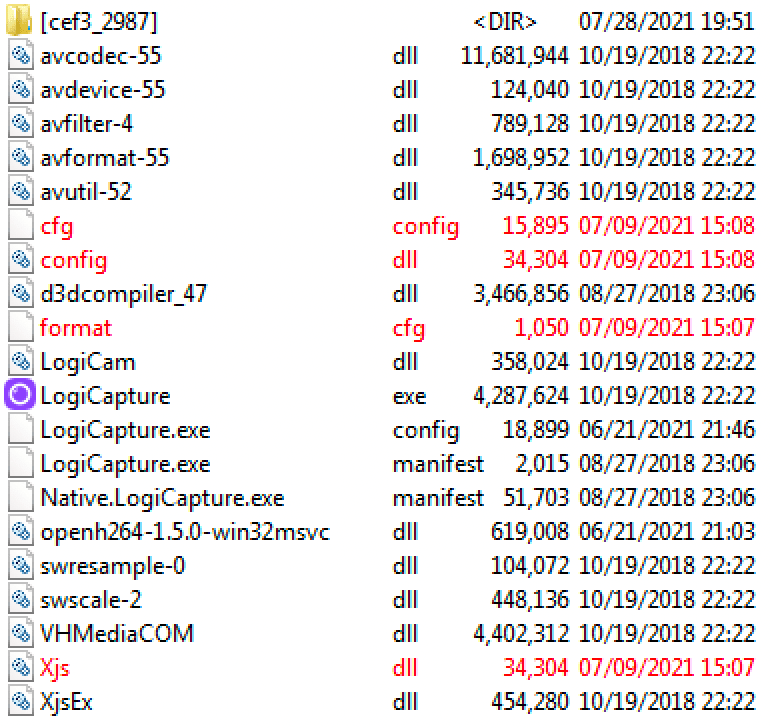

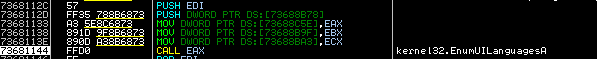

ZIP 壓縮檔解開之後會看到如圖 5 的檔案清單。其中以紅字顯示的是我們認為需要探討的檔案。

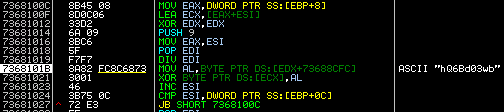

這些檔案絕大多數都是取自舊版 Logitech Capture 軟體 (2018 年) 的檔案。其中有合法簽署的 LogiCapture.exe 檔案 (08FB68EB741BF68F3CFC29A4AD3033D75AD57798ED826D926344015BDB8B0EBB) 會根據 LogiCapture.exe.config 檔案內的自訂應用程式設定 來載入「Xjs.dll」程式庫。而這個 Xjs.dll 程式庫會再載入「format.cfg」檔案,並將其中的 shellcode 解碼之後執行。

圖 7:format.cfg 中的 shellcode 在加密狀態下的樣子。

format.cfg 中的 shellcode 會將「config.dll」和「cfg.config」兩個檔案複製到環境變數 %TEMP% 所指定的暫存目錄,並將它們分別重新命名為「a.dll」和「1.txt」,接著利用以下指令來執行 a.dll 程式庫中一個名為「a」的函式:

rundll32.exe “%TEMP%\a.dll”,a %TEMP%\1.txt

config.dll (也就是改名後的 a.dll) 會連結必要的 API、載入 cfg.config (也就是改名後的 1.txt) 檔案、使用 XOR 方式來將它解碼,最後執行 shellcode。解碼後的 cfg.config 是 Cinobi 銀行木馬程式的第一階段檔案 (請參閱我們 2020 年的第一篇部落格文章 )。

圖 10:config.dll 中的指令會呼叫 cfg.config 解碼後的 shellcode。

Cinobi 銀行木馬程式的運作分成四個階段,每一階段都會下載額外的元件,並且可能會執行環境檢查與虛擬機器 (VM) 檢查。它有兩個幕後操縱 (C&C) 伺服器,其中一個負責提供第 2 至第 4 階段的檔案,另一個負責提供組態設定檔案。

駭客在 2021 年夏季開始變得活躍起來,目前趨勢科技已發現幾個與前述稍微不同的程式版本。除了前述含有四個惡意檔案的應用程式壓縮檔之外 (參見圖 5),我們還看過一個壓縮檔版本只包含了三個惡意檔案 (xjs.dll、format.cfg 與一個名為「ros」的檔案),此版本採三階段運作,且 C&C 伺服器只有一個,負責提供組態設定檔案。

在修改過的版本中,Xjs.dll 負責解開並載入 format.cfg,這是 Cinobi 的第一階段檔案。與我們去年部落格的描述不同的是,這個階段不會下載 Tor 和其他來自第一個 C&C 伺服器的其他階段檔案。而是從「ros」這個檔案中解開這些檔案,ros 是一個加密封裝檔,內含第 2 和第 3 階段檔案,以及一個組態設定檔 (裡面記錄著 C&C 伺服器) 還有一個 Tor 壓縮檔。

其中最重要的是組態設定檔,內含其攻擊的目標網站名單。至本文截稿前,我們發現有 11 家日本金融機構名列此銀行木馬程式的攻擊名單,其中至少有三家提供了虛擬加密貨幣交易業務。

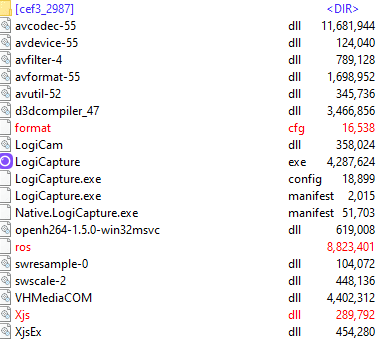

若受害者使用已感染的系統連上惡意程式組態設定中所列的網站,當使用者在送出填好的表單到伺服器時,銀行木馬程式的表單擷取功能就會啟動。以下截圖顯示已填妥資料的登入表單範例。

在按下送出按鈕時,銀行木馬程式本身所在的資料夾內,會短暫出現一個含有加密網路連線請求內容的文字檔。在解開這個文字檔後,就會看到被木馬程式竊取的登入憑證。

結論

從這起新的惡意廣告行動可看出 Water Kappa 集團目前仍在活動,並一直在精進其工具和技巧來開拓更多財源,這一次他們開始會竊取虛擬加密貨幣。若要降低感染機率,使用者應小心提防一些非法網站上的可疑廣告,並盡可能只從值得信賴的來源下載軟體。

趨勢科技具備多層式防護的資安解決方案可偵測、掃描、攔截惡意網址來防範這類攻擊,進而保護員工。

入侵指標資料

有關這起攻擊的完整入侵指標資訊,請參閱 這份附錄。

網址

| SHA256 雜湊碼 | 檔案名稱 | 備註 | 分析 |

| 124FE26D53E2702B42AE07F8AEC5EE4E79E7424BCE6ECDA608536BBF0A7A2377 | oneroom_setup.zip | 惡意的遊戲壓縮檔 | Trojan.Win32.SHELLOAD.AZ |

| E667F9C109E20900CC8BADD09EDE6CDCE0BDC77164CFD035ACE95498E90D45E7 | oneroom_game.zip | 惡意的遊戲壓縮檔 | Trojan.Win32.SHELLOAD.AZ |

| 93FFE7CF56FEB3FB541AEF91D3FC04A5CF22DF428DC0B7E5FEB8EDDDC2C72699 | Magicalgirl.zip | 惡意的遊戲壓縮檔 | Trojan.Win32.SHELLOAD.AZ |

| AD13BB18465D259ACC6E4CEBA24BEFF42D50843C8FD92633C569E493A075FDDC | kiplayer.zip | 惡意的影音串流軟體壓縮檔 | Trojan.Win32.SHELLOAD.BA |

| A9EF18B012BD20945BB3533DEEC69D82437BF0117F83B2E9F9E7FACC5AA81255 | oneroom_game_v7.zip | 惡意的遊戲壓縮檔 | Trojan.Win32.SHELLOAD.AZ |

| 6C1F4FFA63EE7094573B0F6D1BD51255F603BC8958757405C8C998416537D587 | Xjs.dll | 第一個 shellcode 載入器 | Trojan.Win32.SHELLOAD.AZ |

| 1366E2AC6365E4B76595A19760438D876E01DB40C60EC3F42849F0218B724F1B | Xjs.dll | 第一個 shellcode 載入器 | Trojan.Win32.SHELLOAD.AZ |

| 0B3E5E2406490DF17A198A8340B103BB331A5277461234F3F90ED257E418C1F8 | Xjs.dll | 第一個 shellcode 載入器 | Trojan.Win32.SHELLOAD.AZ |

| 3E0FAEE93F6EF572537735C7F2D82D151C5A21EB30EACC576B3B66320C74FD34 | format.cfg | 加密狀態的 shellcode | Trojan.Win32.SHELLOAD.AZ.enc |

| DB6CBE4EE82F87008B34D1D4E9AA6EE3C9CCD21CB7A0B60925D5DA8D1295A269 | format.cfg | 加密狀態的 shellcode | Trojan.Win32.SHELLOAD.AZ.enc |

| 3B7FB5EC8180AD74871EB9F5B59E6E98A188CE84BA3BD6ADD9B4BCFCCB80C137 | format.cfg | 加密狀態的 shellcode | Trojan.Win32.SHELLOAD.AZ.enc |

| 52E2B9CBA4E1BEE1EB3ED9D03BC33EADB6C8D6AAC8598679AA95690E587BE7C4 | config.dll | Cinobi 第 1 階段載入器 (32 位元) | Trojan.Win32.CINOBI.A |

| F5AD9E32A84DF617ABA3786F19BA7DAB4B4BD8A27627232D3AACE760511AEDF7 | config.dll | Cinobi 第 1 階段載入器 (32 位元) | Trojan.Win32.CINOBI.A |

| 45C7C36E7E8B832815D8B03651EDC14F864B52E1C599E5336A1AAA0BD47FF3E3 | cfg.config | Cinobi 加密狀態的第 1 階段檔案 (32 位元) | Trojan.Win32.CINOBI.AC |

| 522C59BACE844A3D76B674842373DDBF959FC5B352317B024DBF225F536A641E | cfg.config | Cinobi 加密狀態的第 1 階段檔案 (32 位元) | Trojan.Win32.CINOBI.AC |

| 16AB933AD01D73120EE5B764C12057FF7F6DC3063BBC377CDB87419A30532323 | 無 | 第 2 和第 3 階段載入器 (32 位元) | Trojan.Win32.CINOBI.AC |

| 9D10AC2A2C7C58F1E1D4B745746AA5F0CE699C0DB87CCCA43418435FAA03AD1B | 無 | 加密狀態的第 2 階段檔案 (32 位元) | Trojan.Win32.CINOBI.AC.enc |

| C4039CD7DB24158BE51DA9010E6A367F5253F40F007B656407FB69D279732784 | 無 | 加密狀態的第 3 階段檔案 (32 位元) | Trojan.Win32.CINOBI.AC.enc |

| 2A6FE431326ACCAF31EA7CA7CD1214AD5EFCA891619859BCF60671A62C8D81F4 | 無 | Cinobi 的第 4 階段 (最後階段) 檔案 (32 位元) | TrojanSpy.Win32.CINOBI.C |

| 258EDBBAC7E78B4F51433807B237FC0ED7F76031795EA48A4FEFB38949F9B3B6 | 無 | 第 2 和第 3 階段載入器 (64 位元) | Trojan.Win64.CINOBI.AA |

| A3010F206656752FAD70EF7637947933152E7ADC883B43D0832B2234C8E6F968 | 無 | 加密狀態的第 2 階段檔案 (64 位元) | Trojan.Win64.CINOBI.AA.enc |

| E037839A3DACC3153754A156136E9EAD2F4C52939FE869B3981C4BB5114202C8 | 無 | 加密狀態的第 3 階段檔案 (64 位元) | Trojan.Win64.CINOBI.AA.enc |

| F8B80978D4548139E824863DD661E40AF4C2523C3E93547E4F167A749E108280 | 無 | Cinobi 的第 4 階段 (最後階段) 檔案 (64 位元) | TrojanSpy.Win64.CINOBI.AA |

| B157BEAC5516D05A014527B3F0FE4B01683CAAC9FFF6608B67A8BA62DF5EF838 | 無 | 第 2 和第 3 階段載入器 (32 位元) | Trojan.Win32.CINOBI.A |

| 2384FDA35A293B5F5B32B09E8DC455E7CE40A92D25CD9BACEEAB494785426B46 | 無 | 加密狀態的第 2 階段檔案 (32 位元) | Trojan.Win32.CINOBI.A.enc |

| 9FF65052FE93A884D7BCE36E87F4DE104839F72F26AF66785B2D98EAB706C816 | 無 | 加密狀態的第 3 階段檔案 (32 位元) | Trojan.Win32.CINOBI.AC.enc |

| 31C936D08E9BA8FDA86844F67363223BDB6A917F530571ABCB3F584874909FEA | 無 | Cinobi 的第 4 階段 (最後階段) 檔案 (32 位元) | TrojanSpy.Win32.CINOBI.C |

| 00F24AC0AD19DC3EE05A112F7650AABA16041020263EA851C90F3C0A61C7EC57 | 無 | 第 2 和第 3 階段載入器 (64 位元) | Trojan.Win64.CINOBI.AB |

| B0E5BB79CDFAD284D88BC26DB4289A51F114CC71C928E8A9951DC8C498A243B9 | 無 | 加密狀態的第 2 階段檔案 (64 位元) | Trojan.Win64.CINOBI.AB.enc |

| 095E85EBE2155798FB3A5FBD57196CF377B56FB2176CFF3A776302DCB806237D | 無 | 加密狀態的第 3 階段檔案 (64 位元) | Trojan.Win64.CINOBI.AB.enc |

| B36BFF265EE47D31E4C70EE78BADCFCC0DE89643DA61C1BF16BA2D6F36A62936 | 無 | Cinobi 的第 4 階段 (最後階段) 檔案 (64 位元) | TrojanSpy.Win64.CINOBI.AB |

| E41AB2DE9CCFFE3AADDB32C224114D88D2E61C02D52F89829B544F49B672D74D | 無 | 第 2 階段載入器 (32 位元) | Trojan.Win32.CINOBI.AA |

| 59DF3B32A0D3FEFB15C6AAB7D9254E597484A486156CBC1F403A376A8A0C25FB | 無 | 加密狀態的第 2 階段檔案 (32 位元) | Trojan.Win32.CINOBI.AA.enc |

| 043720F493CA7A2B2E18CCD7AEC8CB8D577F544AAE02975BFE313046E839F107 | 無 | 第 2 階段載入器 (64 位元) | Trojan.Win64.CINOBI.AA |

| 83F7D60D172628E421EF038566F449E8708573201C8F23398F0F06B5F33123DA | 無 | 加密狀態的第 2 階段檔案 (64 位元) | Trojan.Win64.CINOBI.AA.enc |

| 58C60164AAA23777E5A8DBBA25C4466A5B1ECA54EF8CF02BA2CD1AB7084753BE | 無 | Cinobi 的第 3 階段 (最後階段) 檔案 (32 位元) | TrojanSpy.Win32.CINOBI.B |

| F3DA0C082EB271A2F0DD54F2A3260BFC02BDF311EBCB1C619D479FCBB1E9F6F5 | 無 | Cinobi 的第 3 階段 (最後階段) 檔案 (64 位元) | TrojanSpy.Win64.CINOBI.AA |

| IP 位址/網域/網址 | 備註 |

| www[.]chirigame[.]com | 惡意廣告網域 |

| www[.]supapureigemu[.]com | 惡意廣告網域 |

| www[.]getkiplayer[.]com | 惡意廣告網域 |

| www[.]magicalgirlonlive[.]com | 惡意廣告網域 |

| a7q5adiilsjkujxk[.]onion | Cinobi 銀行木馬程式負責提供第 2 至第 4 階段檔案的 C&C |

| 5lmt6t4kaymuwvm5[.]onion | Cinobi 銀行木馬程式負責提供組態設定檔案的 C&C |

原文出處:Cinobi Banking Trojan Targets Cryptocurrency Exchange Users via Malvertising 作者:Jaromir Horejsi 與 Joseph C Chen