本文討論我們對 Mirai 和 Bashlite 等殭屍網路幕後操縱 (C&C) 伺服器長期監控所蒐集來的資料,也說明這樣的資料如何用來提升 IoT 裝置防護。

趨勢科技在 2020 上半年資安總評報告中指出,2020 上半年,針對裝置與路由器的對內攻擊較 2019 下半年成長了 70%。這項資料也包含針對物聯網(IoT ,Internet of Thing)裝置的攻擊,這類攻擊目前已普遍到相當令人憂心。

為了保護客戶,趨勢科技一直都在監控 IoT 攻擊的發展趨勢,我們也在這份報告當中分析了 Mirai 和 Bashlite (也就是 Qbot) 這兩個最惡名昭彰的 IoT 殭屍網路。本文摘要說明這兩個殭屍網路 C&C 伺服器、IP 位址與 C&C 指令的一些相關數據。然後再針對 Mirai 探討它最常使用的攻擊手法與其變種的分布情況。

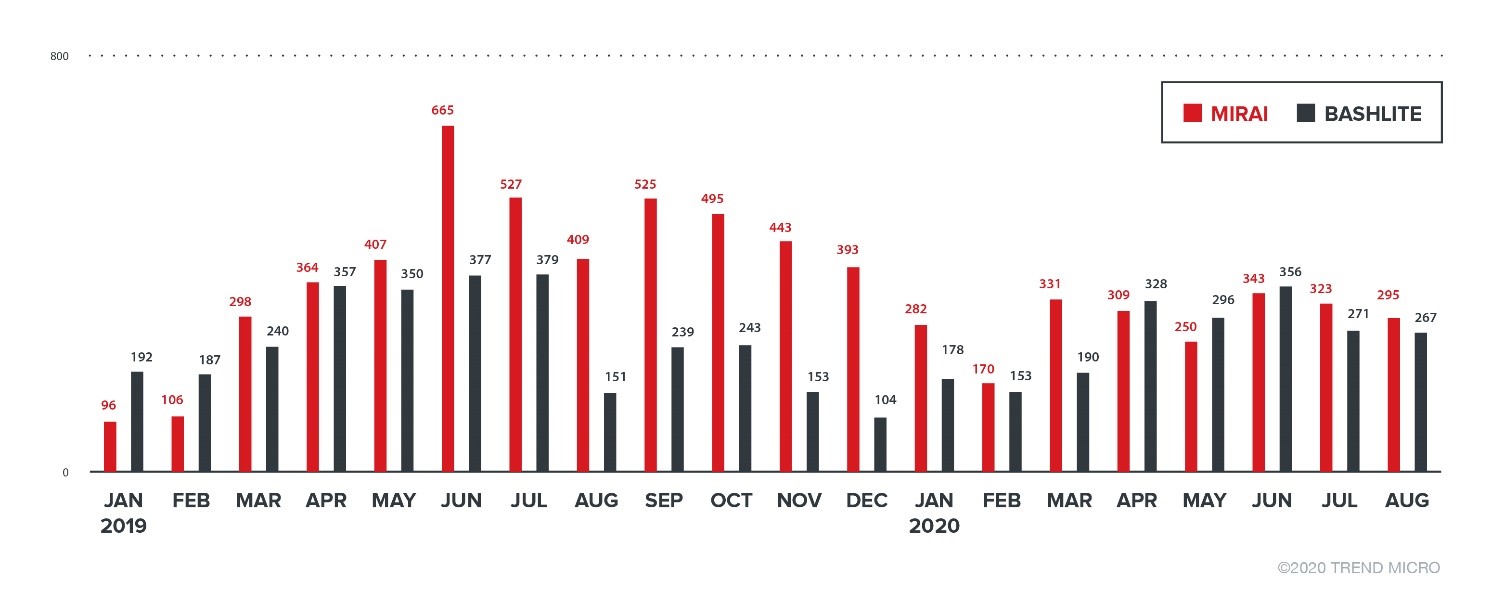

我們一直在對 Mirai 與 Bashlite 的 C&C 伺服器進行長期監控,其中,IP 位址與連接埠的資料是取自於相關惡意程式樣本的分析,這些樣本一方面來自於我們內部的資料庫,另一方面來自公開來源,例如 Twitter 貼文。本文的資料蒐集時間為 2019 年 1 月 1 日至 2020 年 8 月 31 日。如同其他蒐集到的資料一樣,我們會運用這些監控資料來提升我們的防護產品與解決方案。

數以千計的活躍中 C&C 伺服器顯示, IoT 攻擊相當普遍

表 1 顯示我們在前述期間所發現的 C&C 伺服器,我們蒐集到 7,030 個 Mirai 的 C&C 伺服器位址以及 5,010 個 Bashlite 的位址。絕大多數伺服器目前都應該已經「死了」或者不在活躍狀態。換句話說,在我們發現的時候,它們已經不接受任何連線了。不過,剩下的伺服器 (Mirai 有 2,951 個,Bashlite 有 1,746 個) 仍在運作或活躍當中。我們也觀察到,至少有 2,107 個 Mirai 伺服器與 1,715 個 Bashlite 伺服器曾經發送分散式阻斷服務 (DDoS) 攻擊指令給被感染的用戶端。圖 1 顯示有多少 C&C 伺服器在被發現當時還接受連線。

| Mirai 變種 | Bashlite 變種 | |

| 蒐集到的 C&C 伺服器 | 7,030 | 5,010 |

| 在發現當時仍接受連線的 C&C 伺服器 | 2,951 | 1,746 |

| 至少發出一個 DDoS 指令的 C&C 伺服器 | 2,107 | 1,715 |

很顯然,活躍中的 C&C 伺服器數量仍然相當高,儘管這些惡意程式從首度現身至今已經歷時多年 (Mirai 大約在 2016 年現身,Bashlite 大約在 2014 年)。此外我們也發現了這兩個惡意程式家族之間有 573 個相同的 C&C 伺服器 IP 位址,所以有可能是某些網路犯罪集團同時運用了 Mirai 和 Bashlite 作為犯罪工具。也有可能是同一個 IP 位址被另一個犯罪集團重複使用。

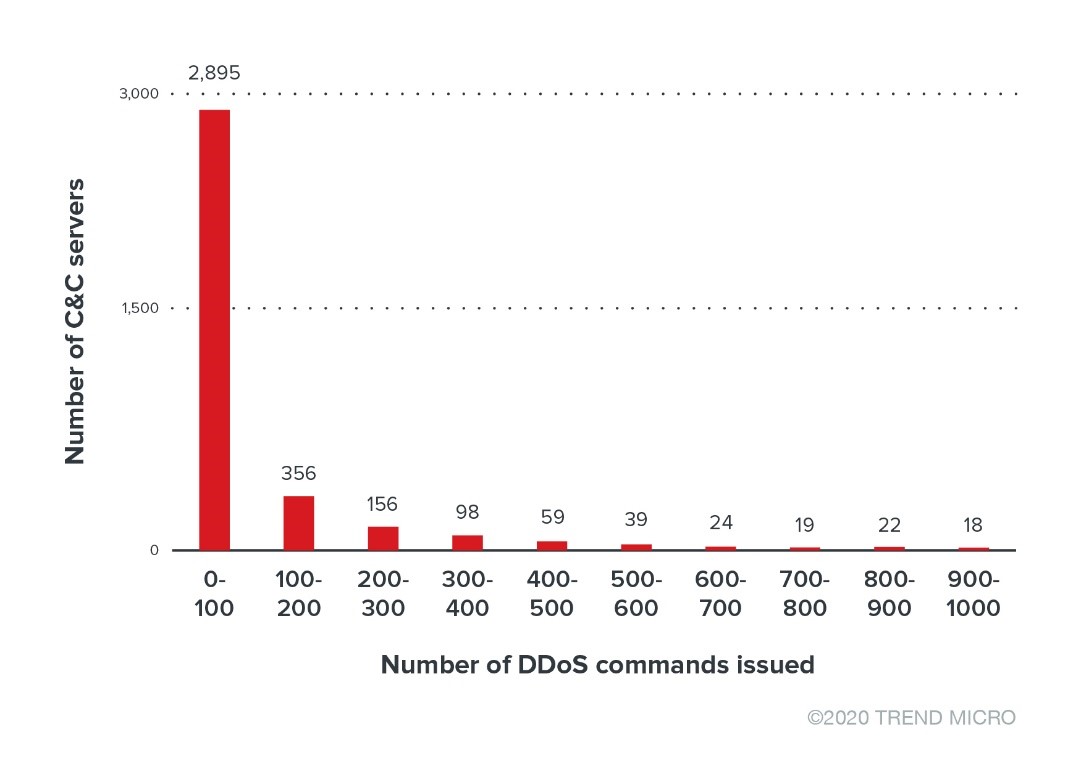

數以百計的幕後操縱指令發送,顯示出殭屍網路的活躍程度

整體而言,我們總共發現有 3,822 台 C&C 伺服器曾經發出 DDoS 指令 (平均每台 248.8 個指令)。而且,我們還發現有一台伺服器自己就發了 64,991 個指令。圖 2 顯示 DDoS 指令的分布圖。如圖表上的資料所示,我們也發現,曾經發出超過 1,000 個指令的 C&C 伺服器有 136 個。根據圖上的分布情況,絕大多數的 C&C 伺服器所發出的指令數量都在 500 個以下。

真正非常活躍的伺服器還是相對少數,而那些不活躍的伺服器也可能只是測試用,或者是經營不善。

我們也利用 WHOIS 來查詢 C&C 伺服器的 IP 位址是屬於哪些機構所有。絕大部分的 C&C 伺服器都是架設在主機代管服務上。事實上,有些還是所謂的防彈主機,讓網路犯罪集團能在不暴露自己身分的情況下經營 C&C 伺服器。正如我們一份針對地下主機代管服務的研究指出,網路上有很多文件在介紹如何在防彈主機服務上架設並經營 C&C 伺服器。我們在另一份研究也提到,地下市場上能夠公開買到 IoT 惡意程式的原始程式碼。正因為網路上的資訊是如此公開,所以網路犯罪集團很容易自行打造所需的駭客工具。

聚焦 Mirai

Mirai 的攻擊手法: 有大量的攻擊都是利用一些密碼清單來暴力登入使用預設密碼或密碼強度不足的裝置。

Mirai 家族可攻擊的處理器平台很多,包括 ARM、 x86、MIPS、SH4 等等。這次我們分析了前述時期所蒐集到的 Mirai 樣本,研究了它們使用的攻擊手法。表 2 顯示它最常運用的五種攻擊手法。

趨勢科技發現,一些相對較舊的漏洞,例如:CVE-2017-17215、CVE-2014-8361、CVE-2018-10561 這三個漏洞仍被廣泛使用。而且,有大量的攻擊都是利用一些密碼清單來暴力登入使用預設密碼或密碼強度不足的裝置。

| 排行 | 攻擊手法 | 說明 | 與樣本相關的 C&C 伺服器數量 |

| 1 | CVE-2017-17215 | Huawei HG532 路由器指令注入攻擊。 | 1423 |

| 2 | 密碼清單 | 惡意程式使用一些寫死的密碼來登入採用預設密碼或密碼強度不足的裝置。 | 607 |

| 3 | CVE-2014-8361 | Miniigd UPnP SOAP 指令執行漏洞攻擊 (針對使用 Realtek SDK 開發的裝置)。 | 520 |

| 4 | ThinkPHP 5.0.23/5.1.31 RCE | ThinkPHP 5.0.23/5.1.31 遠端程式碼注入漏洞攻擊。 | 422 |

| 5 | CVE-2018-10561、CVE-2018-10562 | GPON 路由器略過驗證與指令注入漏洞攻擊。 | 173 |

Mirai 常見變種相關的 C&C 伺服器

有許多惡意程式樣本是來自相同的派送伺服器,這些樣本除了它們所攻擊的處理器架構不同之外,內容幾乎相同。為了更精確描繪攻擊手法的分布情況,我們也計算了與樣本相關的 C&C 伺服器數量。

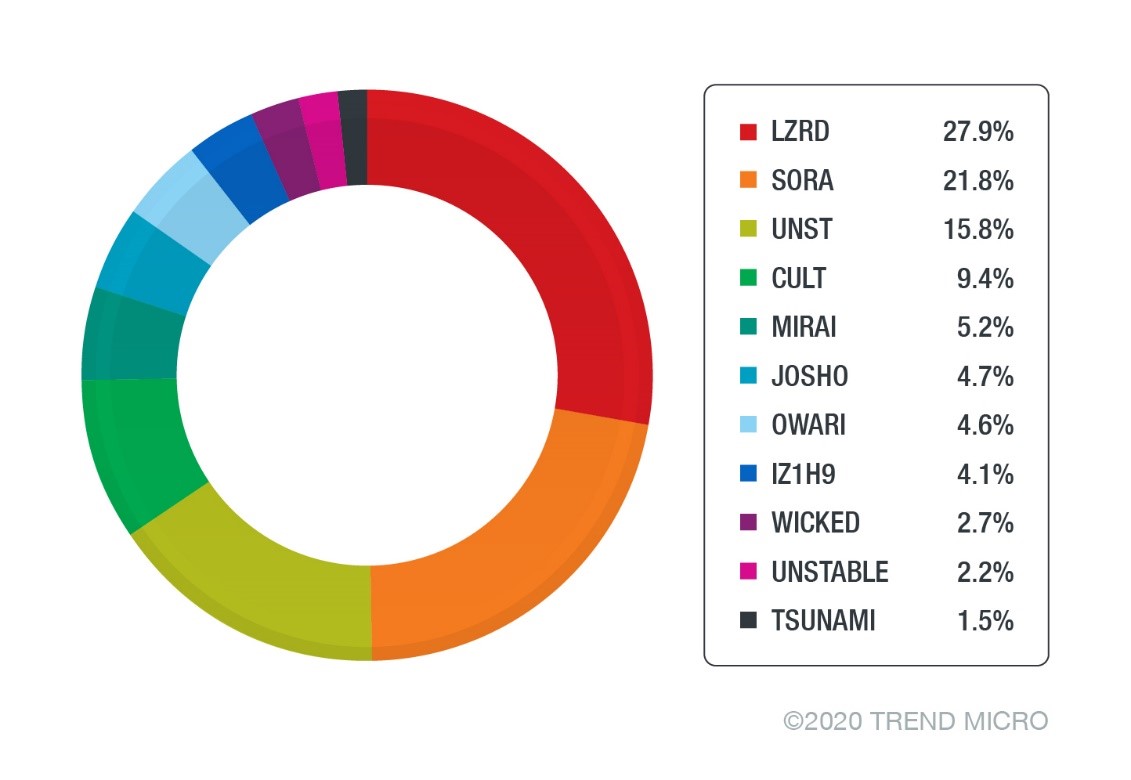

圖 3 顯示與某些特定字串相關的 C&C 伺服器數量,這些字串似乎代表著變種名稱。本圖所示的前 11 個字串總共與 5,740 個伺服器有所關聯,不包含與其他字串相關的伺服器 (148 個),或是字串資訊不明的伺服器 (139 個)。這些字串通常採用 XOR 方式編碼,我們是經由沙盒模擬分析在伺服器相關樣本中找到。請注意,這些大多數都只出現在公開來源,因此,總數與「表 1」的數字有所出入。

從這份資料可以看出,像「LZRD」、「SORA」、「UNST」、「Cult」及「Mirai」這些變種字串最為普遍。值得注意的是,儘管有些變數的字串雖然相同,但卻不代表這些惡意程式或 C&C 伺服器是同一個駭客或犯罪集團所使用。我們覺得最可能的情況應該是它們都是基於同一份原始程式碼。

運用 IOC 資料來提升防護

為了保護我們客戶並防範網路威脅,我們運用各種威脅監控系統所蒐集到的資料 (包括本文所提到的監控資料) 來產生入侵指標 (IOC),再利用 IOC 來提升我們產品的威脅偵測能力。我們蒐集了 IoT 惡意程式下載網址,將他們加入我們的網站信譽評等資料庫,並加以適當標示。如此一來,就能防止客戶的裝置連上這些惡意網址。我們的 Home Network Security 產品也可攔截裝置與 C&C 伺服器的連線。還不只如此,一旦我們在監控過程當中發現一個新的樣本,我們就會主動製作一個病毒碼來讓我們的產品能夠偵測這個樣本。

防範 IoT 系統遭到攻擊

大多數的 IoT 惡意程式都是利用 IoT 裝置的漏洞或是強度不足的登入憑證來感染裝置。要防止裝置遭到 IoT 惡意程式入侵,使用者最好養成以下良好資安習慣:

- 切勿使用預設的使用者名稱和密碼,請使用無法輕易猜到的高強度密碼。這樣裝置就不太容易被駭客利用密碼清單暴力登入。

- 定期安裝廠商提供的軟體更新來修補可能讓裝置遭到感染的漏洞。

- 除非必要,否則裝置不要連上網際網路,並且將裝置安裝在內部網路,再透過閘道路由器來防止駭客存取。

此外也建議採用以下趨勢科技解決方案來防範 IoT 相關威脅:

- 趨勢科技智慧網安管家 Trend Micro Home Network Security (HNS)– 可防止連網裝置遭到攻擊,利用智慧型網路掃描技術在路由器層次攔截威脅。

- TippingPoint® Next-Generation Intrusion Prevention System (NGIPS) – 可分析並保護裝置,防範專門攻擊漏洞的進階威脅。

原文出處:Transforming IoT Monitoring Data into Threat Defense 作者:Shimamura Makoto