全球的物聯網(IoT ,Internet of Thing)裝置製造商,無不盡可能將裝置做得容易安裝及使用。許多裝置的設計都能隨插即用,相容性也很好,同時又能透過一些通用應用程式來輕鬆管理。這對企業和消費者最大的好處,就是讓 IoT 裝置變得相當普及,而且價格親民。但隨著 IoT 越來越融入企業和家庭環境,資安威脅的版圖也隨之擴大。

本文探討網路邊緣、網路內部以及雲端上的 IoT 裝置有哪些最重要的威脅和漏洞,以及我們在網路犯罪地下市場所發現的一些觀察。

網路邊緣裝置

位於網路邊緣的 IoT 裝置在我們今日的日常生活當中扮演著不可或缺的角色。除了智慧型手機和筆記型電腦之外,企業還有一些提升安全跟效率的設備:從智慧燈泡到保全攝影機以及連網印表機。此外,這類裝置很多也都已進入到家庭裡面,從廚房的連網冰箱到臥室的智慧溫控控制器。

當我們越來越依賴這些裝置,其安全性就成了一項日益重要的議題。我們必須預先了解其相關的漏洞和可能的威脅。

家庭環境

智慧家庭裝置其實非常脆弱,而且從過去發生的一些事件就能看出駭客是多麼輕易就能駭入並操弄這些裝置。駭客利用裝置的漏洞就能從遠端遙控受害裝置,除了駭入裝置之外,他們還可能破壞裝置。

隨著複雜的 IoT 環境更加普及,駭客將利用含有漏洞的裝置來入侵使用者的網路。家庭環境可能存在的裝置包括:智慧燈泡、智慧門鎖、智慧喇叭、智慧電視等等。這樣的連網環境為駭客提供了入侵智慧家庭的各種管道,駭客可駭入裝置所連接的伺服器或者裝置本身來竊取資訊或監視家中情況。

儘管駭客的目標大多是希望駭入裝置並將裝置納入殭屍網路,好幫他們挖礦或發動阻斷服務攻擊,但近來新聞上卻報導了一些令人不安的消息:某些非專業駭客入侵家用保全攝影機純粹只為了好玩,他們騷擾受害者的理由只是為了抬高身價或取悅自己。此外,還有些智慧恆溫控制器遭駭,而受害者被騷擾的原因或動機卻不明。

企業環境

企業皆知道員工所使用的筆記型電腦、平板或智慧型手機可能面臨哪些網路資安威脅。對於連上企業網路的公司配發裝置及企業網路本身,他們通常都有專門的資安團隊來加以防護。然而,員工上班時還會攜帶個人的

IoT 裝置到公司,並且連上公司網路,而且在工作場所使用。此外,企業還須面對各種日益普及的消費性 IoT 裝置在企業內所帶來的風險和威脅:從針對性攻擊、駭客攻擊到資料外洩等等。

我們都知道駭客會搜尋並駭入暴露在網路上的裝置,然後利用被駭入的裝置再入侵其他相連的系統,這是他們針對性目標攻擊(Targeted attack )的漸進式手法。駭客甚至只需上網搜尋一下,就能得到足夠的資訊來找出企業系統的漏洞,進而破壞企業的網路和資產。

由於企業在網路資安方面越做越好,因此駭客開始嘗試透過含有漏洞的任何 IoT 裝置來入侵企業系統。未修補的裝置是最常見的風險之一,由於裝置未套用最新的資安更新,因此駭客可利用裝置一些老舊且已知的漏洞來駭入裝置,進而取得企業網路的系統管理權限。未修補的裝置最終還可能導致資料外洩、企業資產遭駭客操控、企業伺服器和系統遭駭客存取、讓駭客部署惡意程式,甚至實質切斷企業的營運。

駭客甚至會掃描網路上是否還有其他含有漏洞的裝置,或將裝置納入其殭屍網路當中。殭屍網路是一項嚴重的問題,根據趨勢科技 Smart Home Network 產品的資料顯示,從 2018 至 2019 年駭客嘗試暴力登入裝置的事件成長了 180%。這類攻擊事件跟殭屍網路有很大關係,因為網路犯罪集團就是利用殭屍網路配合一些預先蒐集到的密碼來大量自動試圖登入 IoT 裝置。

[延伸閱讀: First Steps in Effective IoT Device Security]

網路

想要入侵企業系統、中斷企業營運、竊取企業資訊、存取敏感資料的網路犯罪集團,通常會鎖定企業一些對外連接的 IoT 裝置。有鑑於駭客成功入侵之後所衍生的後果,企業最迫切的一件事就是妥善保護企業常用的功能以及企業和家庭環境常用的裝置。

- 網路儲存 (NAS) 裝置。這些裝置向來就容易遭到攻擊,多年來也一直是駭客集團的主要目標 。駭客可透過攻擊某些漏洞來越過裝置的安全認證、在裝置上執行程式、下載或篡改使用者的資料。此外,這些裝置還可能遭到勒索病毒與其他惡意程式的攻擊,或是被用來發動 DDoS 攻擊及挖礦。

- 通用隨插即用 (UPnP) 裝置。今日許多 IoT 裝置,如:攝影機、遊戲主機、路由器等等,都具備通用隨插即用 (Universal Plug-and-Play,簡稱 UPnP) 功能,該功能可讓連網裝置彼此互相溝通、分享資料,並在某些功能上互相配合。駭客可攻擊 UPnP 功能的漏洞來入侵甚至掌控裝置。路由器和其他裝置可能被用來當成隱藏殭屍網路源頭的代理器、用於發動分散式阻斷服務 (DDoS) 攻擊,甚至用於散發垃圾郵件。

- 網際網路協定 (IP) 裝置。IP 裝置在企業內越來越普及,因為安裝和擴充都相當容易,而且可支援各種數據分析。不幸的是這類裝置也存在著漏洞的風險,這類裝置經常有一些使用者忘了或不知道要修改的預設值和預設登入憑證,這讓駭客輕易就能侵裝置。有許多駭客集團開發了一些專門攻擊 IP 裝置的惡意程式,如:TheMoon (這是這類惡意程式家族的始祖之一) 以及 Persirai。就像 NAS 裝置一樣,IP 裝置多年來也是駭客的主要攻擊目標,經常被用來發動 DDoS 攻擊或用於挖礦。

- 不安全的老舊技術。不光只有裝置會遭到攻擊,企業網路及系統上一些老舊的技術也可能為企業帶來風險。例如,Faxploit 漏洞就是利用某些印表機的傳真通訊協定實作漏洞。駭客利用某個特殊的傳真號碼就能挾持網路或連網系統,讓裝置感染惡意程式或者竊取資料。

雲端解決方案

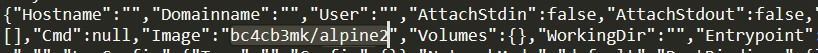

隨著 5G 時代的來臨,IoT 裝置只會更加普及,這意味著企業和一般使用者都將藉由雲端運算及雲端 IoT 解決方案來協助他們管理裝置和資料儲存。綜觀整體威脅情勢,我們發現這些雲端解決方案的發展及部署,將衍生出幾個潛在的攻擊管道:

- API 閘道將成為雲端的出入閘道並用來限制 IoT 裝置流量。由於閘道扮演了關鍵角色,閘道一旦出現組態設定錯誤,很可能將導致裝置或服務成為資安上的漏洞。歹徒可經由這些閘道來從事惡意活動,如:偽造一串指令來改變 API 之間的運作邏輯,進而使得流程出現更多漏洞。其他可能的惡意行為還有:冒充使用者、中間人 (MiTM) 攻擊、連線階段回放 (session replay)。

- 開發人員透過客製化方式修改連上雲端伺服器的 IoT 裝置身分與存取管理 (IAM) 規則和政策。如果認證機制的組態設定當中出現了任何角色、政策或指派金鑰等錯誤,就可能造成嚴重後果,讓駭客掌握資料的流量與存取、入侵伺服器、執行更複雜的攻擊、掌控雲端服務,或是冒充訪客或合法的裝置使用者。

- 除了 API

之外,其他裝置、雲端閘道及基礎架構等等的組態設定錯誤,也會形成資料流量與路徑的資安弱點,讓裝置或雲端伺服器暴露於駭客攻擊的危險。

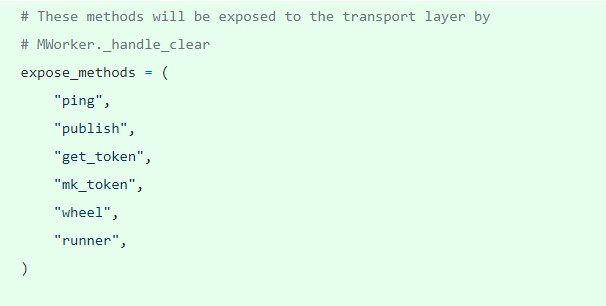

網路犯罪地下市場

只要稍微觀察一下網路犯罪地下論壇與網站就可發現,有關如何駭入 IoT 裝置的議題及經由已入侵的 IoT 裝置所提供的服務,正逐漸引起討論。這些地下平台甚至提供了漏洞攻擊與駭入裝置的教學。地下市場上所提供的服務,從存取已遭駭入的裝置與殭屍網路的應用,到 DDoS 服務和採用 IoT 架設的 VPN 等等應有盡有。而且不限於英文的論壇,還包含一些俄羅斯文、葡萄牙文、阿拉伯文以及西班牙文的網站。

IoT 裝置的龐大數量及其融入大眾生活的程度,已使得 IoT 裝置成了駭客覬覦的目標,也為使用者帶來了負面影響。使用者必須對某些特定威脅、漏洞可能出現的地方,以及該採取什麼資安解決方案才能有效防範這些威脅有所認識。所有的 IoT 裝置:從員工持有的裝置到企業配發的資產,以及家中的智慧電器產品,全都必須受到妥善防護。

我們對 IoT 威脅情勢做了許多相關的研究,深入探討了各種威脅及對應的解決方案。您可進一步參考以下幾篇文章:

- The IoT Attack Surface: Threats and Security Solutions

- IoT Devices in the Workplace: Security Risks and Threats to BYOD Environments

- From Homes to the Office: Revisiting Network Security in the Age of the IoT

原文出處:Uncovering Risks in Ordinary Places: A Look at the IoT Threat Landscape