企業現在正面臨著充滿新機會及創新的時代,因為有5G、物聯網環加上人工智慧。但不幸的是,這些新技術也帶來了全新的威脅。

這使得企業必須不斷重新評估自身的網路安全措施或是否必須加入新的技術。這並不只是安裝安全解決方案那麼簡單,因為所有的企業或個人都已經有某類型的安全措施。所要思考的是現在的網路邊界防禦是否足夠抵禦重大攻擊?還是只能夠對抗基本的威脅?

產業的特定需求及可能攻破基本防禦的攻擊讓人們需要用次世代入侵防禦技術來重新定義網路邊界防禦。

有些企業可能認為現有的解決方案(如次世代防火牆NGFW)就有了足夠的安全防護。但在選擇安全工具時,考慮今日企業所面臨的威脅類型也相當地重要,而這是次世代入侵防禦系統(NGIPS)能夠幫忙解決的問題。

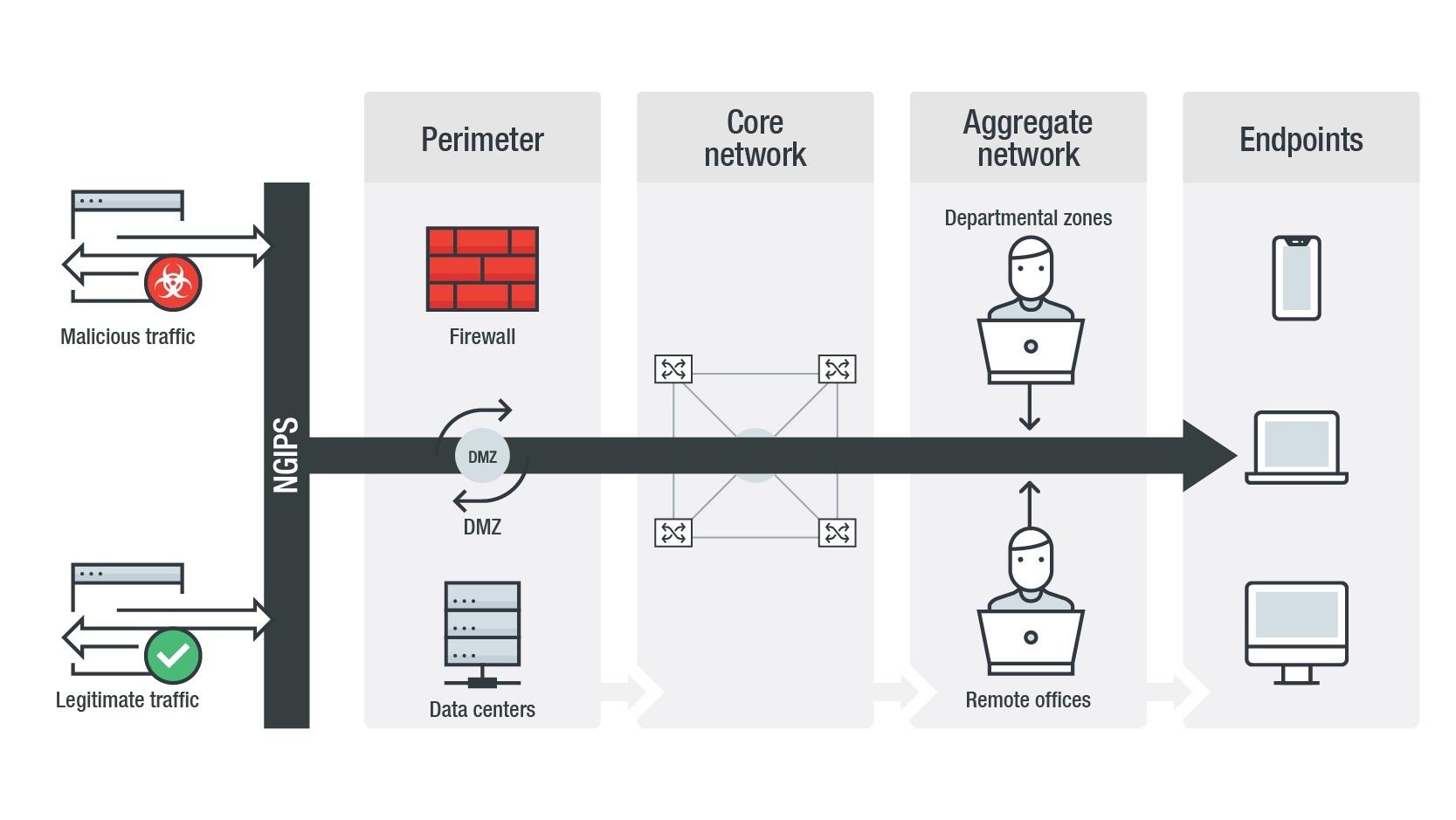

次世代入侵防禦系統如何保護網路

需要考慮哪些網路威脅?

不同形式的惡意軟體

惡意軟體是種常見的網路威脅。惡意軟體活動可能減少,但風險從未真正地消失,去年的勒索病毒家族偵測狀況就證明了這一點。儘管勒索病毒家族呈現下降的趨勢,但惡名昭彰的WannaCry(想哭)勒索病毒病毒家族仍保持穩定。這趨勢一直持續到了2019年第一季,WannaCry在三月被偵測到了42,050次,遠大於其他勒索病毒家族加總起來的7,959次。LockerGoga和Ryuk等勒索病毒也在最近造成某些系統的停擺,同時Ryuk的偵測數量也在2019年初有所增加。

[延伸閱讀:勒索病毒襲擊美政府辦公室,迫使氣象頻道斷線]

而且當某些類型的惡意軟體攻擊消失時,駭客也很快就會找出其他代替品,像是挖礦( coinmining )。我們最近的偵測報告也證實了此一趨勢 –三月偵測數量最高的是Coinminer的63,116次,比WannaCry更多。我們也看到無檔案病毒(fileless malware)越來越常被使用,讓偵測變得更有難度,因為通常需要獨特的方法如網路流量監控或沙箱技術。

在面對這些威脅時,企業可以使用具備最佳入侵偵測系統以及惡意軟體沙箱技術的NGIPS。雲端技術採用率的上升也造成了非對稱網路流量的增加,其中返回的網路流量不會通過相同的安全引擎。面對這種可能的問題,NGIPS會比NGFW更具有優勢,因為NGFW使用封包層級的資訊偵測威脅而非網路流量,而NGIPS則是用複雜的網路流量架構來偵測非對稱網路流量內的威脅。

漏洞

跟惡意軟體一樣,漏洞是不曾消失過的網路安全問題。新舊漏洞為網路帶來極大的風險,取決於用來防禦的安全協定和解決方案。Meltdown和Spectre是去年的兩個知名漏洞。這些處理器漏洞影響了大量各式處理器,催生了新的處理器攻擊。

漏洞攻擊惡意軟體已經成為了巨大的威脅,特別是現在有越來越多的智慧型設備連上網路。像是Mirai(Linux平台上的威脅)的修改版本已經被用來攻擊路由器的漏洞。即便漏洞已經被公開披露和修補也還是存在潛在風險,因為網路犯罪分子認定會有使用者不會立即更新已發布的修補程式(如果有的話)而來利用這些漏洞。

[延伸閱讀:Mirai 變種利用13種漏洞攻擊路由器等裝置]

雖然我們在今年早些時候看到了漏洞數量有所減少,但SCADA漏洞佔我們一到三月所看到漏洞的三分之一左右。NGIPS可以作為抵禦已知和未公開漏洞攻擊的安全措施。對於未被公開披露的漏洞,NGIPS會使用披露前(pre-disclosed)過濾器。平均來說,這樣的功能可以在廠商披露前70天(或更長)就能夠保護使用者抵禦CVE漏洞威脅。

針對特定產業的威脅

關鍵基礎設施(如電力和水)的連線能力增加也代表著網路威脅會對這些產業造成影響,同時也會對供應鏈的其他環節產生更大影響。在2017年,駭客用Triton惡意軟體攻擊某些類型的工業控制系統(ICS),而這惡意軟體還持續地對關鍵基礎設施造成威脅。這些工控系統漏洞可能被用來部署惡意軟體,正如2010年Stuxnet蠕蟲通過SCADA漏洞部署那樣。這類威脅通常會造成連鎖影響,從停機成本到長時間的斷電。

[延伸閱讀:SCADA HMI漏洞狀況]

除了上述的例子外,醫療、金融和食品生產等其他關鍵基礎設施也可能遭受網路攻擊。像醫療這樣會處理敏感資料的產業讓它成為了駭客誘人的目標。可能遭受攻擊的地方包括聯網設備的漏洞甚至是產業內使用的協定,例如最近被發現的一個漏洞可能讓駭客利用DICOM醫學影像標準來進行攻擊。銀行和金融業因為直接處理到錢而吸引著網路犯罪分子。此外,銀行相關產業也可能容易受到資料外洩以及社交工程攻擊的影響。

這些關鍵系統安全性的重要性加倍地增加,因為它能夠防止造成其他相關產業的連鎖影響。NGIPS可以用虛擬修補等技術為關鍵基礎設施及有漏洞的應用程式提供多一層的防護。同樣地,披露前(pre-disclosed)過濾器可以在修補程式發布前協助抵禦各種形式的漏洞攻擊。NGIPS也可以保護老舊應用程式和失去技術支援的系統,這些系統仍然存在於醫療等特定產業內。

資料外洩

資料外洩的挑戰在於它可能由各種不同因素所引起,從主動外部攻擊到內部人為錯誤都有可能。一旦資料外洩事件發生,如何阻止影響層級擴大成為另一個挑戰。

[延伸閱讀:資料外洩101:如何發生、被偷了什麼以及會到哪裡去]

根據Ponemon的研究,資料外洩事件的平均成本是386萬美元,發現資料外洩所需的平均時間為197天。嚴格的資料法規(如GDPR所提到的那些)會加大損失的成本。

當涉及資料外洩時,成本取決於發現和處理的速度。同樣地,最佳的資料外洩解決方案會很有幫助。大多數駭客會假設內部網路安全控制不如邊界安全而來建構攻擊,所以在建立資料外洩安全防禦時,必須要同等地重視邊界流量(出入口)和橫向移動流量(東西向),而這也是NGIPS的特點。

其他攻擊和威脅的演變

不幸的是,駭客會不斷地尋找下一個可利用的大事件,同時有機會時就會利用舊手法進行攻擊。雖然了解這裡所列的威脅相當重要,但如果要建立適應性防禦,了解威脅趨勢也同樣地重要。

除了無檔案惡意軟體增加,我們還發現越來越顯著的訊息威脅。物聯網領域的持續發展讓針對它的威脅成為相當大的問題,特別是對那些已經或計劃將智慧技術整合到流程中的人來說。

多功能且對網路效能負擔較小的解決方案能夠協助抵禦不斷變化的威脅。NGIPS比NGFW更符合這些特點。首先,NGIPS著重於基於威脅評估的威脅防護和策略,而NGFW則著重在基於業務和合規規則的網路流量控制保護。

這讓NGIPS更加適用,因為它可以為網路流量提供預設的允許策略。NGIPS只會封鎖惡意流量,而NGFW則是只允許符合設定規則的網路流量。此外,提到對駭客行為的能見度時,NGIPS是第二層設備,所以可以對駭客保持透明但又能掌握他們的行為。

企業如何才能達到適當的安全防護水準?

根據我們的研究,企業估計在未來12個月內有80%的可能性被網路攻擊成功。這樣的認知對產業來說很重要,但只有當企業利用這認知來減少被攻擊成功的機會或減輕其影響時才會真的有幫助。

在評估安全措施時,是否足夠好只能透過準確評估自身企業及所處的威脅環境才能確認。從外部檢視產業會面臨的問題及從內部來滿足企業的特定需求,這樣有助於建立有適應能力又強健的獨特安全架構。除了企業內部有良好的安全文化以及對網路威脅趨勢和不斷發展技術有全面性的了解之外,還可以用NGIPS這樣的工具來協助建立這樣的架構。