1,000 至 3,000 億美元:這就是金融機構遭到網路攻擊可能帶來的鉅額損失。儘管金額相當嚇人,但卻一點也不令人意外。因為過去三年之間,就有多家銀行因為 SWIFT (環球銀行金融電信協會) 基礎架構遭駭客入侵而損失共 8,700 萬美元。然而這只是冰山一角:某網路犯罪集團在其首腦於 2018 年被捕之前,已從 40 個國家 100 多家金融機構累積盜取了 12 億美元。

網路駭客不但有能力駭入金融機構的營業系統,更有能力駭入其底層基礎架構。這樣的情況近兩年來屢見不鮮,而且攻擊越來越難纏、精密、且影響深遠。歹徒專門尋找唾手可得的目標,因為先前爆發的一些知名攻擊事件已使得消費者的意識提升,對資料外洩更加敏感,亦不斷提升安全來保護自己的敏感資料。

趨勢科技對網路犯罪地下市場的長期觀察,讓我們能清楚掌握多年來駭客攻擊的手法和技巧如何演進,他們專門利用哪些資安盲點,對真實世界帶來什麼衝擊,以及使用者和企業機構如何加以防範。

金融機構重大網路攻擊事件時間表

Lurk 網路犯罪集團為何以大型企業員工為目標?

以獲利為目標的犯罪集團通常會攻擊銀行客戶,然而,某些像 Lurk 這樣的網路犯罪集團卻是以大型企業員工為目標。這類攻擊經常以財務部門員工為目標,鎖定會計師或銀行行員之類的人員。網路犯罪集團深知,除了駭入銀行帳戶之外,他們還有其他賺錢管道,例如駭入銀行的基礎架構本身,或者篡改轉帳指示或系統。對犯罪集團來說,電信網路與基礎架構都是不法獲利的豐厚來源,因為它們掌管了錢的流向,例如:ATM 提款機、SWIFT 網路、金流閘道、卡務系統以及類似的設施。駭客早有能力篡改銀行客戶的數位資訊,但若沒有相關的書面資料佐證,很容易就會穿幫,因此駭客會找內賊來幫忙偽造書面資料。

此外,我們的研究也發現網路犯罪集團會賄賂銀行行員來配合進行匯款或洗錢的詐騙。在一個實際案例當中,歹徒甚至創造了一個看似真實的慈善機構,並為其開設銀行帳戶及架設網站。歹徒利用這個慈善帳戶來將受害者帳上的餘額轉出,有慈善機構做幌子,歹徒就有充裕的時間將偷到的錢匯出或領出。

電信業者在金融產業扮演了相當重要的角色,因此也成了歹徒的目標。駭入電信網路基礎架構,可讓歹徒有更多賺錢機會:從洗錢到高費率簡訊,以及簡訊轉傳及攔截等等。一般來說,銀行會使用行動裝置來作為第二道驗證方式,或是透過簡訊發送單次使用密碼給客戶。這也難怪我們發現網路犯罪地下市場對電信業的興趣不斷升高。

地下市場上宣稱可以駭入電信網路訊號系統的廣告。

一種名為「SIM 卡劫持」的社交工程攻擊現在也開始廣為流行。在這類攻擊當中,駭客首先會試圖查出已被入侵的銀行帳戶持有人電話號碼。接著假冒電話號碼持有人向電信公司宣稱遺失了 SIM 卡,設法誘騙電信公司人員重發一張新的 SIM 卡給他們。有了新的 SIM 卡,歹徒就能收到銀行在執行轉帳之前所發出的驗證簡訊,如此就能掏空受害者帳戶的存款。此外我們也看過另一種變化型態是暫時將電話號碼轉接到歹徒手上。近年來這類攻擊越來越多,在俄羅斯、東歐及北美都有大量通報案例。

攻擊銀行客戶:陳年但卻有效的網路釣魚技巧

針對使用者/客戶的攻擊有多種不同技巧可使用。駭客會結合一些陳年但卻有效的網路釣魚技巧,例如:FakeSpy Android 銀行木馬程式。還有些技巧則是不斷修正並增加各項功能來將竊取到的資料外傳或將帳戶存款轉出。銀行木馬程式可利用自動轉帳系統 (ATS) 引擎,在網頁中注入腳本來自動啟動轉帳而不經過認證程序。

瀏覽器注入手法的應用千變萬化,例如,可用來避開銀行的安全機制、強迫使用者在行動裝置上安裝惡意元件、繞過認證機制,或者將信用卡資料匯出。除此之外,也可用於社交工程攻擊,竊取個人身分資訊 (PII):生日、母親婚前姓氏、第一隻寵物的名字等等。或者用來自動轉帳至歹徒掌控的銀行帳戶 (亦稱錢騾帳戶)。

程式碼注入手法是將程式碼插入銀行的網站或程式元件 (如 JavaScript 程式庫或隱藏的 iFrame)。不幸的是,一般使用者通常無法察覺網站是否已遭到駭客入侵,所以才會在被篡改的網站上輸入自己的帳號資料。

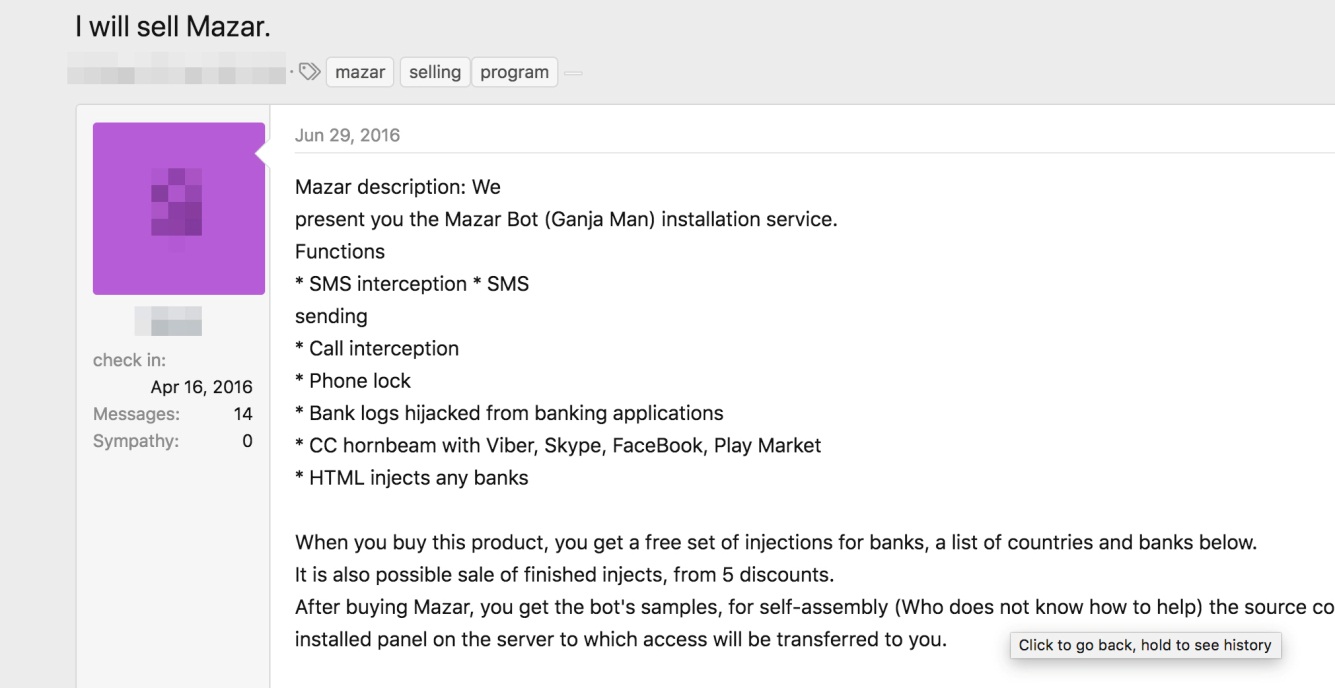

地下市場上一個販售 Mazar 殭屍病毒的廣告,該病毒據稱可根據不同銀行的應用程式和網站在 HTML 頁面上注入程式碼,包括:加拿大、法國、奧地利、波蘭、德國、澳洲、紐西蘭、西班牙、荷蘭、新加坡、土耳其以及美國的銀行。

地下市場上兜售銀行惡意程式的廣告,並搭配一套程式碼注入套件,目標為俄羅斯的銀行。地下論壇上販售的銀行惡意程式現在也具備

ATS 和程式碼注入功能,並進一步與專為特定或區域性銀行程式碼注入功能包裝在一起。

攻擊基礎架構

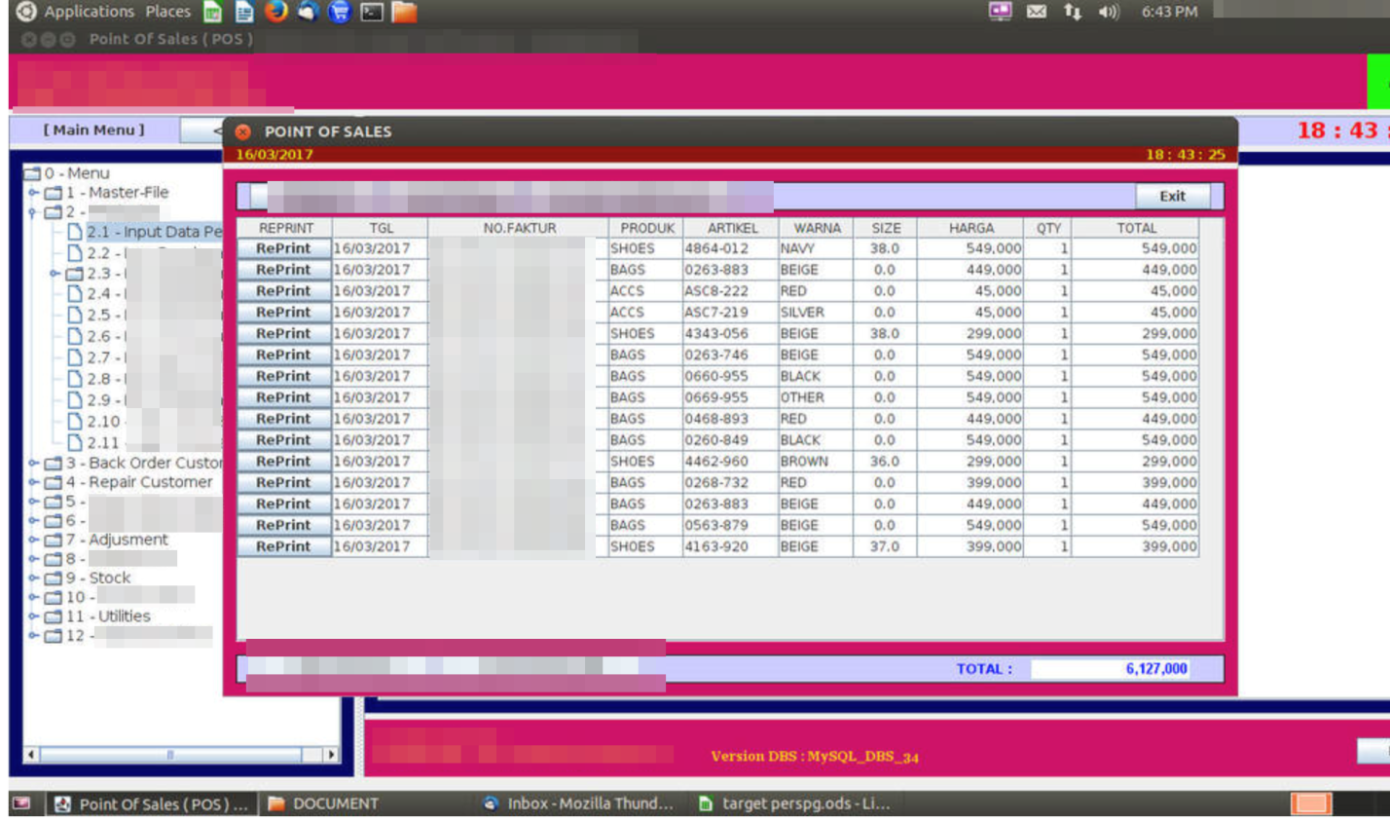

駭客也會攻擊網路基礎架構。很不幸地,許多銀行系統的元件,如銀行內部系統或銷售櫃台系統 (PoS) 的介面經常暴露在網際網路上,因而更容易成為駭客攻擊的目標。

儘管這些並非歹徒的主要目標,但我們已看過多起惡意程式攻擊行動具備篡改網域名稱系統 (DNS) 的能力,並將受害系統當成跳板來攻擊其他目標。駭客會大規模入侵使用者的網路設備,然後再將使用者重導到駭客控制的 DNS 伺服器。由於駭客的 DNS 伺服器一樣會提供名稱解析功能,因此使用者不會察覺自己遭駭。但是當使用者試圖連上某個歹徒鎖定的銀行時,駭客的 DNS 伺服器就會將使用者導向歹徒的系統。使用者因而可能遭到網路釣魚或中間人攻擊。

PoS 系統 (上) 與銀行系統 (下) 暴露在網際網路上的範例。

攻擊為銀行提供服務的第三方廠商

要入侵一家金融機構,歹徒必須徹底掌握金融機構的基本資料。歹徒通常攻擊銀行較脆弱的環節,主要手法是社交工程攻擊。駭客必須知道企業員工的一些基本資料,甚至包括個人職務和興趣。歹徒發送給受害者的文件看起來越真實,就越能避免引起對方懷疑。

一種蒐集員工資訊的方式就是入侵專為銀行提供服務的廠商 (如:維修 ATM 設備的第三方廠商),或者駭入一些主題論壇或郵寄清單,例如,Lurk 犯罪集團就駭入了某個專門以會計師為對象的網路論壇來搜尋攻擊目標。此外,駭客也可從已經駭入的電腦上蒐集資料來尋找可攻擊對象。像 Cobalt 和 Silence 這樣的集團就是使用這項技巧。

事實上,根據我們 Smart Protection Network™ (SPN) 的資料顯示,Silence 專門攻擊俄羅斯、白俄羅斯以及越南的金融機構。而 Cobalt (目前仍相當活躍) 則特別鍾愛獨立國協 (前蘇聯國家) 與東歐國家,如:保加利亞。

此外,Cobalt 據稱也會入侵銀行或金融機構的供應鏈,其最終目標是進入受害者的 IT/網路環境。經由 SPN 的資料我們發現,Cobalt 為了攻擊最終目標,會先攻擊其軟體系統整合商、金融服務廠商或其他銀行。例如 2018 年,我們發現一起針對俄羅斯某知名系統/軟體整合商的魚叉式網路釣魚攻擊,其目的是要利用該整合商為跳板,攻擊俄羅斯國內各金融機構。

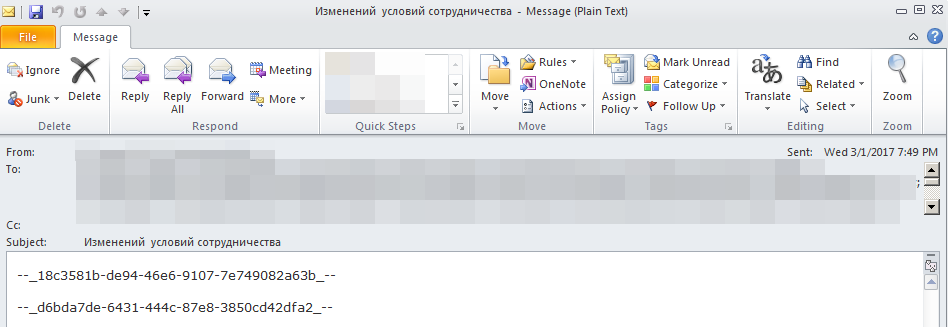

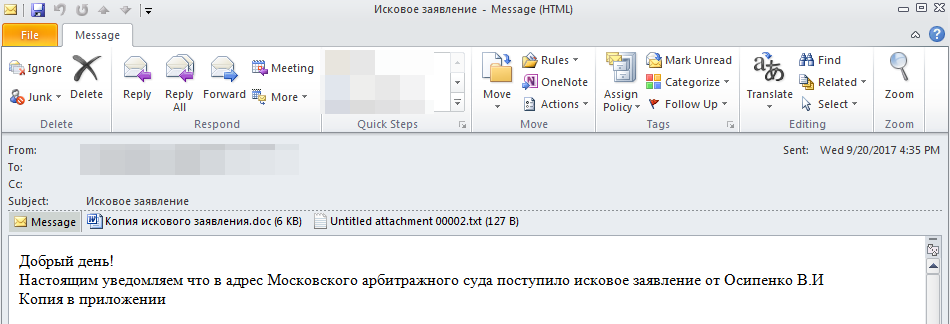

Cobalt 犯罪集團的網路釣魚郵件,該郵件使用了某服務供應商的電子郵件地址。

> 某專門維修 ATM 設備的公司所收到的魚叉式網路釣魚郵件樣本。

攻擊銀行基礎架構

直接攻擊銀行 IT 環境的情況並不常見,因為歹徒通常是使用網路釣魚來進入目標企業。歹徒會大費周章地策劃網路釣魚攻擊,例如,每一次行動,他們都會註冊一個跟目標機構有電子郵件往來的企業很像的網域名稱。而且,網路釣魚郵件的主旨和內容也都會有所相關。一個能夠協助我們主動偵測這類攻擊的技巧就是,利用特定關鍵字來搜尋新註冊的網域名稱,進而監控這些名稱是否出現在電子郵件流量當中。

水坑式攻擊是另一種常見的手法。歹徒會先將惡意程式碼注入目標企業員工經常造訪的網站。這類攻擊技巧有趣的一點是會隨時段而變化,在白天某些時段的活動較多,例如午休時間,因為此時使用者有時間可以瀏覽網站。或者下午時段,因為使用者的注意力開始下滑,較不容易對電子郵件起疑。

從我們蒐集到的資料發現 Cobalt與 Silence的水坑式攻擊活動在白天某些時段特別活躍。Silence 的攻擊出現在 2018 年 12 月 27 日;Cobalt 則出現在 2019 年 1 月 23 和 24 日。註:資料取自趨勢科技Smart Protection Network™

儘管歹徒的終極目標大多是竊取存款 (不論電子或實體形態),但我們也看到有些攻擊是為了竊取敏感資料或機密資訊、恐嚇、竊取股票,或者篡改網路貨幣交易等等。除此之外,駭客還會攻擊 ATM 和 PoS 基礎架構的漏洞來盜取款項或洗錢,例如利用 PoS 終端機盜刷偷來的信用卡以收取發卡銀行支付的款項。

每個犯罪集團都有各自不同的技巧,例如 Lazarus 犯罪集團最知名的手法就是駭入 ATM 交換器來偷取銀行的錢,而有些犯罪集團則較偏愛傳統方法。最近,Lazarus 據報駭入了某家銀行的 ATM 和 SWIFT 基礎架構,偷走了 1,350 萬美元。

從該攻擊可看出歹徒相當熟悉 SWIFT 平台的運作並偽造了匯款指示。歹徒利用其對銀行系統的了解篡改了 ISO 8583 通訊內容,這是銀行採用的一項金融交易國際標準。歹徒駭入了 ATM 的前端處理單元,該單元掌控了前端輸入裝置與主機電腦之間的通訊,歹徒還竄改了 ISO 8583 軟體,在軟體中注入程式碼,以便在 ATM 機器發出請求時產生偽造的回應。美國電腦緊急應變小組 (United States Computer Emergency Readiness Team,簡稱 US-CERT) 在這項被戲稱為「FASTCash」的攻擊出現後更緊急發出資安公告。

橫向移動與獲利方式

歹徒一旦成功入侵企業並建立了據點,接下來就會試圖搜刮電腦上的登入憑證 (藉由一些現成的工具),並試圖在企業內橫向移動,例如進入網域控制器或負責支付卡交易的網段。

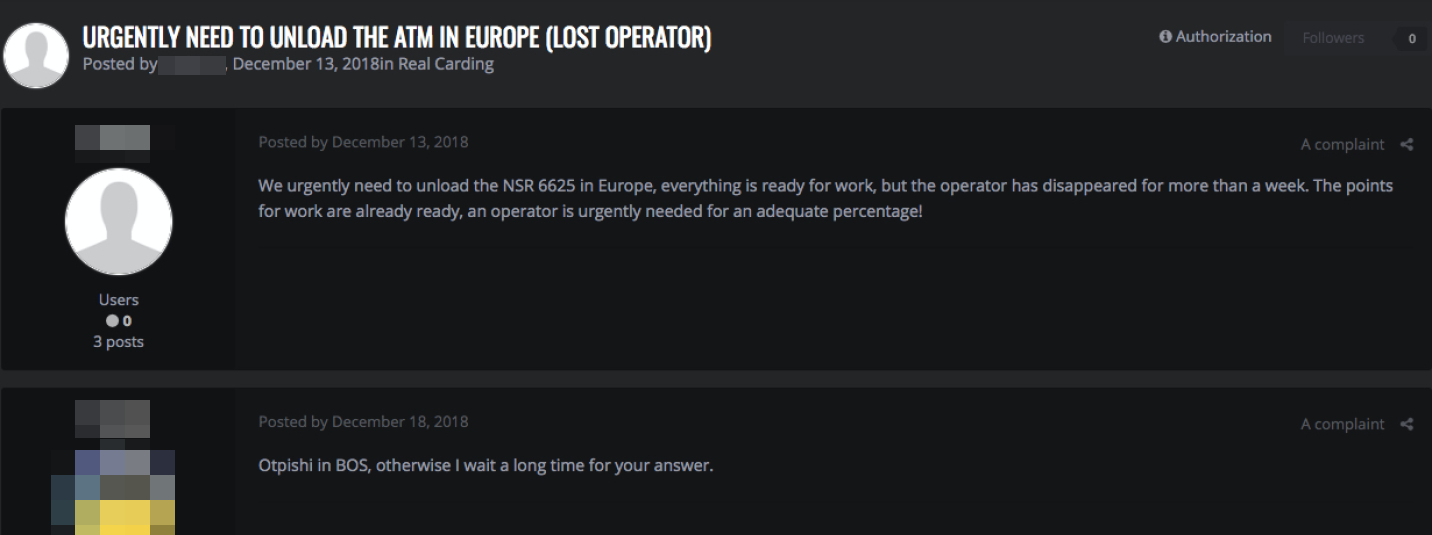

歹徒的獲利方式會決定他們必須入侵哪些系統,例如,篡改帳戶餘額與 ATM 提款限制,然後再派車手到 ATM 提款取款就是一種獲利手法。這種手法相當常見,而歹徒也會在網路地下論壇上徵求共犯。

![hxxp://vor[.]nz 上徵求車手的廣告 (左側為原始貼文,右側為 Google 翻譯後的內容) 。](https://documents.trendmicro.com/assets/banks-under-attack-tactics-techniques-10.png)

hxxp://vor[.]nz 上徵求車手的廣告 (左側為原始貼文,右側為 Google 翻譯後的內容)

。

從 ATM 提款機提款的獲利方式也很常見。銀行一旦遭駭,其使用的硬體也可能會遭到篡改。網路犯罪論壇經常有些徵求 NCR 6625 ATM 提款機操作人員的貼文和廣告。我們也看過歹徒開設假慈善機構銀行帳戶的案例,歹徒會將餘額超過一定門檻的帳戶存款匯到該慈善機構帳戶,這起案例,歹徒最後共獲得了 5 萬美元的不法獲利。

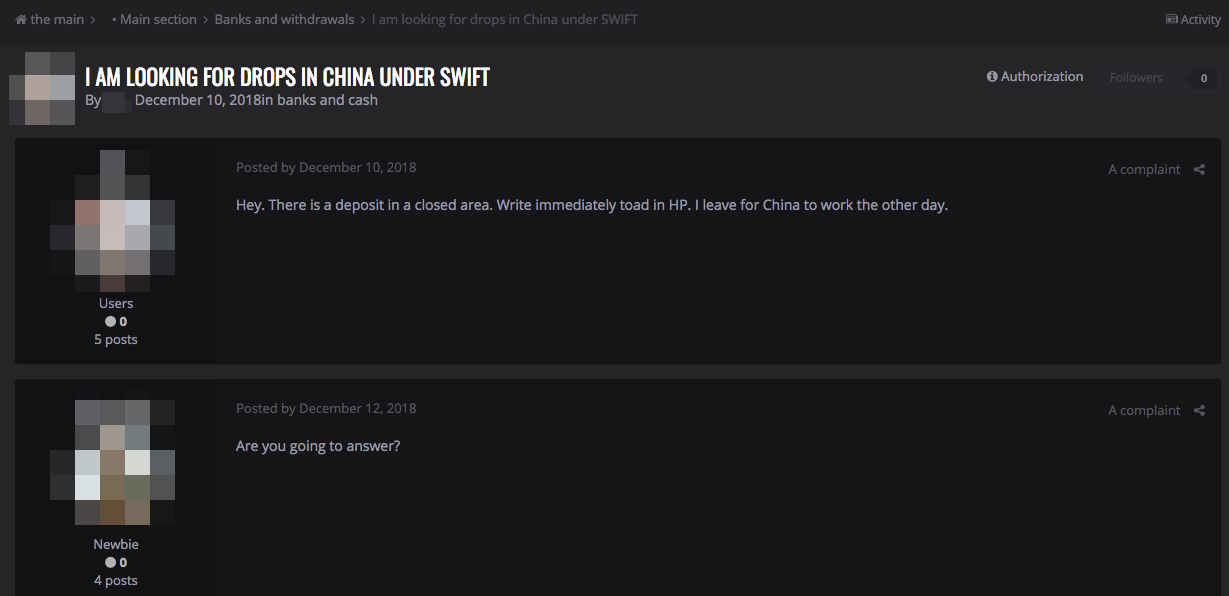

這類犯罪集團並不只侷限於俄羅斯或使用俄羅斯語的國家。例如,地下論壇上也有一些貼文徵求從中國收取 SWIFT 匯款的車手。

隨時掌握威脅發展趨勢

金融機構不僅要面對駭客攻擊可能帶來的財務損失,更要面對相關的名譽損失、客戶的不信任,以及相關的賠償。從上述各種針對金融機構的犯罪技巧就能看出,金融機構面臨的不光只是精心策畫的複雜攻擊,還有像發送網路釣魚郵件這類簡易的攻擊技巧,也會招來一些投機的網路犯罪分子。

面對多樣化的攻擊,意味著金融機構必須做到面面俱到,且必須要能檢視、監控、過濾網路及系統上的活動。這對必須嚴格遵守資料保護法規 (如歐盟 GDPR 通用資料保護法) 與系統修補要求的金融產業尤其重要,因為一旦違反將可能面臨鉅額罰鍰。

部署在企業網路邊界上的每一層資安控管,都有助於降低銀行實體伺服器、虛擬伺服器、網路、連接埠、通訊協定以及交易處理端點裝置所面臨的資安風險。而採用一套縱深防禦的架構還可讓企業隨時掌握基礎架構的狀況,以便能主動回應攻擊。此外,若能將威脅隔離,尤其是從電子郵件閘道 (也就是威脅經常入侵的源頭) 下手,就能有效監控並過濾不良的電子郵件流量。網路分割及資料分類也有助於低歹徒橫向移動的風險,避免更多資料遭到外洩。而像虛擬修補與入侵防護這樣的資安機制,則能主動防堵資安漏洞,同時又不干擾營運及業務流程,或者造成負擔。最後,終端使用者,尤其是客戶和員工,同樣也必需主動做好防範工作。

原文出處:Tactics and Techniques Used to Target Financial Organizations