商業流程入侵(BPC)、商務電子郵件入侵(BEC)及目標式攻擊:有什麼差異?

2015 年,在攻擊者取得 SWIFT 金融網路的資金交易代碼之後,一家厄瓜多銀行損失 1,200 萬美元。隔年,另有一起牽涉 SWIFT 的網路洗劫案例,造成孟加拉中央銀行損失 8,100 萬美元。同樣在 2016 年,一家越南銀行成功防止一起類似的攻擊事件,阻止攻擊者移轉 113 萬美元到攻擊者帳戶中。

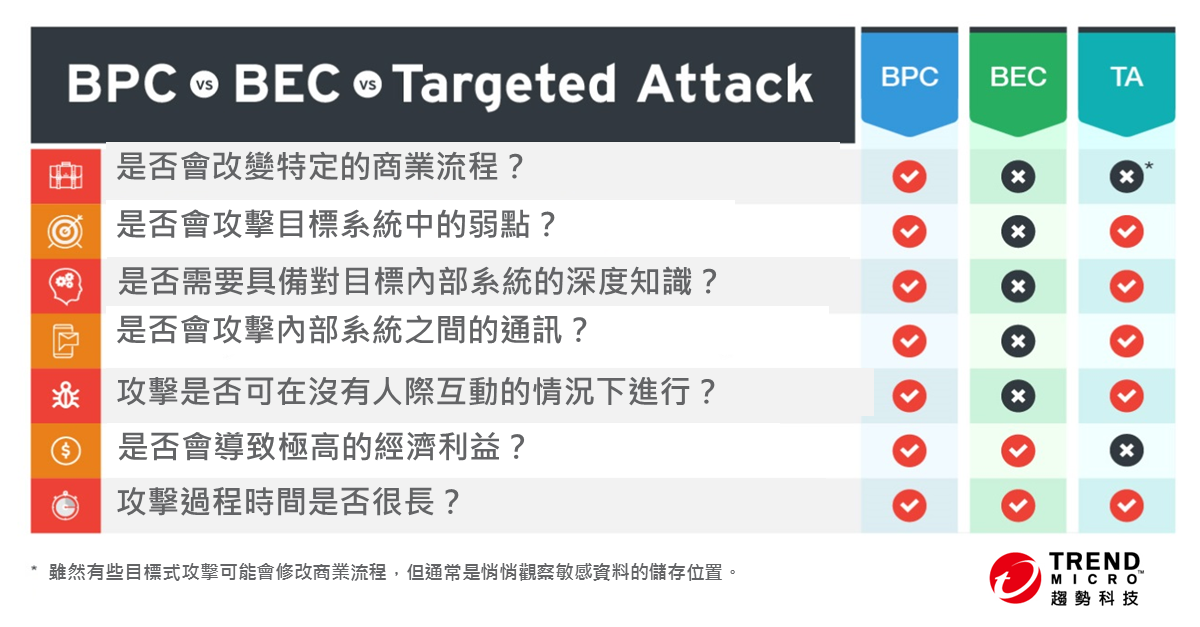

我們將這一系列新的攻擊分類為商業流程入侵 (BPC),主謀偷偷修改關鍵流程及系統,以進行看似正常卻未經授權的操作。那麼 BPC 是如何運作?BPC 的獨特之處在哪,與商務電子郵件入侵或稱為變臉詐騙 (BEC) 或目標式攻擊有何相似之處?企業又要如何找出 BPC?

BEC變臉詐騙的五種類型

BPC 及 BEC 擁有同樣的最終目標 (即經濟利益),但兩者僅有這點相似。

BEC 是極度仰賴社交工程(social engineering )策略的詐欺手段,誘騙受害者移轉資金到詐欺犯名下帳戶。在 BEC 中,攻擊者通常假扮成與金融或電匯付款業務相關的執行長或任何高階主管。根據 FBI 指出,BEC 有下列五種類型:

- 偽造發票收據

- 執行長詐欺

- 帳戶入侵

- 偽裝律師

- 資料竊取

[請參閱:商務電子郵件入侵(變臉詐騙)是如何運作?]

BPC的三種類型

另一方面,BPC 則是更為複雜的攻擊,其中牽涉修改程序,產生與原先預期的不同結果。這往往能讓攻擊者獲得極高的經濟利益。根據趨勢科技所觀察到的案例,BPC 有下列三種類型:

- 聲東擊西

- 冒用身分

- 五鬼搬運

[請參閱:商業流程入侵(BPC)的種類及個別案例]

鎖定目標攻擊及 BPC: 都能無限期留在網路中,而不被偵測到

針對性攻擊/鎖定目標攻擊(Targeted attack )及 BPC 間僅有一線之隔,兩者皆使用相同工具、技術及元件,且能在不受偵測的狀況下,滲透並留存於目標網路當中。兩者都能無限期留在網路中,而不被偵測到。然而,鎖定目標式攻擊的主要目的是滲透到公司中最重要的資產 (商業機密、智慧財產等),以進行商業間諜或破壞行為。另一方面,BPC 的詐欺犯主要是為取得不法利益。BPC 可能也會使用與鎖定目標式攻擊相同的手法,如情報收集、橫向移動,到維護和資料滲透等。

保護您的網路免受 BPC 侵擾

企業如何避免成為 BPC 的下一個受害者?公司不僅要保護他們的網路周邊設備,同時也要防護可能遭受攻擊的商業流程或邏輯操作。滲透測試及稽核可找出系統或網路中的漏洞,但這些測試應驗證安全技術或解決方案是否可阻擋攻擊,以免攻擊者取得高度存取權時進行攻擊。我們強力建議雇用外部紅隊,模擬多點攻擊 (技術、流程、系統等),以涵蓋所有層面。

另一個防止 BPC 的重要策略,是劃分員工的責任,這樣可降低內部人員引進惡意變數的風險。BPC 安全性培訓及認知課程,也可協助高階主管和員工辨別及回報 BPC。

瞭解如何運用這些 BPC 防護策略,來保護組織免受威脅的侵擾。

原文來源: Business Process Compromise, Business Email Compromise, and Targeted Attacks: What’s the Difference?